Ciberamenzas en la infraestructura crítica

agosto 24, 2022

CIBERAMENAZAS, INFRAESTRUCTURA CRITICA Y EMPLEADOS POCO CAPACITADOS: UNA MEZCLA DEMOLEDORA

Por Ulises León Kandiko.

Las ciberamenazas están a la orden del día y su impacto en la sociedad cada vez es más significativo y los Estados no quedan exentos de ser víctimas, prueba de ello se ve reflejados en los portales de noticias a lo largo del año. A principio de este año (2019) se veía en el documento Estrategia Nacional de Inteligencia de los Estados Unidos de Norteamérica (USA) una advertencia sobre que “las amenazas cibernéticas supondrán un riesgo creciente para la salud pública, la seguridad y la prosperidad, ya que las tecnologías de la información se integran en infraestructura crítica, redes nacionales vitales y dispositivos de consumo», siendo un poco más traumático el Director de Inteligencia Nacional de USA, Daniel Coats, lo expresó en forma aún más sucinta: «Las luces de advertencia parpadean en rojo».

Las instalaciones de Infraestructura Crítica ya sean centrales eléctricas, ferrocarriles nacionales y sistemas subterráneos locales u otras formas de transporte público, son cada vez más objeto de ataques. Los ataques cibernéticos podrían cortar el suministro de electricidad a hospitales, hogares, escuelas y fábricas. Dependemos tanto del suministro eficiente de electricidad que su pérdida también acarrearía importantes implicaciones para otros servicios vitales. Una serie de incidentes en los últimos años demuestran no solo que la amenaza es tangible, sino también que en más de una ocasión hemos escapado de sus consecuencias como dirían los chicos del barrio «raspando», es decir de pura suerte.

Los titulares diarios destacan los últimos ataques de ransomware, violaciones de datos y nuevas técnicas de phishing, sacando a la luz una epidemia que ha resultado en daños financieros, operativos y de reputación para empresas, gobiernos y el público en general. Sin irnos muy lejos en el tiempo, hace pocos días atrás se cnfirmó un ciberataque en la Planta de Energía Nuclear Kudankulam en Tamil Nadu, India.

Hoy en día, los ataques cibernéticos ponen en riesgo mucho más que solo nuestros datos personales: los actores de amenazas han aumentado la regularidad con la que se dirigen a la infraestructura que respalda los sistemas de misión crítica, como redes eléctricas, servicios de agua, sistemas de salud, instalaciones nucleares y servicios de emergencia.

Un informe del Instituto Ponemon reveló un aumento constante de los ataques cibernéticos contra la infraestructura crítica, afirmando que «los ataques destinados a Estados/Naciones son especialmente preocupantes en el sector porque generalmente son llevados a cabo por ciberdelincuentes altamente capacitados, bien financiados y son dirigido a infraestructura crítica».

Durante el mes de Septiembre del 2019, E&E News informó sobre el primer ataque cibernético a la red eléctrica de USA, según lo identificado por North American Electric Reliability Corp. En contraste, otros sectores de infraestructura críticos como los servicios de salud y financieros han sufrido las consecuencias de los ataques cibernéticos durante más de una década, ya que la información de identificación personal que se busca regularmente puede generar millones en la Deep Web, además de los muchos beneficios asociados con el robo de propiedad intelectual.

Cuando el mundo sostuvo la respiración 3 veces

Como vimos recientemente el ciberataque en la India, también los hubo en el resto del globo, ciertamente estos ciberataques no solo se dan en plantas eléctricas, pero vale la pena referirlos ya que tienden a ser los que mas percibe la sociedad, sin dejar de lado los ciberataques que se dan en Aeropuertos, Puertos , etc. Así que acá dejo los 3 ciberataques mas significativos en Plantas generadoras de Energía.

1. El ataque de 2010 a la Planta Nuclear de Irán en Natanz ocupa un lugar especial en los libros de historia. El llamado Malware STUXNET que hizo su primera aparición pública en ese momento, logrando detener la planta nuclear. Stuxnet fue diseñado para dañar los motores comúnmente utilizados en las centrífugas de enriquecimiento de uranio al enviarlos a girar fuera de control, logrando dejar fuera de servicio temporalmente a unas 1000 centrifugadoras.

2. Cinco años después, en diciembre de 2015, Ucrania experimentó un asalto sin precedentes en su red eléctrica. El ataque provocó cortes de energía generalizados. Los hackers se infiltraron en 3 compañías de energía y cerraron la generación de energía temporalmente en 3 regiones de Ucrania. Dejó a casi 1/4 de millón de personas sin electricidad durante hasta 6 horas en pleno invierno. Los atacantes utilizaron el Malware BlackEnergy3 para cerrar las tres subestaciones. Se cree que el malware se entregó en correos electrónicos haciendo uso de Phishing,donde estaba oculto en archivos adjuntos falsos de Microsoft Office.

3. El más relevante y cercano en el tiempo tuvo lugar en 2017. Los atacantes se hicieron con el control remoto de una estación de trabajo utilizando un nuevo tipo de malware, denominado Triton, para hacerse cargo del Sistema Instrumental de Seguridad (SIS) de la planta. Nuevamente, el malware se configuró específicamente para sistemas de control industrial, también conocidos como Tecnología Operativa (OT por sus siglas en inglés). Los investigadores creen que fue un acto de sabotaje destinado a provocar una explosión al deshabilitar los sistemas de seguridad diseñados para prevenir accidentes industriales catastróficos. Los ataques anteriores se han centrado en destruir datos o cerrar plantas de energía. Según algunos informes, solo un error de codificación impidió que esto sucediera. La evidencia apunta a otro ataque de phishing o spear phishing.

Ciber Seguridad de Infraestructura Crítica hoy

Como podemos ver y hemos referido en varias oportunidades, la Ciber Seguridad no es desconocida para los sectores de la Infraestructura Crítica y ciertamente para las Naciones mucho menos. En respuesta a la integración de los sistemas de tecnología de la información con los sistemas de tecnología operativa y el surgimiento de la Internet Industrial de las Cosas, en USA surgió un mayor enfoque en la mitigación de riesgos y el cumplimiento regulatorio tanto en el sector de la industria como del Gobierno Federal. Al mismo tiempo, salió a la luz un nuevo desafío: simplemente no hay suficientes trabajadores de Ciber Seguridad para cubrir la cantidad de empleos disponibles.

Para limitar el riesgo, la mayoría de las Organizaciones de Infraestructura Crítica brindan cierto nivel de capacitación en concientización de seguridad en toda la empresa, pero a menudo se limita a información muy básica, como ser ¿cómo identificar e informar un correo electrónico de phishing? Por lo general, no se brinda capacitación avanzada a los empelados comunes, y muchas áreas tangenciales pero afines de la Infraestructura Crítica nunca reciben información adecuada sobre cómo manejar las amenazas cibernéticas sospechosas.

En un mundo globalizado y de la inmediatez total, este es un problema grave, donde las vulnerabilidades y los ataques cibernéticos pueden provenir de cualquier lugar en cualquier momento, incluido un trabajador remoto, un contratista, un dispositivo o incluso la tecnología que emplea un termostato inteligente.

Esta no es la primera vez que en un artículo mío aparecen juntas las palabras ciberamenazas e Infraestructura Crítica, pero lo cierto es que nunca está demás dar un poco de perspectiva al tema, no hay que desaprovechar la oportunidad de que algún decisor lo lea y pueda cambiar algo. La gran mayoría de empresas de Infraestructura Crítica (IC) monitorean remotamente el estado y la ubicación de trenes, autobuses y camiones; pueden ajustar el flujo de petróleo crudo y gas natural a través de tuberías de forma remota; el consumo de agua y electricidad se puede controlar y cambiar desde una ubicación centralizada y los dispositivos médicos se pueden controlar desde medio mundo de distancia. Estas comodidades reducen los costos, aumentan la eficiencia y en general hacen que nuestras vidas sean más fáciles (¿será así?), pero a medida que la cantidad de sistemas interconectados continúa aumentando, también lo hace la superficie de ataque. Como resultado, más empleados en un ecosistema de IC son una amenaza, lo sepan o no, o quieran saberlo o no, no hay más ciego que el que no quiere ver.

Capacitación: ¡¡al infinito y más allá!!

Las empresas de IC no deberían seguir basando su capacitación a los empleados basándose en las campañas de concientización de seguridad cibernética pensando que su tecnología y sus equipos de seguridad son suficientes para mantener el control, creer que dar unas cartillas sobre lo que es el Phishing, no genera un buen presagio. En cambio, todos los empleados deben comenzar a comprender que cualquier interacción con la tecnología puede desempeñar un papel en un ciberataque. Esto representa un cambio tanto en la cultura como en la estrategia, que nunca es fácil de implementar a pesar de su necesidad.

En última instancia, las empresas de IC deben comenzar a enseñar a cada empleado y partes interesadas, sin importar el rol que ejecuta dentro de la misma, que el papel que desempeña en cuanto a la protección de la IC es vital, es una construcción global. El imponer tácticas de miedo es asegurar un fracaso, solo a través de compartir el conocimiento y la comprensión de cómo funcionan los ciberataques y cómo manejarlos, nos garantiza estar marchando por un buen camino.

No solo los Chief Information Security Officer´s (CISO), sino las máximas autoridades como los Chief Executive Officer´s (CEO) de las empresas de IC deben considerar algunos de los siguientes aspectos o guías:

- Capacitación Práctica: Vale más capacitar en casos prácticos y simulados a los empleados en Protección de Infraestructuras Críticas (CIP por sus siglas en inglés) que llenarlos con solo teorías y conceptos difíciles de visualizar y recordar.

- Establecer los incentivos correctos: la gestión del desempeño, la capacitación, los procesos, los procedimientos y otros sistemas para arraigar la mentalidad y los cambios culturales necesarios en lugar del temor por no cumplir las normas.

- Capacitación orientada: capacitar en tecnologías y procesos que son valiosos para hacer que la IC sea más fuerte y resistente.

- Liderar con el ejemplo: hacer que todos los Gerentes y Líderes en IC tomen cursos de capacitación en CIP para profundizar en la ciberseguridad de la IC y comprender cómo comunicar esa información a todos los involucrados.

La protección de la IC contra los ataques cibernéticos es un problema de dos partes. Debemos establecer mejores protecciones, protocolos de seguridad más avanzados y mejores planes de respuesta a incidentes, pero eso comienza con un mejor conocimiento de ciberseguridad en toda la fuerza laboral afectada a la IC. En última instancia, debemos cambiar la forma en que todos en el ecosistema de IC piensan sobre la ciberseguridad. El éxito de la protección de la Infraestructura Crítica depende de los pasos tomados por la fuerza laboral para mitigar los riesgos, y eso comienza con el conocimiento y la comprensión de los matices que conforman la Ciber Seguridad del CIP. En el mundo de hoy, no puede permitirse el lujo de no capacitar a todas las partes interesadas del CIP en Ciber Seguridad.

Fuente: cxo-community.com, noviembre 2019.

Vincúlese a nuestras Redes Sociales: LinkedIn Twitter

.

.

Geopolítica y Ciberseguridad

noviembre 28, 2019

La ciberseguridad, determinante en el tablero internacional

POR NORA PACHECO

La protección del ciberespacio se ha convertido en una de las principales prioridades de los gobiernos de todo el mundo, que lo consideran un asunto de seguridad nacional y un eje fundamental de la sociedad y de sus sistemas económicos. Mantener la infraestructura y los sistemas de información con unos niveles óptimos de seguridad, protegiendo la información y el patrimonio tecnológico de un país, formando al capital humano necesario y desarrollando estrategias y marcos legales posibilistas, representa una ventaja geopolítica incontestable en las relaciones internacionales actuales.

Tradicionalmente, la geopolítica se ha definido como la ciencia que analiza la influencia de los factores geográficos sobre las decisiones y los sucesos políticos, presentes y futuros, relacionados con la política internacional y las relaciones entre los distintos países. Todo ello teniendo en cuenta numerosos factores: ubicación, extensión, clima, recursos, fuerzas sociales y culturales, recursos económicos, etcétera.

La primera vez que se utilizó el término fue en 1900 por parte del geógrafo sueco Rudolf Kjellén, aunque fue desarrollada principalmente en la década de los años treinta por un grupo de geógrafos alemanes en la Universidad de Múnich. El principal de ellos, Karl Haushofer, mantenía que “el espacio supone poder” y aportó diversas teorías que daban argumentos para justificar la expansión territorial de la Alemania nazi: el denominado “espacio vital” o Lebensraum.

En aquel entonces, el espacio era un espacio físico y la expansión se centraba en la conquista de territorios. Sin embargo, los nuevos supuestos de la geopolítica se han ido sustituyendo. El carácter militar ha ido cediendo terreno al factor económico, al cultural o al de la información. Las fronteras actuales son electrónicas y el desarrollo de las Tecnologías de la Información y la Comunicación (TIC) ha posibilitado la aparición de un nuevo espacio, el ciberespacio, que se ha convertido en un factor decisivo a la hora de analizar las relaciones internacionales.

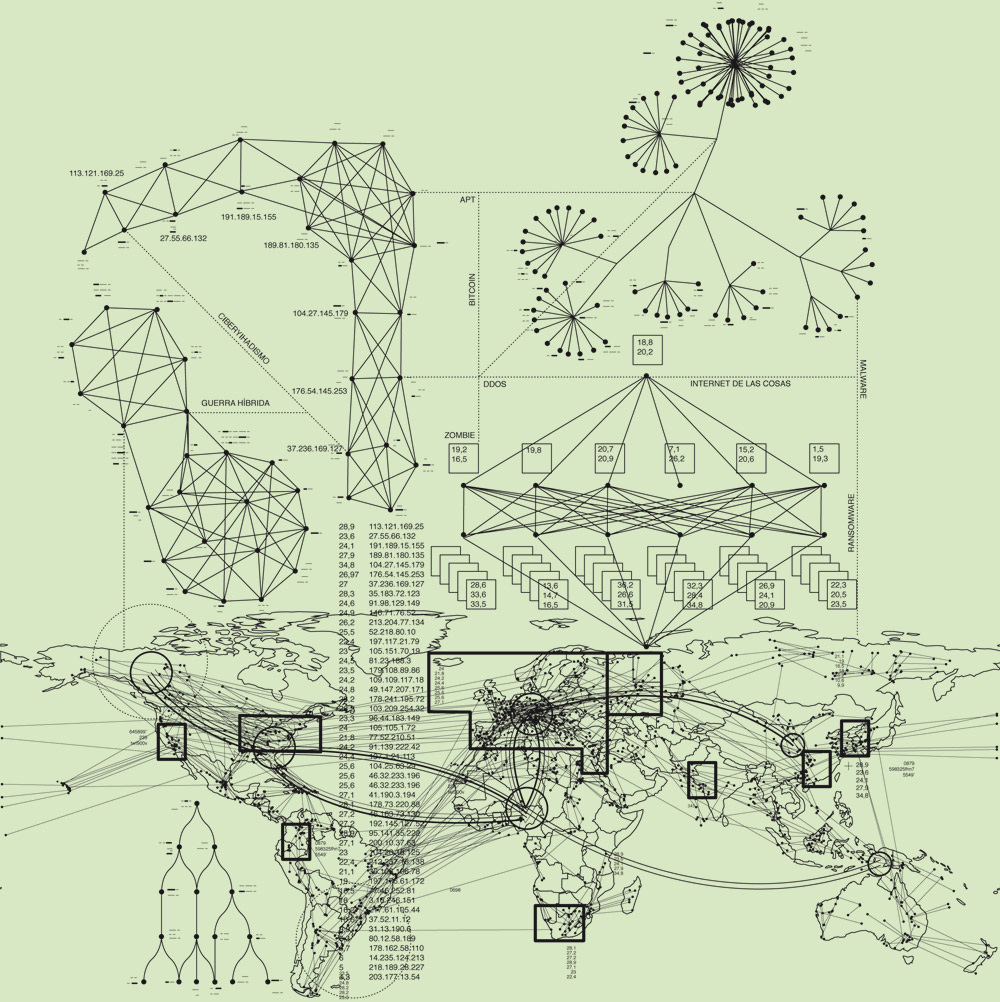

Mapa de ciberataques, estructuras de nodos de malware y ordenadores zombies. (Guerra híbrida, cibercrimen, APT). ILUSTRACIÓN: RAFA HÖHR

Espacio físico y virtual

Se entiende por ciberespacio al territorio digital o virtual donde están conectadas personas, objetos y procesos a través de una serie de dispositivos y redes de telecomunicación (internet). Según cifras de la UIT1, a finales del año 2018, el número de usuarios conectados a la red sería de unos 3.900 millones —un 51,7 por ciento de la población mundial—. Por su parte, la compañía We Are Social muestra unas cifras muy similares: en octubre de 2018 se estimaban unos 4.176 millones de usuarios en todo el mundo —el 55 por ciento—.

La era de internet y la conectividad ha traído grandes avances y ventajas importantes que benefician, tanto a los usuarios comunes, como a gobiernos y a empresas. No obstante, si bien es cierto que han permitido la aparición de nuevas oportunidades económicas y sociales de gran alcance, conllevan también una serie de riesgos. Las amenazas del ciberespacio, favorecidas por la rentabilidad económica o política, el bajo coste de las herramientas empleadas y la posibilidad de actuar de forma anónima, se dirigen transversalmente a los sectores público y privado, así como a los ciudadanos.

En este contexto, los ciberdelincuentes, los hacktivistas o los propios estados, son capaces de explotar las debilidades tecnológicas y no tecnológicas de un país para recabar información, desestabilizarlo, etcétera —guerra híbrida2—, sustraer activos de gran valor o amenazar servicios básicos para su normal funcionamiento, todo ello apoyado en acciones en el ciberespacio.

Así pues, garantizar e implementar seguridad en el ciberespacio, al tiempo que se respeta la privacidad y la libertad, se ha convertido en una de las prioridades estratégicas de los países más desarrollados, debido a su impacto directo en la seguridad nacional, en la competitividad de las empresas, y en la prosperidad de la sociedad en su conjunto.

La industria de los ataques digitales constituye un nuevo modelo de negocio. La mayoría de sus servicios se ofrecen a través de la web profunda

Liderar el mundo

En España, la Capacidad de Respuesta a Incidentes del Centro Criptológico Nacional, CCN-CERT, gestionó en 2018 un total de 38.192 incidentes —un 43 por ciento más que en el ejercicio anterior—. Existe, por tanto, un número creciente de ciberamenazas que son perpetradas a través de muy diversas técnicas:

• APT (Amenazas Persistentes Avanzadas). Ataques selectivos de ciberespionaje o cibersabotaje llevado a cabo bajo el auspicio de un país, por razones que van más allá de las meramente financieras/delictivas o de protesta política. Este ataque selectivo de ciberespionaje, dirigido por un Estado, emplea diversos tipos de malware para proceder al robo de propiedad intelectual, tratando de permanecer oculto el mayor tiempo posible.

• Ransomware3. Es un código dañino para secuestrar datos, una forma de explotación en la cual el atacante cifra los datos de la víctima y exige un pago por la clave de descifrado. Ha sido uno de los tipos de malware que más ha aumentado en los últimos tiempos junto a la minería oculta de criptomonedas. Por citar un ejemplo reciente, el pasado 3 de enero Luas, la web del tranvía de Dublín, Irlanda, fue hackeada por una persona que utilizó este método para inhabilitar la página y solicitar un rescate de 1 bitcoin —actualmente valorado en casi 3.800 dólares—. Los datos personales –nombre, número de teléfono móvil y dirección de correo electrónico– de al menos 3.226 usuarios fueron puestos en riesgo.

• Internet de las Cosas4. Se refiere a redes de objetos físicos —artefactos, vehículos, edificios, electrodomésticos, vestimenta, implantes, software, etcétera—; en definitiva, sensores que disponen de conectividad en red que les permite recolectar información de todo tipo. Una de las mayores ventajas es su conexión a internet, pero esa capacidad también es una de sus mayores debilidades, ya que esa conectividad puede amenazar la seguridad de todo el sistema al incrementar notablemente su superficie de exposición a ciberataques. Sus múltiples vulnerabilidades han sido explotadas a lo largo de 2018 y permiten que los dispositivos IoT (Internet de las Cosas, por sus siglas en inglés) se hayan utilizado como herramientas para llevar a cabo ciberataques (IoT en botnets), además de para espiar a sus usuarios o para manipular su entorno.

• Bitcoin. Es la criptomoneda digital por excelencia. Cuenta con numerosos riesgos, entre ellos el blanqueo de dinero y exención fiscal, así como la infección de dispositivos para minar criptomonedas ilegalmente. A finales de 2017 comenzaron a surgir webs con código incrustado para minar criptomonedas aprovechando la potencia del ordenador de sus visitantes. Esta técnica se ha extendido a multitud de webs, algunas lo advierten y otras lo ocultan y el visitante solo detecta que su ordenador está anormalmente acelerado y con la CPU (Unidad Central de Proceso, en sus siglas en inglés) muy ocupada. Incluso se han dado casos de webs que han sido atacadas y han inyectado este código de minado sin que sus propietarios lo supieran.

• Huella digital. Nuestros datos se han convertido en un activo muy valioso y, por tanto, debemos de ser conscientes de los peligros derivados de hacerlos públicos. Las redes sociales y los grandes proveedores de servicios en internet disponen de mucha información sobre sus usuarios que puede ser utilizada con un fin distinto al original.

• Ataques a la cadena de suministro. Se oculta malware (programa maligno o malicioso) en las propias infraestructuras de descargas de servicios, en teoría, de confianza, para lograr introducir virus antes de la propia instalación. El caso de CCleaner (software de limpieza) es uno de los ejemplos de este tipo de ataques. Los servidores de la empresa fueron comprometidos y la versión original del software fue cambiada por otra que contenía el malware, afectando a todos los usuarios que procedían a su descarga. Se estima que afectó a más de dos millones de usuarios entre agosto y septiembre de 2017.

• Cibercrimen como servicio (CaaS). La industria de los ataques digitales constituye un nuevo modelo de negocio. La mayoría de sus servicios se ofrecen a través de lo que se conoce como la deep web. Existe el fraude como servicio, malware como servicio, ataques de DDoS5 como servicio, ransomware, o secuestro de información, como servicio. A veces se ofrece soporte técnico las 24 horas e incluso disponen de estrategias de marketing y plataformas de compraventa donde los cibercriminales pueden comprar más de 70.000 servidores hackeados en internet.

Influenciar, alterar, manipular la opinión pública de una nación es una nueva arma de guerra que destaca por su eficacia, su bajo coste y su compleja trazabilidad

• Hacktivismo. Es la utilización no-violenta de herramientas digitales ilegales o legalmente ambiguas persiguiendo fines socio-políticos. Es el traslado al mundo digital de los tradicionales grupos activistas. El tipo de acciones que realizan se basan principalmente en desfiguraciones de webs, redirecciones, ataques de denegación de servicio, robo de información, parodias de sitios web, sustituciones virtuales y sabotajes virtuales.

• Ciberyihadismo. Los grupos yihadistas y terroristas constituyen una amenaza, aunque todavía no parecen ser capaces de desarrollar ciberataques sofisticados. Sin embargo, no es menos cierto que el Dáesh, parece estar decidido a desarrollar esta vía de agresión, aún cuando hasta el momento los resultados más evidentes han sido las desfiguraciones y los ataques DDoS, todos ellos de naturaleza propagandística. Además de lo anterior, los grupos yihadistas también pretenden desarrollar ciberataques dirigidos al desenvolvimiento diario de los ciudadanos mediante tácticas violentas o en la perturbación social, aunque no se han producido manifestaciones en tal sentido.

• Guerra híbrida. Las guerras de opinión pública se han convertido en una estrategia generalizada y recurrente a nivel global. Durante los últimos años se ha podido constatar y demostrar el interés que determinados estados tienen por influir en el debate público de países extranjeros. Influenciar, alterar, incluso manipular la opinión pública de una nación considerada adversaria se está convirtiendo en una nueva arma de guerra que destaca por su eficacia, su relativo bajo coste y, sobre todo, por su compleja trazabilidad. Las amenazas híbridas se caracterizan por pasar inadvertidas y por emplear recursos, técnicas, acciones, y métodos legales, o ilegales; bajo la cobertura de identidades difícilmente rastreables y no ligadas a los verdaderos actores ofensivos. Dichos actores generan contenidos narrativos transmedia (fake news), que difunden a través de medios propios y redes sociales, pero empleando para ello perfiles y redes de bot6 que, de forma automática, amplían la resonancia de sus mensajes9.

Prioridad nacional

Ante este panorama, garantizar e implementar la seguridad en el ciberespacio, al tiempo que se respeta la privacidad y la libertad de los ciudadanos, se ha convertido en una de las prioridades estratégicas de los países más desarrollados, debido a su impacto directo en la seguridad nacional, en la competitividad de las empresas, así como en la prosperidad de la sociedad en su conjunto.

La capacidad de recuperación de las personas y las organizaciones todavía sigue a la zaga de las crecientes amenazas. De hecho, las medidas adoptadas para mejorar su resiliencia digital son, todavía, limitadas. El crecimiento en el número de ciberincidentes señala que la resiliencia de los países occidentales sigue por detrás del crecimiento de las amenazas.

La adaptación a este escenario implica mejorar las capacidades de prevención, monitorización, vigilancia y respuesta en todas las instancias del Estado —ciudadanos, empresas y sector público—, con el fin de aumentar la disuasión para generar dudas sobre el coste/beneficio del ciberatacante —desgraciadamente, mientras que los autores de ataques solo teman al fracaso, carecerán de motivos para dejar de intentarlo—.

De igual modo, es necesario incrementar y mejorar las capacidades de inteligencia para la identificación de los atacantes, la determinación de sus objetivos y, sobre todo, la formación y concienciación de las personas para que los mecanismos de protección sean eficientes.

El Centro Criptológico Nacional intenta dar respuesta al gran desafío que supone preservar el ciberespacio español de todo tipo de riesgos y ataques y, por tanto, defender los intereses nacionales y garantizar a nuestro país su seguridad y progreso.

Notas

1Organismo especializado de las Naciones Unidas para las tecnologías de la información y la comunicación. Disponible en: https://www.itu.int/en/mediacentre/Pages/2018-PR40.aspx

2Se considera Amenaza Híbrida, a un cúmulo de actividades coercitivas y subversivas, de métodos convencionales y no convencionales, entre los que se incluyen los tecnológicos, económicos, diplomáticos, y sociales. Estas actividades y métodos son empleados de forma coordinada por agentes gubernamentales o privados, para la consecución de unos determinados objetivos.

3Guía CCN-STIC 401. Glosario de términos. Disponible en: https://www.ccn-cert.cni.es/pdf/guias/glosario-de-terminos/22-401-descargar-glosario/file.html

4Guía de Buenas Prácticas del CCN. Disponible en: https://www.ccn-cert.cni.es/informes/informes-de-buenas-practicas-bp/2258-ccn-cert-bp-05-internet-de-las-cosas/file.html

5Ataque de Denegación de Servicio Distribuido, del inglés Distributed Denial of Service (DDoS)

6Javier Lesaca. “Los hackers de la democracia”. Ponencia en las XII Jornadas CCN-CERT. Intervención disponible en: https://www.youtube.com/watch?v=LD6HTDMgz8g&feature=youtu.be. Documentación en: https://www.ccn-cert.cni.es/pdf/documentos-publicos/xii-jornadas-stic-ccn-cert/3311-sp1-02-los-hackers-de-la-democracia/file.html

Bibliografía

Frías, Z. y Pérez, J. (2018): “Organizaciones multistakeholder para la gobernanza global” en Revista de Economía Industrial. Disponible en:

https://www.mincotur.gob.es/Publicaciones/Publicacionesperiodicas/EconomiaIndustrial/RevistaEconomiaIndustrial/407/FRIAS%20Y%20P%C3%89REZ.pdf

Frías, Z.; Pérez, J. y Steck, C. (2018): “Gobernanza de Internet y derechos digitales” en De la Quadra-Salcedo, T. y Piñar, J.L. (Eds.) Sociedad Digital y Derecho. Ministerio de la Presidencia, Relaciones con las Cortes e Igualdad. Disponible en: https://tienda.boe.es/detail.html?id=9788434024830

Kleinwächter, W. (2019): Internet Governance Outlook 2019: Innovative Multilateralism vs. Neo-Nationalistic Unilateralism. CircleID. Disponible en: http://www.circleid.com/posts/20190108_internet_governance_2019_innovative_multilateralism_vs_neo

Olmos, A. (2015): “Recursos críticos. Avances destacados en la gobernanza de Internet” en Serrano, S. (Ed.), La gobernanza de internet en España 2015. (pp. 48-58). Madrid, Fundetel. Disponible en: https://igfspain.files.wordpress.com/2017/04/gobernanza_internet_spain_2015_pdf.pdf

Internet Society (2016): Internet Governance–Why the Multiskeholder Approach Works. Disponible en: https://www.internetsociety.org/resources/doc/2016/internet-governance-why-the-multistakeholder-approach-works

Fuente: telos.fundaciontelefonica.com, 2019.

¿Es posible una Convención de Ginebra digital?

noviembre 4, 2019

¿Se puede regular la ciberguerra?

La negociación de tratados de control de ciberarmas es problemática, pero eso no impide la diplomacia.

Por Joseph S. Nye.

Que un conflicto se salga o no de control depende de la capacidad para comprender la escala de las hostilidades y comunicarse en relación con ella. Por desgracia, cuando se trata de conflictos cibernéticos, no hay un acuerdo respecto de su escala o de cómo se relacionan con las medidas militares tradicionales. Lo que algunos consideran un juego o batalla aceptables de común acuerdo puede no parecerle lo mismo al otro lado.

Hace un decenio, Estados Unidos usó acciones de cibersabotaje en vez de bombas para destruir instalaciones iraníes de enriquecimiento de uranio. Irán respondió con ciberataques que destruyeron 30.000 computadoras de Saudi Aramco y afectaron a bancos estadounidenses.

En junio de este año, tras la imposición de paralizantes sanciones por parte del gobierno del presidente estadounidense Donald Trump, Irán derribó un vehículo aéreo no tripulado (dron) estadounidense de vigilancia; la acción no provocó bajas.

Al principio Trump planeó responder con un ataque misilístico, pero lo canceló a último momento y optó por un ciberataque que destruyó una base de datos clave que usa el ejército iraní en sus acciones contra buques petroleros. Una vez más, hubo costos, pero no bajas. A continuación Irán ejecutó (en forma directa o indirecta) un elaborado ataque con drones y misiles crucero contra dos importantes instalaciones petroleras sauditas. Si bien parece que no hubo víctimas mortales, el ataque supone un considerable aumento de los costos y los riesgos.

El problema de las percepciones y del control de una escalada no es nuevo. Desde 1945, las armas nucleares han servido como una bola de cristal en la que los líderes pueden tener un atisbo de la catástrofe implícita en una guerra a gran escala. Tras la crisis de los misiles cubanos en 1962, los líderes aprendieron la importancia de la desescalada, de la comunicación en el contexto del control de armas y de los protocolos para el manejo de conflictos.

Pero la tecnología cibernética no tiene los efectos claramente devastadores de las armas nucleares, y eso plantea un conjunto diferente de problemas, porque no hay aquí una bola de cristal. Durante la Guerra Fría, las grandes potencias evitaron enfrentamientos directos, pero en la ciberguerra no ocurre lo mismo. Aun así, la amenaza de un Pearl Harbor cibernético ha sido exagerada.

La mayoría de los ciberconflictos se dan por debajo del umbral establecido por las reglas del conflicto armado. No tienen consecuencias letales, sino económicas y políticas. No es creíble amenazar con una respuesta nuclear al robo chino de propiedad intelectual o a la interferencia rusa en elecciones.

Según la doctrina estadounidense, la disuasión puede (o no) ir más allá de una respuesta cibernética. Estados Unidos responderá a ciberataques con medidas en una variedad de ámbitos o sectores, con cualquier arma que elija, en proporción al daño hecho. Esto puede ir desde la denuncia pública, pasando por las sanciones económicas, hasta las armas cinéticas. Hace unos meses, se habló de una nueva doctrina de “combate permanente” (persistent engagement) como algo dirigido no sólo a impedir ataques, sino también a reforzar la disuasión. Pero en general, el solapamiento técnico entre piratear una red para reunir datos de inteligencia o impedir un ataque y hacerlo para ejecutar operaciones ofensivas hace difícil distinguir entre escalada y desescalada. En vez de confiar en la negociación tácita (como insisten a veces los proponentes del “combate permanente”), la limitación de la escalada puede demandar vías de comunicación explícita.

Al fin y al cabo, no podemos dar por sentado que tenemos experiencia suficiente para comprender lo que es una conducta competitiva aceptable de común acuerdo (agreed competition) en el ciberespacio o que podemos estar seguros del modo en que se interpretarán acciones ejecutadas en las redes de otros países. Por ejemplo, la ciberinterferencia rusa en las elecciones estadounidenses no fue una conducta competitiva aceptable. Con un dominio tan novedoso como el cibernético, la comunicación abierta en vez de meramente tácita puede ampliar nuestra limitada comprensión de los límites.

La negociación de tratados de control de ciberarmas es problemática, pero eso no impide la diplomacia. En el dominio cibernético, la diferencia entre un arma y algo que no lo es puede reducirse a una sola línea de código; o el mismo programa puede usarse para fines legítimos o maliciosos, según la intención del usuario. Pero aunque eso impida la verificación de tratados de control de armas en un sentido tradicional, aun así debería ser posible fijar límites al empleo de ciberarmas contra ciertos tipos de blancos civiles (más que a las armas en sí) y negociar protocolos que limiten el conflicto. En cualquier caso, mantener la estabilidad estratégica en el ciberespacio será difícil. Como la innovación tecnológica allí es más rápida que en el ámbito nuclear, la ciberguerra se caracteriza por un mayor temor recíproco a sorpresas.

Pero con el tiempo, una mejora de la atribución forense puede reforzar el papel del castigo; y una mejora de la defensa por medio de la encriptación o el aprendizaje automático puede reforzar el papel de la prevención y la denegación de ataque. Además, conforme estados y organizaciones lleguen a comprender mejor las limitaciones e incertidumbres de los ciberataques y la creciente importancia del vínculo entre Internet y su bienestar económico, los cálculos de costo‑beneficio respecto de la utilidad de la ciberguerra pueden cambiar.

Pero por ahora, la clave para la disuasión, la gestión de conflictos y la desescalada en el dominio cibernético es reconocer que todos todavía tenemos mucho que aprender.

Fuente: Clarín, 04/11/19.

Más información:

La amenaza de las ciberguerras

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales: LinkedIn Twitter

______________________________________________________________________________

.

.

La amenaza de las ciberguerras

junio 17, 2019

Aislamiento digital para protegerse de las ciberguerras

Por Javier Cortés.

Rusia trabaja en la creación de su propio internet, China prohíbe ciertas plataformas, Corea del Norte apenas cuenta con una veintena de páginas web… todas estas estrategias tienen sentido en la era de la interconexión

Una buena parte de los soldados de nuestros días no llevan armas de fuego. Ni siquiera armas blancas, a no ser que el teclado de un ordenador o un ratón inalámbrico se puedan considerar elementos punzantes. Tampoco los campos de batalla son los mismos: la guerra entre naciones tiene lugar en internet y se libra entre unos y ceros.

Por este motivo, no resulta extraño que Rusia haya anunciado recientemente que se desconectará temporalmente de internet para poner a prueba su proyecto de Red soberana. China prohíbe plataformas como Google, Facebook o Twitter en sus fronteras; las limitaciones son algo mayores en el caso de Corea del Norte. Solo dos millones de sus habitantes —en el país viven cerca de 25 millones de personas— tienen acceso a un internet local que apenas cuenta con una veintena de páginas web.

El coronel y analista geopolítico Pedro Baños divide las amenazas a las que se enfrentan los países en internet en dos grupos. Por un lado, están los países que perciben que se puede incrementar su inestabilidad por la difusión de cierta información, ya sea falsa o verdadera. Esto puede derivar en que la población se movilice para provocar disturbios y es una amenaza que perciben en mayor medida los países de régimen autoritario.

Por otro lado, internet también puede concebirse como un instrumento de guerra con el que un Estado puede hackear los sistemas informáticos de otro para colapsarlo o robarle información. Por no hablar de que desde las centrales nucleares hasta los suministros de agua y electricidad se controlan en nuestros días a través de internet.

En este marco, los países más avanzados se preguntan cómo podrían sobrevivir a un ataque de esta naturaleza. “Desconectando sus sistemas durante unas horas, Rusia puede comprobar si tiene capacidad para superar un ataque, si es capaz de vivir de un modo analógico”, ilustra el coronel. “Es una práctica inteligente, ya que el ciberespacio es un campo de batalla muy duro y los países tienen que ser conscientes de que la amenaza existe”.

La estrategia rusa consistiría entonces en aprovechar las ventajas de internet mientras se sientan seguros, pero tener la posibilidad de desconectarse si perciben una amenaza. Algo similar a un puente levadizo que se baja en tiempo de paz comercial y se sube cuando se acerca el enemigo.

El caso de China, en opinión de Baños, responde a motivaciones diferentes. La fundamental sería evitar que exista la tentación de movilizar a la población por medio de las redes sociales. “Es una estrategia que ha funcionado en las revueltas árabes: inculcar ideas en la población a través de internet para que hagan oposición al gobierno”, recuerda.

Pero este no es el único motivo: hay razones mucho más profundas que tienen que ver con su autoridad y capacidad de control. “El escenario en el que vivimos está basado en plataformas artificiales, muchas veces privadas. Algunos países intentan recuperar de alguna manera la soberanía sobre el equivalente virtual a su territorio. Quieren tener un mayor control sobre los datos de sus ciudadanos para poder influir en ellos antes de que lo hagan terceros países”, expone Ángel Gómez de Ágreda, autor del libro Mundo Orwell: Manual supervivencia para mundo hiperconectado. El escritor es coronel del Ejército del Aire y antiguo jefe de la sección de Cooperación del Mando Conjunto de Ciberdefensa.

La estrategia parece funcionar. La Gran Cibermuralla que ha levantado China frente a plataformas globales de la talla de Google y Facebook ha permitido el auge de Baidu y Wechat, sus homólogas nacionales. La recopilación de información personal de estas plataformas sirve al país para poder competir en el campo de la inteligencia artificial, una tecnología que necesita grandes cantidades de datos para prosperar. Si atendemos a una de las frases más manidas de cualquier evento tecnológico —“Los datos son el petróleo del siglo XXI”, repiten los expertos hasta la saciedad—, vemos que, en este contexto, la información se convierte para las naciones en una de las materias primas más valiosas a explotar.

En este punto, Gómez hace una llamada de atención a Europa: “Si no nos preocupamos por crear nuestras plataformas y desarrollar tecnología en la línea de la inteligencia artificial o las redes 5G, estaremos abriendo la puerta a otras potencias que se adelanten. Así es como se conquistan los ciberespacios de soberanía”.

Europa debe potenciar sus propios ecosistemas, pero sin dejar de preocuparse por su seguridad. España es uno de los países que recibe más ciberataques en el mundo; concretamente, el quinto, según datos de Kaspersky Lab. “Deberíamos proteger mejor nuestros sistemas, tanto estatales como privados”, advierte Baños. “Tenemos varios departamentos de ciberseguridad que están haciendo muy buen trabajo, pero nos queda mucho camino por delante si nos comparamos con otros países”.

Al fin y al cabo, Rusia y China no son los únicos ejemplos de países que optan por blindarse fuertemente en internet para proteger sus fronteras. “Probablemente, los más avanzados sean los países bálticos, que han sufrido numerosos ataques, e Israel e Irán, que se encuentran en una batalla permanente contra sus adversarios y perciben amenazas con mayor frecuencia”, señala Baños.

En otro extremo se sitúa Corea del Norte, que aprovecha las plataformas internacionales para efectuar ataques de propaganda política, desinformación y hackeos a diversas multinacionales al amparo de su inmunidad en la red. “El país no aprovecha comercialmente las ventajas de internet, pero esto también tiene sus ventajas. Si no tienes infraestructura, no te pueden atacar”, explica Gómez.

Fuente: elpais.com, 2019.

___________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

___________________________________________________________________

.

.

Ciberespionaje, influencia política y desinformación

diciembre 16, 2018

Ciberespionaje, influencia política y desinformación (I)

Por Pedro Baños.

En estos días en que tanto se habla de la hipotética injerencia de ciertos países en procesos electorales o en tensos contextos políticos, es frecuente oír o leer comentarios, algunos efectuados con pretendida autoridad y acusada rotundidad, sobre la procedencia e intencionalidad de las acciones de ciberespionaje o las presuntas operaciones de desinformación. Puesto que es prácticamente imposible llegar al fondo de estas cuestiones con un mínimo de solvencia, cabe plantearse el porqué de esas manifestaciones que acusan a países u organizaciones de una forma tan radical cuando la duda razonable debería ser la tónica de cualquier analista experimentado, independiente e imparcial.

Ello lleva a plantearse si esas declaraciones no se deben a una cierta ignorancia de los procesos cibernéticos. Es decir, que hayan sido realizadas con la mejor intención, pero careciendo del apoyo en la tecnología de la que disponen los que en verdad realizan los ciberataques o las acciones de desinformación, a lo que se puede unir el desconocimiento de los modernos procedimientos de los servicios de inteligencia más avanzados o no conocer las claves de las tramas geopolíticas. También es posible plantearse si no habrán sido efectuadas por un claro interés, que puede oscilar entre la afinidad y cercanía, de forma más o menos directa, a un servicio de inteligencia y al hecho de haberse transformado de analista en activista, por las circunstancias que sean, habitualmente por cuestiones personales relacionadas con el país al que se culpa de las acciones perversas. No debe desdeñarse una tercera opción, que no es nada más que el miedo a salirse de la línea de pensamiento establecida, el temor a ser el único que no repita el adormecedor mantra acusador, consciente de que atreverse a dudar de las imposiciones mentales generalizadas puede acarrear graves trastornos laborales y sociales.

Así las cosas, nada mejor que aportar ejemplos reales para llegar a la conclusión de lo sumamente difícil que es adjudicar autorías en el siempre proceloso mundo del espionaje y más aún en el del ciberespionaje. En esta primera parte se comenzará con los casos conocidos relacionados con las agencias de inteligencia estadounidenses.

Cómo la CIA financió la construcción europea

Durante la Guerra Fría, con la finalidad de impedir la expansión soviética en los países europeos occidentales, la CIA fomentó la creación de una Europa unida aportando, entre 1949 y 1959, el equivalente a 50 millones de dólares actuales a personalidades y movimientos proeuropeos. Según documentos estadounidenses desclasificados en el año 2000, parte del dinero vertido al Comité Estadounidense para una Europa Unida, creado en 1948 y principal instrumento de la Casa Blanca para configurar una nueva Europa, provenía de las fundaciones Ford y Rockefeller.

Este comité financiaba al Movimiento Europeo, la principal organización que promovía el federalismo europeo en esos años. A su vez, el Movimiento Europeo de la Juventud, una de sus ramas, era completamente dirigido y financiado desde la Casa Blanca. Una de las directrices que daba Washington a los dirigentes de esas organizaciones europeas —puestos por los estadounidenses, actuando como sus marionetas e inmediatamente despedidos a la menor muestra de disconformidad— era promover una línea de pensamiento entre la población europea de manera que fuera virtualmente imposible que surgiera ningún debate alternativo, ya que se neutralizaban las voces discordantes.

EE. UU. espía a Francia

Según documentos desvelados por WikiLeaks y publicados por Libération y Médiapart, EE. UU. espió, al menos desde 2006 hasta mayo de 2012 —y probablemente hasta 2015, cuando se descubrió—, a los tres presidentes franceses que estuvieron en el cargo en esas fechas: Jacques Chirac, Nicolas Sarkozy y François Hollande, así como a sus asesores y colaboradores más próximos. Con la denominación de “Espionaje Elíseo”, esta operación fue llevada a cabo por la Agencia Nacional de Seguridad estadounidense (NSA por sus siglas en inglés) mediante la interceptación de las comunicaciones de mandatarios y altos cargos, a tenor de lo descrito en los cinco informes de la NSA clasificados como de alto secreto filtrados por WikiLeaks. Las escuchas tuvieron lugar desde la sede de la embajada estadounidense en París, situada a unos 300 metros del palacio presidencial del Elíseo, a 400 del Ministerio de Interior y 600 del de Justicia.

Durante las elecciones presidenciales de 2012, la CIA espió a los principales partidos políticos franceses y sus candidatos. Mediante procedimientos de obtención de “inteligencia humana” y electrónica, se encargó espiar al Partido Socialista, el Frente Nacional y la Unión por un Movimiento Popular y a sus respectivos líderes, así como a Martine Aubry y Dominique Strauss-Khan, también candidatos entonces. La información requerida era muy variada: cómo mantendrían el poder si ganaban las elecciones, cómo interactuaban los candidatos con sus asesores, conversaciones privadas sobre los otros candidatos, las estrategias desarrolladas durante la campaña electoral, el apoyo recibido de las élites políticas y económicas, visión de EE. UU., esfuerzos para involucrar a otros países —incluyendo Alemania, Reino Unido, Libia, Israel, Palestina, Siria y Costa de Marfil—, financiación, actitudes ante la crisis económica de la Unión Europea —con foco en la crisis de la deuda griega y en las repercusiones que podría tener en el Gobierno y los bancos franceses—…

Ese mismo año la CIA emitiría otra orden con la finalidad de conseguir detalles sobre cualquier previsible contrato o negocio de exportación francés cuyo valor superara los 200 millones de dólares. Estas órdenes para espiar estaban clasificadas y su difusión, restringida solo a personal estadounidense, dado su alto grado de sensibilidad al estar espiando a aliados. La finalidad de la información que se obtuviera era apoyar las actividades de la CIA, la sección de la Unión Europea de la DIA (Agencia de Inteligencia de la Defensa) y la División de Inteligencia e Investigación del Departamento de Estado. La duración de esta operación iría desde el 21 de noviembre de 2011 al 29 de septiembre de 2012, es decir, desde seis meses antes y hasta cuatro meses más allá del proceso electoral francés —entre abril y mayo de 2012—.

EE. UU. espía a Japón, Alemania e Iberoamérica

En el verano de 2015, WikiLeaks dio a conocer que Washington, mediante su NSA, había estado espiando desde 2006 al primer ministro japonés, Shinzo Abe, y a su jefe de gabinete, así como a dirigentes de algunas de las principales empresas y bancos del país del Sol Naciente. Además de fijarse en el ámbito político, la NSA tampoco descuidó el económico: entre los vigilados se encontraban el departamento de gas natural de Mitsubishi, el de petróleo de Mitsui y el ministro de Economía, Comercio e Industria.

La información obtenida sería compartida con los principales aliados de EE. UU. en el mundo, el grupo conocido como los Cinco Ojos: EE. UU., Australia, Canadá, Nueva Zelanda y Reino Unido. Esta alianza en materia de inteligencia —aunque también en otros campos— surge de la Segunda Guerra Mundial. Su inicio está en el tratado de seguridad entre Reino Unido y Estados Unidos, la red UKUSA, creada para compartir espionaje de señales; posteriormente se fue ampliando a los otros tres países anglosajones. Actualmente UKUSA controla la red de espionaje Echelon.

Por otra parte, a partir de documentos filtrados por Edward Snowden, el periódico alemán Süddeutsche Zeitung informaba en octubre de 2013 que el móvil de la canciller Angela Merkel había sido intervenido desde la embajada estadounidense en Berlín. Estos documentos revelarían asimismo que la NSA interceptó, almacenó y analizó las comunicaciones electrónicas y telefónicas de Dilma Rousseff y Felipe Calderón, exmandatarios de Brasil y México.

Las revelaciones de WikiLeaks

En marzo de 2017 WikiLeaks publicó documentación relativa a varios proyectos de la CIA para infectar dispositivos de Apple, incluyendo Mac e iPhone, tan potente que podría persistir aunque se reinstalara el sistema operativo. Una semana después, revelaría la existencia del programa secreto Marble, empleado para impedir que los virus y hackeos llevados a cabo por personal de la CIA se pudieran atribuir al servicio de inteligencia durante una investigación de seguridad forense. Entre las tretas utilizadas por el programa, era posible engañar a los investigadores fingiendo que el programador había empleado un cierto idioma —preferiblemente, alguno de los hablados por los principales rivales de EE. UU., como ruso, chino o árabe—, pero que, al mismo tiempo, había intentado disimular el uso de esa lengua, lo que llevaría al investigador a una adjudicación errónea de la autoría.

Cinco meses más tarde, WikiLeaks desvelaba que la CIA había llegado a espiar a sus socios en el ámbito de la inteligencia de todo el mundo, incluyendo a agencias estadounidenses como el FBI y la NSA, mediante la captación subrepticia de los datos almacenados en sus sistemas. Para ello, la CIA ofrecía un programa de almacenamiento de información biométrica, adecuadamente modificado, que teóricamente servía para compartir los datos que aportaba de forma voluntaria cada miembro del grupo. Pero, como la CIA dudaba de que sus socios compartieran toda la información de la que disponían —ningún servicio de inteligencia comparte jamás todos sus datos—, su Oficina de Servicios Técnicos desarrolló un dispositivo para extraer los datos de los sistemas amigos de forma secreta. El programa, denominado ExpressLane, llegó a ser tan sofisticado que se borraba a sí mismo automáticamente seis meses después de haber sido instalado, de modo que no dejaba ningún rastro.

A estos programas se unen multitud de otros, también descubiertos por WikiLeaks, que la CIA solía emplear para espiar o atacar otros equipos informáticos. Algunos de los más llamativos permitían espiar remotamente mediante sistemas de vídeo en tiempo real; secuestrar y manipular cámaras web y micrófonos; infectar todo tipo de ordenadores —incluidos los supuestamente invulnerables de Apple— con programas maliciosos para espiarlos, limitar o destruir sus capacidades o seguir su localización; recopilar y reenviar información procedente de teléfonos móviles, y controlar la actividad en internet de los sistemas afectados a través de las conexiones inalámbricas.

En noviembre de 2017, WikiLeaks desveló que la CIA había suplantado la identidad de Kaspersky, la multinacional rusa proveedora de productos de seguridad informática, con el propósito de introducir programas maliciosos en los ordenadores de los usuarios, lo que le permitiría a la agencia de inteligencia estadounidense obtener datos de forma fraudulenta. A ello se uniría el código fuente Hive, empleado por la CIA para controlar de forma remota estos programas en los dispositivos infectados. Para disimular sus acciones, la CIA empleaba dominios ficticios y servidores esclavizados repartidos por todo el planeta, para lo que solían fingir la identidad de empresas reales.

La realidad actual del ciberespionaje

Mientras se tenga un dispositivo conectado a internet —también un vehículo, cualquier dispositivo doméstico o incluso una casa inteligente—, alguien, o varios a la vez, puede estar recopilando todo tipo de información, tanto sobre quién lo usa como para qué —lo que permite conocer costumbres, aficiones y vicios—. No quiere decir que esa información vaya a ser necesaria ni inmediatamente empleada por quien la obtiene —o se la pasa a su vez a un tercero—, pero siempre será una espada de Damocles que oscilará amenazante sobre la cabeza del espiado, quien nunca tendrá la certeza de cuándo, hasta qué extremo y con qué consecuencias podrá ser empleada en su perjuicio.

A ello se une el evidente riesgo de manipulación, hackeo o interferencia de los dispositivos enlazados en el ciberespacio, que llegado el caso pueden suponer un peligro existencial para personas y grupos, desde empresas a Estados. La cuestión es quién y con qué finalidad llevará a cabo estas acciones; ese será el reto de los investigadores, que no lo tienen nada sencillo para llegar a conclusiones definitivas si de verdad desean hacerlo con honestidad e independencia.

Fuente: elordenmundial.com, 20/12/17.

___________________________________________________________________

Ciberespionaje, influencia política y desinformación (II)

Por Pedro Baños.

El espionaje no solo se da entre adversarios; también es habitual entre teóricos amigos y socios, pues ser un aliado, por ejemplo, en el ámbito militar no significa que no se sea un acusado rival económico. A diario se constata que, aunque pueda haber naciones amigas —al menos temporalmente—, no hay servicios de inteligencia amigos, a lo que habría que añadir los agentes dobles y triples —durante la Segunda Guerra Mundial, algunos franceses ilustres, miembros ejemplares de la resistencia, eran en realidad agentes de la Gestapo o de los servicios de inteligencia italianos—.

Esta situación se ha magnificado hoy en día con la generalización del uso del ciberespacio, que ofrece la posibilidad de una mayor cobertura y camuflaje a la hora de realizar acciones de espionaje u operaciones de información y psicológicas, entre las que se encuentran las campañas de influencia política y de desinformación. En esta segunda parte del artículo se abordarán casos de espionaje de varios países, apenas la punta del iceberg, lo que debe llevar a la constatación de que estas acciones son una práctica habitual por parte de los servicios secretos de buena parte de las naciones, especialmente las más poderosas y avanzadas tecnológicamente.

Los casos de espionaje protagonizados por Francia

A través de Wikileaks, se ha podido saber que la embajada de EE. UU. en Berlín consideraba en 2009 a Francia como el país que más espiaba la tecnología de sus aliados, en especial la de Alemania. Pero las principales revelaciones sobre la actuación de los servicios de inteligencia galos se producen el 2 de junio de 2016. Ese día, durante una conferencia informal ante estudiantes de la escuela superior de ingeniería CentraleSupélec, en la que él mismo se había graduado 40 años antes, Bernard Barbier, quien entre 2006 y 2013 había sido jefe del departamento de inteligencia de señales de la Dirección General de Seguridad Exterior (DGSE), el servicio de inteligencia exterior galo, hizo una serie de declaraciones que dejaron asombrado a su auditorio.

Lo que Barbier no sabía era que sus palabras estaban siendo grabadas y que pocos días después estarían accesibles en YouTube. Si bien al principio pasaron desapercibidas, un periodista de Le Monde dio con la grabación por casualidad y comenzó a difundir su trascripción. Entre sus muchas indiscreciones, algunas de las más relevantes fueron realmente llamativas, mientras que otras venían a confirmar rumores anteriores o relevaciones de WikiLeaks y Snowden. Según Barbier, la DGSE había espiado a numerosos países, incluidos algunos de sus aliados teóricamente más sólidos.

Así, los actos de espionaje o los ciberataques no habían ido dirigidos solo contra China e Irán en 2013 con la finalidad de afectar a sus instalaciones nucleares, sino también en 2009 contra Argelia, Canadá, Costa de Marfil, España, Grecia y Noruega, entre otros países. Nadie mejor que Barbier para conocer estos datos. Durante sus años al frente del departamento técnico había transformado completamente la DGSE en un aparato con capacidades masivas de vigilancia electrónica —contaba con un tercio de integrantes del servicio de inteligencia exterior francés—.

En la misma conferencia, también comentó que EE. UU. había intervenido los teléfonos del personal del palacio del Elíseo desde su embajada, situada a pocos cientos de metros de la sede presidencial francesa. Asimismo, confirmó que en 2012 la Agencia de Seguridad Nacional estadounidense (conocida como NSA) había infectado los ordenadores del palacio presidencial del Elíseo a través de las cuentas de Facebook de los empleados.

El programa malicioso había sido el mismo utilizado para atacar a la Comisión Europea en 2010, según desvelaría Edward Snowden. En realidad, esto no hacía más que respaldar las filtraciones realizadas de WikiLeaks en el verano de 2015 relativas a la interceptación masiva por parte de la NSA durante seis años de los teléfonos móviles de tres presidentes franceses —Chirac, Sarkozy y Hollande—, entre otros jefes de Estado y de Gobierno europeos, además de numerosos ministros y altos cargos.

Alemania también se sumerge en el espionaje

A principios de 2015, saltaba la noticia de que el Servicio Federal de Inteligencia alemán o BND había ayudado a la NSA a espiar a las instituciones y empresas europeas, incluso algunas alemanas. Unos meses más tarde, el semanario Der Spiegel publicó que el BND había espiado a países aliados y amigos, no solo de otros países europeos, sino también de EE. UU. y hasta el Vaticano. Tampoco había dejado pasar la oportunidad de hacerlo con ONG como el Comité Internacional de la Cruz Roja en Ginebra, Care y Oxfam.

Queda perfectamente reflejado el permanente doble juego —cuando no triple— de los servicios de inteligencia en el hecho de que uno de los países espiados era EE. UU. —concretamente, sus Departamentos de Interior y de Estado, al igual que las sedes diplomáticas estadounidenses de Bruselas y de Naciones Unidas en Nueva York—, a cuyos servicios secretos precisamente habían estado ayudando para espiar Europa.

En Europa, el BND supuestamente espió a los ministros de Interior de varios países de la Unión Europea, como Austria, Croacia, Dinamarca y Polonia. También fueron intervenidos los correos electrónicos, faxes y teléfonos de numerosas embajadas y consulados: Austria, España, Francia, Grecia, Italia, Portugal, Reino Unido, Suecia, Suiza, Vaticano y, fuera de Europa, EE. UU. Por último, también sufrieron este espionaje masivo las comunicaciones de periodistas extranjeros al menos desde 1999, incluidas la agencia de noticias Reuters, el periódico New York Times o la cadena de televisión BBC.

Reino Unido sienta cátedra

Según una ley aprobada en 1994 por los conservadores británicos, el interés del Estado se encuentra en un nivel superior al de la cortesía diplomática, por lo que en Reino Unido es legal espiar a los diplomáticos extranjeros. A finales de 2016 sus principales periódicos publicaron numerosos casos de espionaje llevados a cabo por el Cuartel General de Comunicaciones del Gobierno británico (GCHQ por sus siglas en inglés) entre 2008 y 2011. Además del GCHQ, integrado en el Ministerio de Asuntos Exteriores, Reino Unido cuenta con el Servicio Secreto de Inteligencia, más conocido como MI6, responsable de la inteligencia exterior, y el Servicio de Seguridad o MI5, responsable de la inteligencia interior.

Durante la cumbre del G20 celebrada en 2009 en Londres, el GCHQ espió al francés Pascal Lamy, presidente de la Organización Mundial del Comercio desde 2004 y miembro del Partido Socialista francés. En ese momento Lamy estaba llevando a cabo una campaña para convencer a los demás países del grupo de no implementar medidas proteccionistas. También espió a organismos gubernamentales franceses, como los Ministerios de Asuntos Exteriores y de Interior, al igual que la Dirección de Desarrollo —incluid la secretaría de Estado de Comercio Exterior— y el personal de muchas embajadas de otros países ubicadas en París.

El GCHQ también mantuvo en su radar al español Joaquín Almunia, comisario europeo de Asuntos Económicos y Monetarios de 2004 a 2010 y posteriormente vicepresidente de la Comisión Europea y comisario europeo de Competencia entre 2010 y 2014. La lista se amplía, entre otras muchas organizaciones internacionales espiadasen los últimos diez años, al Programa para el Desarrollo de Naciones Unidas y a la Unión Africana.

Tampoco escaparon a la estrecha vigilancia electrónica los diplomáticos israelíes, tanto los destinados en Jerusalén como los destacados en el extranjero, especialmente en África. Los intereses de Israel se convirtieron en un importante objetivo, desde sus pujantes industrias en los sectores de la defensa y la alta tecnología hasta los centros de formación científica y la Agencia de Cooperación Internacional y Desarrollo. Der Spiegel también denunciaría en 2013 que el GCHQ había estado espiando en 2009 los correos electrónicos de los entonces primera ministra y ministro de Defensa alemanes. Los intereses del Reino Unido se centraban en las cuestiones económicas y los negocios: intentaban conocer de antemano los intereses, planes e inversiones de otros países.

Para poner en marcha estas operaciones masivas de vigilancia, el GCHQ cuenta con programas de vigilancia electrónica como Tempora, que permite almacenar enormes cantidades de información. Solo en 2012 vigiló diariamente unos 600 millones de contactos telefónicos mediante el empleo de superordenadores con capacidad para procesar 192 veces al día el equivalente a los 40 millones de palabras que forman la Enciclopedia Británica.

Para ampliar: El imperio de la vigilancia, Ignacio Ramonet, 2016

El espionaje británico en África

Entre 2009 y 2010, el GCHQ interceptó las comunicaciones de los principales líderes políticos y económicos de una veintena de países africanos —algunos de ellos excolonias y considerados aliados tradicionales—, a veces en beneficio de EE. UU., el país con el que Reino Unido está hermanado. El listado de comunicaciones intervenidas vía satélite incluía jefes de Estado, primeros ministros, militares, directivos de servicios de inteligencia, diplomáticos —tanto de otros países destacados en países africanos como de estos países destinados en el extranjero—, prominentes empresarios y destacados hombres de negocios y banqueros, además de sus principales asesores y personal de confianza. En ciertos casos, se llegó poner bajo vigilancia a toda la sede presidencial o gubernamental.

Francia sufrió especialmente este espionaje; los diplomáticos franceses se convirtieron en objetivos prioritarios. Uno de los aspectos en los que se centró el espionaje fue la energía nuclear, campo en el que París es líder mundial a través de su empresa Areva. Los británicos estaban interesados en los acuerdos de explotación de minas de uranio en Níger y República Democrática del Congo. Tampoco escaparon del escrutinio de los espías otras empresas estratégicas francesas, como el consorcio de defensa Thales y la petrolera Total, e incluso ONG como Médicos del Mundo, cuyos correos electrónicos fueron interceptados.

Israel se sube al carro del espionaje

El Mosad, el servicio de inteligencia exterior israelí, también intentó espiar a la inteligencia interior y la policía francesas. Hasta dónde pueden llegar los límites de la diplomacia y cómo se confunde con el espionaje y la pura manipulación política queda evidenciado en el caso Shai Masot. A mediados de enero de 2017 apareció en los medios británicos la noticia de que este empleado de la embajada israelí en Londres —y también del Ministerio de Asuntos Estratégicos de Israel— había sido descubierto por un periodista de Al Jazeera de incógnito, que le grabó cuando aparentemente intentaba acabar con la carrera de un alto cargo del Gobierno británico destacado por su postura propalestina y crítica con los asentamientos israelíes. Además, el israelí también parecía estar implicado en una trama más amplia para influir en la escena política británica a favor de Israel.

En principio, la acción diplomática no debería entrometerse en los asuntos internos de otros Estados, pero la realidad se ha empeñado en llevar la contraria en abundantes casos. Lo habitual es que en las embajadas exista personal bajo cobertura diplomática que en realidad pertenece a los servicios de inteligencia del país, los cuales no siempre se limitan a recopilar información, pues a veces también llevan a cabo otro tipo de acciones —desde las de contenido económico hasta las de contenido político— más perjudiciales para los intereses del país en el que actúan. En este sentido, no ha sido infrecuente financiar a organizaciones o personas de la oposición en la confianza de que, llegados al poder, serían más favorables para los fines del país. De hecho, ha sido relativamente común que los servicios de inteligencia de un país, bajo cobertura diplomática, intentaran interferir en los procesos electorales de otros Estados con los medios a su alcance en cada momento, desde los tradicionales a los cibernéticos. Esas personas manipuladas pueden ser también del mundo de la comunicación, por su capacidad para influir en la opinión pública.

Antes de la Primera Guerra Mundial, los embajadores franceses en Moscú y Londres fueron actores principales en la conformación de la política exterior rusa y británica. Otro ejemplo que viene al caso es del embajador soviético Ivan Maisky, de gran influencia durante los años 30 y 40 en la vida política y social británica, quien nunca cejó en su empeño por influir en políticos, periodistas y, muy particularmente, en fomentar la oposición a las políticas apaciguadoras del primer ministro Neville Chamberlain. Por ello, la novedad del caso Masot quizá no sea la intención, sino el hecho de que haya sido descubierto, bien por su torpeza, por la habilidad del periodista o por la conjunción de ambas cosas.

El espionaje en el siglo XXI

Hoy en día, adjudicar una acción de ciberespionaje, influencia política o desinformación es una labor extremadamente compleja que trae de cabeza a los mayores expertos. Para empezar, son tareas que son llevadas a cabo, con mayor o menor intensidad y acierto, por la práctica totalidad de los servicios de inteligencia, lo que ya de por sí dificulta la identificación de la autoría. Si a ello se une una tecnología que avanza de modo exponencial y que permite camuflar sus acciones a quien dispone de ella en abundancia, resolver el rompecabezas se convierte en una verdadera gesta.

Por eso, se aconseja desconfiar de aquellos que, tan pronto como surge —de forma totalmente intencionada, en la mayoría de los casos— la sospecha de que algún país u organización puede estar detrás de ciertas acciones, no dudan en afirmar con determinación que conocen todas las repuestas. Si el mundo del espionaje siempre ha sido el territorio por excelencia de la mentira, el engaño, la artimaña, la astucia y la traición, hoy lo es más que nunca gracias a la suma facilidad que ofrece la tecnología.

Fuente: elordenmundial.com, 27/12/17.

Pedro Baños

Coronel en la reserva del Ejército de Tierra y diplomado de Estado Mayor. Fue jefe de contrainteligencia del Cuerpo de Ejército Europeo, profesor de Estrategia en el Centro Superior de Estudios de la Defensa Nacional y jefe de la Unidad de Análisis Geopolítico del Ministerio de Defensa. Se ha formado en una decena de países, incluidos Turquía, Israel y China. Autor del libro Así se domina el mundo (Ariel, 2017).

Ciberespionaje

Ciberespionaje, o espionaje cibernético, es el acto o practica de obtener secretos sin el permiso del poseedor de la información (personal, sensible, propietaria o de naturaleza clasificada), de individuos, competidores, rivales, grupos, gobiernos y enemigos para ventaja personal, económica, política o militar usando métodos en la Internet, redes o computadoras individuales a través del uso de técnicas de cracking y software maliciosos incluyendo Troyanos y spyware. Puede ser totalmente perpetrado en línea desde las computadoras de escritorio de profesionales en las bases en países muy lejanos o puede implicar la infiltración en el hogar por espías convencionales entrenados en computación o en otros casos puede ser la obra criminal de un hacker malicioso amateur y programadores de software.

El ciberespionaje típicamente supone tales usos de acceso a los secretos y archivos clasificados o el control de ordenadores individuales o redes enteras para una estrategia avanzada y para psicológica, política y físico subversion actividades y sabotaje. Recientemente, el espionaje cibernetico supone el análisis de la actividad publica en redes sociales como Facebook y Twitter.

Tales operaciones, no como el espionaje cibernetico normalmente son ilegales en el país de la víctima mientras que son apoyadas totalmente por el más alto nivel de gobierno en el país del atacante. La situación ética igualmente depende del punto de vista de uno mismo, particularmente de la opinión de los gobiernos involucrados.

En respuesta a los reportes de espionaje cibernetico por parte de China contra Estados Unidos, Amitai Etzioni del instituto para el estudio de la policía comunitaria ha sugerido que China y Estados Unidos deberían aceptar una política de aseguramiento mutuo con respecto al ciberespacio. Esto supondría permitir a ambos estados el tomar las medidas que ellos crean necesarias para su propia defensa mientras que simultáneamente acuerdan el abstenerse de asumir tomar pasos ofensivos o colaborar con el espionaje cibernetico; Esto también implicaría el investigar estos acuerdos. En septiembre de 2015, los Estados Unidos y China acordaron no permitir a las partes en sus naciones de espionaje cibernético unos de otros para obtener ganancias comerciales, pero no prohíben el espionaje gubernamental. Fuente: Wikipedia, 2018.

___________________________________________________________________

Vincúlese a nuestras Redes Sociales:

Google+ LinkedIn YouTube Facebook Twitter

___________________________________________________________________

.

.

La importancia de la Ciberdefensa para Argentina

julio 27, 2018

Ciberdefensa

Por Roberto Uzal.

Director de la maestría en Ciberdefensa y Ciberseguridad (UBA)

Tierra, mar, aire y espacio exterior habían sido los dominios tradicionales de desarrollo de los conflictos entre Estados naciones. A ellos se les ha sumado, recientemente, un quinto dominio, el ciberespacio.

La disponibilidad de este nuevo ámbito de beligerancia provocó que la ciberdefensa haya devenido en el más relevante capítulo de la defensa nacional. Ante el traslado de parte de las operaciones militares al quinto dominio se evidencia un factor crítico de éxito esencial: la necesidad de recursos humanos de «clase mundial». La asimetría de la ciberdefensa privilegia el contar con un pequeño equipo de cibersoldados de muy alto nivel respecto de, por ejemplo, la disponibilidad de baterías de supercomputadoras. La oportunidad para posicionarse con ventajas en ciberdefensa es casi evidente: la existencia de recursos humanos con aptitudes como para ser formados seriamente en esa especialidad es una «bendición» que la Argentina no debería descartar. Esto ya ha sido comprobado, al menos parcialmente. Contar con una suerte de Instituto Balseiro de la ciberdefensa es posible y todo parece indicar que también es claramente necesario.

Fuente: lanacion.com.ar, 27/07/18.

Comando Conjunto de Ciberdefensa del

Estado Mayor Conjunto de las Fuerzas Armadas

Misión

- Ejercer la Conducción de las Operaciones de Ciberdefensa en forma permanente a los efectos de garantizar las Operaciones Militares del Instrumento Militar de la Defensa Nacional en cumplimiento de su misión principal y de acuerdo a los lineamientos establecidos en el Planeamiento Estratégico Militar.

Funciones

- Coordinar sus acciones con los Centros de Ciberdefensa de las Fuerzas Armadas.

- Establecer los criterios rectores, a nivel del Instrumento Militar, para la determinación de infraestructuras críticas a ser protegidas.

Entender

- En el establecimiento de estándares y procedimientos de Ciberdefensa, criptografía e informática forense.

- En la supervisión de los centros de respuesta de cada Fuerza Armada.

- En el proceso de capacitación de personal propio.

- En la organización y desarrollo de actividades académicas (foros, seminarios, simposios, etc.).

Intervenir

- En la elaboración, revisión y experimentación de Doctrina de Ciberdefensa.

Participar

- A requerimiento del Ministerio de Defensa, en apoyo a otros Organismos.

- En la concientización de las FF.AA. en materia de Ciberdefensa.

- En la determinación y supervisión de los estándares de seguridad y certificación de protocolos afines en las FF.AA.

Estructura Orgánica

.

.