Pagarse primero a uno mismo, el hábito de los triunfadores

julio 4, 2025

Por Gustavo Ibáñez Padilla.

Hay una verdad incómoda en el mundo de las finanzas personales que muchos prefieren esquivar como el humo de un cigarro en una habitación cerrada: si esperás a ahorrar después de gastar, nunca vas a ahorrar. Así de simple. Así de brutal. Así de real.

“Pagarse primero a uno mismo” no es un mantra vacío ni una frase de autoayuda. Es, posiblemente, la piedra angular de una economía personal sana. No se trata de egoísmo financiero, sino de orden, de visión, de respeto por uno mismo. Porque si no te priorizás vos, ¿quién lo va a hacer?

El humo que no deja ver

Imaginemos una escena cotidiana. Cobrás tu sueldo, pagás el alquiler, las expensas, la tarjeta de crédito, hacés las compras del mes, algún gustito merecido y… cuando vas a mirar tu cuenta, no queda nada. Tal vez unos pesos. ¿Ahorro? Bien, gracias.

Ese humo mental -ese autoengaño de que más adelante ahorrarás, de que cuando ganes más recién entonces vas a empezar- es el que impide que veas con claridad lo que realmente está pasando: estás trabajando para todos menos para vos.

.

¿De qué se trata, realmente?

Pagarse primero es tomar una decisión consciente y práctica: antes de cubrir gastos, destinar un porcentaje fijo de tus ingresos al ahorro o la inversión. Antes de que el dinero se te escape como agua entre los dedos. Es asegurarte que parte de lo que ganás trabaje para vos en el futuro, y no para apagar fuegos en el presente.

No es nuevo. El empresario estadounidense Warren Buffett lo resumió así: “No ahorres lo que queda después de gastar. Gastá lo que queda después de ahorrar”. No es poesía, es estrategia.

Un ejemplo que habla

Supongamos que ganás el equivalente a mil dólares al mes. Decidís pagarte primero un 15%: U$S 150 van directo a una cuenta separada, intocable. Lo hacés ni bien cobrás. Luego, pagás tus cuentas, comprás lo necesario, incluso te das algún gusto. Pero ya sembraste la primera semilla.

Ese dinero -que no está al alcance de tus tentaciones cotidianas- puede crecer en una inversión conservadora y también alimentar un fondo de emergencia. A fin de año, sin contar intereses, habrás ahorrado 1.800 dólares. Con intereses compuestos, la historia se pone mucho más interesante.

¿Por qué funciona?

Porque convierte el ahorro en un hábito, no en una ilusión. Porque te saca del modo supervivencia. Porque transforma tu relación con el dinero. Y, sobre todo, porque te da opciones, grados de libertad.

Cuando tenés un fondo de emergencia, no dependés de la tarjeta de crédito. Cuando invertís desde temprano, el tiempo juega a tu favor. Cuando te protegés con un seguro de vida, cuidás a los tuyos con visión y responsabilidad. Es una cadena de decisiones que se activa con un solo gesto: priorizarte.

.

El humo de las excusas

Claro que surgen objeciones: “no me alcanza”, “es imposible ahorrar con lo que gano”, “cuando mejore mi situación, empiezo”. Pero la realidad es que la mayoría de las personas no tiene un problema de ingresos, sino de prioridades.

Una buena meta para empezar es fijar como mínimo un 15% de los ingresos como meta de ahorro e inversión. Si podés incrementar el porcentaje resulta aún mejor. Una austeridad razonable hoy te permitirá disfrutar de tranquilidad en el futuro.

Automatizar para no tentarse

Un paso clave para cumplir con este principio es automatizar el proceso. Configurá una transferencia automática desde tu cuenta principal hacia una cuenta separada -puede ser una caja de ahorro, el pago de la prima de un seguro de vida universal, un fondo común de inversión o una billetera virtual (que no uses para gastos diarios)- apenas recibís el ingreso. Si no lo ves, no lo gastás. Es una forma de protegerte de vos mismo.

La protección también es pagarte primero

Pagarte primero no solo significa ahorrar e invertir. También implica proteger tu futuro y el de tu familia. Una cobertura de vida no es un gasto, es una inversión en tranquilidad. Es el acto maduro de considerar que si vos faltás, tu familia no debería caer en la ruina financiera. Es, otra vez, priorizar. Recuerda: el seguro de vida es uno de los pilares fundamentales de tus finanzas personales y de tu patrimonio familiar. No lo postergues, conseguilo hoy mismo, te resultará más accesible y acumularás un capital mayor.

.

No todo es dinero: también es libertad

Al final del día, no se trata de acumular millones. Se trata de comprar tiempo. De no depender de un jefe tóxico. De no tener que elegir entre pagar un medicamento o un alquiler. De jubilarse sin miedo, o emprender sin cadenas.

Eso es la verdadera libertad financiera. No tener millones, sino tener margen. Y ese margen se construye con constancia, no con milagros. Vale la pena recalcar que la libertad financiera es un camino no un destino. Debes persistir en ella toda la vida.

La decisión es ahora, no mañana

La diferencia entre quienes logran estabilidad financiera y quienes viven al borde del abismo no siempre está en el ingreso, sino en el comportamiento. Pagarse primero es un acto de rebeldía lúcida contra un sistema que nos empuja a consumir antes de pensar. Es elegir sembrar antes que derrochar. Es entender que el primer peso ganado no se gasta: se guarda, se invierte, se protege.

En palabras del economista y matemático Nassim Taleb: “Robustez financiera no es tener mucho dinero, sino no depender del flujo constante de ingresos para sobrevivir”. Y eso, justamente, empieza cuando te pagás primero.

No esperes a ganar más. No esperes a tener “espacio”. No esperes al momento ideal, porque ese momento es ahora.

Ahorrá, invertí, protegé tu patrimonio desde el primer billete que llegue a tus manos. Porque si no te pagás primero vos, el mundo encontrará mil formas de quedarse con tu esfuerzo.

Y eso, amigo lector, sería el verdadero desperdicio.

Fuente: Ediciones EP, 04/07/25.

Información sobre Gustavo Ibáñez Padilla

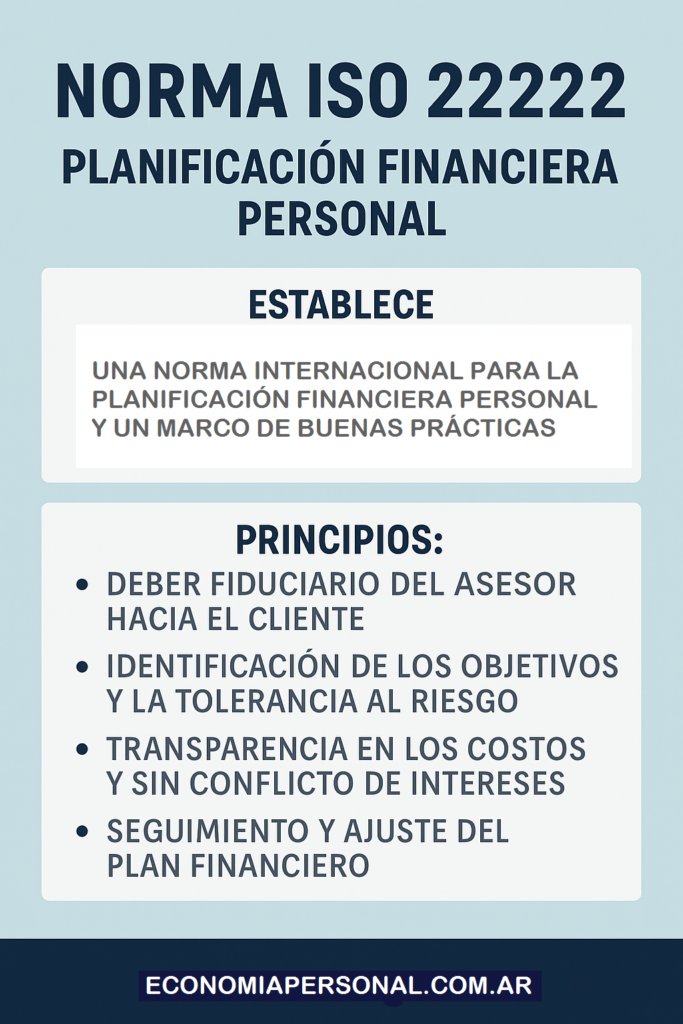

Nota del editor: Para profundizar en el diseño de un plan financiero personal y evitar errores comunes, vale la pena conocer la Norma ISO 22222, que establece estándares internacionales para la planificación financiera personal. Una brújula técnica para navegar con claridad y seguridad en este mar de decisiones económicas. Puede obtener un Diagnóstico Financiero Personal sin cargo enviando un e-mail con sus datos de contacto a: [email protected] o a través del formulario de Contacto de esta página web.

Más información:

La importancia del Asesor Financiero

La Libertad Financiera es un camino, no un destino

Saber y consultar, dos claves de la economía personal

Las Anualidades como instrumentos de planificación financiera personal

La Libertad Financiera: Flujo de Efectivo vs. Stock de Capital en la Economía del Siglo XXI

.

.

Cómo usar un Lavarropas automático sin enredos ni dudas

junio 30, 2025

Entender cómo usar un lavarropas automático puede parecer algo menor, pero si lo hacés bien desde el principio, ganás tiempo, cuidás la ropa y alargás la vida del equipo. Y si encima se trata de un modelo moderno con funciones inteligentes, aprovechar cada prestación al máximo puede cambiar por completo la experiencia de lavado.

En esta guía vas a encontrar desde qué hace exactamente un lavarropas automático hasta las funciones que conviene conocer, para que domines el equipo que tenés actualmente o tengas toda la información necesaria para adquirir uno nuevo.

.

Sentando las bases; ¿Qué es un lavarropas automático?

A diferencia de los modelos semiautomáticos, un lavarropas automático se encarga de todo: carga de agua, lavado, enjuague y centrifugado. El usuario sólo elige el programa, coloca el detergente y la ropa, y el ciclo se completa sin intervención manual. Esto permite resultados constantes y evita errores comunes, como dejar residuos de jabón o sobrecargar el tambor.

Esta tecnología está pensada para que el lavado sea eficiente y uniforme, cuidando las prendas sin deteriorarlas con el uso frecuente. Para quienes se preguntan qué es un lavarropas automático, cabe destacar que se trata de una solución integral que automatiza todo el proceso.

Lavarropas de carga superior: eficiente y práctico

Si vivís en un espacio reducido o buscás comodidad al cargar y descargar la ropa, este tipo de modelo es ideal. Entre las principales ventajas del lavarropas de carga superior están su tamaño compacto, la posibilidad de agregar prendas sin agacharte y la facilidad para ver y controlar el tambor.

Además, los modelos actuales suman tecnologías como sensores de carga, ciclos cortos y funciones para el cuidado de tejidos. Esto hace que sean una opción moderna y muy eficiente para quienes priorizan la practicidad.

.

Funciones que te conviene aprovechar

Además de los programas de lavado convencionales, algunos modelos ofrecen tecnologías que mejoran el rendimiento general del lavarropas y ayudan a cuidar las prendas. Acá van algunas funciones que vale la pena conocer:

- Motor Ecoinverter: reduce el consumo energético y hace menos ruido. Ideal si lavás de noche o querés ahorrar.

- Tecnología Direct Motion: mejora la estabilidad y extiende la vida útil del motor.

- Tambor Pillow Drum: su textura está diseñada para tratar las telas con suavidad, sin fricción innecesaria.

- Doble filtro atrapapelusa: evita que las pelusas se adhieran a otras prendas y mantiene limpio el sistema.

Estas prestaciones no sólo optimizan los lavados, también te ahorran mantenimiento y previenen daños a largo plazo.

Paso a paso para usar tu lavarropas como un experto

1. Organizá la ropa

Separá prendas por tipo de tejido y color. Esto no solo previene daños, también mejora el resultado final.

2. Cargá el tambor con criterio

No lo llenes hasta el tope. Dejalo respirar para que el tambor gire libre y el lavado sea efectivo.

3. Agregá el detergente adecuado

Consultá el manual del modelo y colocá la cantidad justa en el compartimento indicado. Evitá detergentes comunes si tenés uno de alta eficiencia.

4. Elegí el programa según el tipo de ropa

Las telas delicadas requieren ciclos más suaves, mientras que el algodón resiste lavados intensos. Usá las opciones preconfiguradas para evitar errores.

5. Activá el ciclo y listo

Una vez elegido el programa, el equipo hará el resto. Algunos modelos permiten pausar o modificar funciones incluso con el ciclo en curso.

Errores comunes que conviene evitar

.

- Cargar ropa con objetos metálicos: hebillas o monedas pueden dañar el tambor.

- Usar jabones inadecuados: pueden generar demasiada espuma y afectar el ciclo.

- Sobrecargar el tambor: reduce la eficacia del lavado y desgasta el motor.

- No limpiar los filtros: acumulan pelusas y reducen la eficiencia del equipo.

Evitar estos errores prolonga la vida del lavarropas y mejora la calidad del lavado.

Lavado inteligente en casa

Cuidar tu ropa empieza por entender bien el funcionamiento del equipo. Saber cómo usar un lavarropas automático no solo mejora el resultado final, también reduce consumos y hace más eficiente tu rutina diaria. En definitiva, si aprovechás las funciones inteligentes y evitás errores comunes, vas a notar la diferencia desde el primer lavado.

Fuente: Ediciones EP, 30/06/25.

.

.

Suecia al límite: el precio de una utopía migratoria

junio 30, 2025

Por Gustavo Ibáñez Padilla.

Por años, Suecia fue el ejemplo más nítido del modelo socialdemócrata nórdico: seguridad, cohesión social, excelencia educativa, salud pública universal y una economía sólida. Pero en menos de dos décadas, esta imagen se resquebrajó. La nación que otrora lideraba en calidad de vida hoy encabeza rankings de tiroteos, violencia sexual y explosiones. ¿Qué pasó? La respuesta, aunque políticamente incómoda, se encuentra en la política inmigratoria impulsada desde el 2010 en nombre de la solidaridad y la inclusión.

Un experimento ideológico que se volvió contra su creador

El punto de inflexión fue liderado por el Partido Socialdemócrata bajo el gobierno de Stefan Löfven, quien abrazó con entusiasmo las directrices migratorias de la Unión Europea. Con un discurso cargado de altruismo, afirmó: “No podemos construir muros a nuestro alrededor mientras millones sufren”, insistiendo en que Suecia tenía recursos y capacidad para recibir a quienes huían de conflictos armados, persecuciones religiosas o crisis económicas.

Y lo hizo. Entre 2010 y 2020, ingresaron al país más de 1,2 millones de inmigrantes, provenientes mayoritariamente de Siria, Afganistán, Somalia e Irak. En un país de poco más de diez millones de habitantes, esto implicó un aumento poblacional del 12% en solo una década. La acogida masiva no fue acompañada de políticas eficientes de integración ni de mecanismos de control cultural o legal.

.

Del paraíso escandinavo al caos urbano

Los datos no admiten eufemismos. En 2024, Suecia registró 262 tiroteos con 40 muertos. En 2023, fueron 300 incidentes con 44 víctimas fatales. Según datos de la televisión pública SVT, el 85% de estos delitos fueron cometidos por personas de origen extranjero. La violencia se concentra en barrios marginales con fuerte presencia de inmigrantes, como Rinkeby (Estocolmo), Rosengård (Malmö) o Biskopsgården (Gotemburgo), zonas donde la policía directamente evita ingresar. Las autoridades los llaman eufemísticamente áreas vulnerables; la realidad los clasifica como no-go zones.

El entonces jefe de la Policía Nacional, Anders Thornberg, reconoció en 2023 que “Suecia se enfrenta a una situación de violencia sin precedentes. Nunca habíamos tenido que lidiar con este nivel de criminalidad armada en zonas residenciales”.

El tabú del vínculo entre inmigración y delincuencia

Hablar de la relación entre inmigración y aumento del crimen ha sido un tema vedado en los medios y la política sueca. La corrección política llevó incluso a que se ocultaran datos por miedo a acusaciones de racismo. En palabras de la diputada liberal Ann-Sofie Alm: “Aquí, el peor insulto no es que te llamen violador, es que te llamen racista”.

Pero la correlación existe. En 2023 se registraron 135 explosiones con artefactos explosivos, muchas de ellas vinculadas a ajustes de cuentas entre bandas integradas por jóvenes de origen inmigrante. En enero de 2025, ya iban 30. Nunca, ni en los años más tensos de la Guerra Fría, Suecia había vivido semejante nivel de violencia interna.

La violencia sexual también alcanzó niveles alarmantes. Con 6.549 denuncias por violación solo en 2022 (18 por día), Suecia figura entre los países con mayor tasa de agresiones sexuales de Europa. Una investigación de la Agencia de los Derechos Fundamentales de la UE señaló que el 41% de las mujeres suecas ha sufrido algún tipo de violencia sexual. Las víctimas denuncian temor a represalias y la indiferencia de las autoridades.

El caso del sirio Damir Al-Ali, que secuestró y abusó durante 17 horas de una joven sueca, evidencia el colapso judicial. Fue condenado, pero apeló con el argumento de no haber podido demostrarse su mayoría de edad, ya que había destruido sus documentos. No solo fue liberado, sino que recibió una indemnización del Estado.

Islamismo, guetos y sociedades paralelas

La raíz del problema no es únicamente la inmigración en sí, sino el choque cultural y religioso que ella supone cuando no hay voluntad de integración ni adaptación a las normas del país anfitrión. El islam, practicado por buena parte de los nuevos inmigrantes, no es solo una religión, sino un sistema jurídico, político y social completo que entra en conflicto con los valores occidentales del modelo sueco.

Los crímenes de honor, los matrimonios forzados, la poligamia encubierta y el desprecio hacia la cultura local son parte de una dinámica cotidiana en barrios donde el Estado ha perdido soberanía. En 2022, la policía investigó más de 300 casos de violencia de honor. Aun así, las cifras reales podrían ser mucho mayores.

El caso de Mohamedamin Abdirisek Ibrahim, quien asesinó a su novia sueca embarazada porque «su hijo no debía provenir de una mujer cristiana», fue silenciado en buena parte de la prensa por temor a “estigmatizar comunidades”.

.

La bomba demográfica y el colapso del Estado de Bienestar

De ocho millones de habitantes en los años noventa, Suecia saltó a más de diez millones. Este crecimiento repentino ha presionado hasta el límite al sistema educativo, sanitario y de vivienda. Más del 50% de los inmigrantes vive del Estado. En el caso de las mujeres, solo el 23% trabaja. Se forman comunidades dependientes, sin incentivo para integrarse, ni desarrollar vínculos con la cultura sueca.

El desempleo entre los inmigrantes islámicos supera el 21%, mientras que entre los suecos es apenas del 3,6%. Las diferencias culturales, el idioma, la falta de formación y la marginación autoimpuesta son obstáculos estructurales que ninguna ayuda económica resuelve.

La escuela pública, símbolo del modelo sueco, colapsa en las zonas más afectadas. Profesores agredidos, niños que no terminan la secundaria, segregación étnica y abandono educativo son la norma en estos entornos. Un informe de Sveriges Radio reveló que menos del 50% de los estudiantes de zonas “vulnerables” logran terminar el colegio con éxito.

Estado de excepción y respuesta tardía

En 2023, el Primer Ministro Ulf Kristersson tomó una decisión sin precedentes: anunció que el ejército patrullaría las calles para apoyar a la policía desbordada por la guerra de pandillas. Fue un giro drástico que reconocía, de facto, la pérdida del monopolio estatal del uso de la fuerza.

Simultáneamente, el gobierno ofreció hasta 34.000 dólares a inmigrantes para que regresaran voluntariamente a sus países. La medida fue un fracaso. La mayoría se negó a regresar, consolidando su presencia en un país donde los beneficios estatales siguen siendo sustanciales.

¿Quién protege a Suecia?

Suecia apostó por una política migratoria sin filtros, sin exigencias y sin límites. Lo hizo por convicción ideológica, más que por estrategia. No fue solidaridad: fue ingenuidad con consecuencias devastadoras. Abrió sus puertas a culturas profundamente diferentes, sin pedir reciprocidad ni respeto a sus valores fundacionales.

La multiculturalidad forzada, lejos de enriquecer, fragmentó a la sociedad. Cuando la diversidad no va acompañada de integración ni respeto a la legalidad común, se transforma en disgregación. Como advirtió el filósofo francés Alain Finkielkraut: “La identidad es como el oxígeno: uno no lo nota, hasta que le falta”.

Suecia aún tiene la oportunidad de revertir esta situación, pero requiere valentía política, honestidad intelectual y decisiones firmes. Es imprescindible reforzar el control fronterizo, reformular el sistema de asilo, y condicionar la permanencia al cumplimiento estricto de las leyes, la adopción del idioma y la participación productiva en la sociedad.

Porque si un Estado no protege sus fronteras, su cultura y a sus ciudadanos, pierde el derecho de llamarse Estado. La historia sueca es una advertencia para el resto de Europa y del mundo: no hay sociedad fuerte sin cohesión, ni progreso sin orden.

La estabilidad social y cultural no es un regalo eterno. Es una construcción frágil que debe protegerse, o desaparece.

Fuente: Ediciones EP, 30/06/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

México, al borde del abismo

Justicia envenenada: ¿acto de heroísmo o síntoma de un Estado fallido?

¿Es Cuba un Estado fallido? Anatomía de una descomposición institucional

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

.

.

Obligaciones Negociables en Argentina: Una alternativa de Alto Riesgo

junio 19, 2025

Por Gustavo Ibáñez Padilla.

.

Promesas de rentabilidad, sombras de incertidumbre

Las Obligaciones Negociables (ON) en Argentina son, para muchos inversores minoristas, una fuente de rendimientos tentadores. Prometen intereses en dólares que duplican o triplican los rendimientos que ofrecen los bancos en plazos fijos tradicionales. Pero, como en todo en economía, nada es gratis. Y en este caso, lo que muchos inversores no perciben con claridad es que esos retornos aparentemente elevados son directamente proporcionales al riesgo que asumen. En los últimos años, una serie de defaults corporativos han encendido todas las luces de alarma. Invertir en ON en el mercado argentino puede ser rentable, sí, pero también puede ser un verdadero campo minado si no se cuenta con la información adecuada y el asesoramiento correcto.

¿Qué son las Obligaciones Negociables?

Las ON son títulos de deuda emitidos por empresas para financiarse. Es decir, cuando un inversor compra una ON, le está prestando dinero a una compañía que promete devolverlo en el futuro con intereses. Se trata de un instrumento legalmente regulado por la Comisión Nacional de Valores (CNV) y puede estar nominado en pesos o en moneda extranjera, generalmente dólares. La ventaja, en teoría, es que permite a las empresas obtener financiamiento fuera del sistema bancario, mientras que los inversores obtienen un rendimiento potencialmente mayor que en otros instrumentos de renta fija.

Pero hay un detalle clave: las ON no cuentan con garantías estatales ni están cubiertas por un seguro de depósitos, como ocurre con los plazos fijos bancarios. Es decir, si la empresa no paga, el inversor puede perder todo o parte de su capital. Además suelen tener muy escasa liquidez (algo muchas veces dejado de lado en el análisis).

Argentina: tierra fértil para los riesgos

La historia económica argentina está plagada de crisis: defaults soberanos, cepos cambiarios, devaluaciones abruptas, inflación crónica, cambios regulatorios intempestivos y populismo económico. Este contexto afecta profundamente la capacidad de las empresas para planificar, crecer y -sobre todo- pagar sus deudas.

Muchas de las empresas que emiten ON lo hacen porque no logran financiamiento bancario, ya sea por falta de garantías, historial crediticio deficiente o simplemente por operar en sectores de alto riesgo. La alternativa es salir a buscar fondos al mercado, tentando a los inversores con tasas atractivas.

Sin embargo, como reza el principio legal romano siempre vigente: Caveat emptor, o en castellano: «Que el comprador se cuide». Este principio cobra vital importancia en el mundo de las finanzas: el inversor debe entender que la responsabilidad última de la decisión recae sobre él.

Defaults recientes: la lista crece

El mercado argentino ha sido testigo, solo en los últimos dos años, de una preocupante seguidilla de incumplimientos en ON emitidas por empresas de renombre:

–Celulosa Argentina anunció que no pagaría capital ni intereses de sus ON con vencimiento en mayo.

–Grupo Albanesi, a través de sus subsidiarias GEMSA y Central Térmica Roca, cayó en default por no pagar intereses de su bono en dólares al 11% anual con vencimiento en 2031.

–Petrolera Aconcagua Energía declaró que no podía cumplir con el pago de un bono por US$20 millones. Su intento por colocar deuda en Nueva York fracasó ante las exigencias de tasas superiores al 12%.

-También se sumaron incumplimientos de Los Grobo, Agrofina y Surcos, todos nombres reconocidos en el ámbito agroindustrial.

Lo preocupante no es solo la cantidad de empresas que incumplen, sino la lógica detrás de estos defaults. En muchos casos, las compañías prefieren incumplir estratégicamente, porque el ‘castigo de mercado’ en una economía acostumbrada al impago no parece tan grave.

En países con mercados desarrollados, caer en default puede significar la muerte financiera para una empresa. En Argentina, en cambio, existe la cultura de “Qué le hace una mancha más al tigre”. Esto genera un clima de inestabilidad en el que incluso empresas solventes especulan con el incumplimiento como forma de reestructurar su Flujo de Caja.

.

Riesgo de contraparte y Conflictos de interés

Un aspecto poco mencionado, pero clave para el pequeño y mediano inversor, es el conflicto de interés en la cadena de distribución financiera. Muchas ON son colocadas por bancos o agentes de bolsa que también tienen intereses comerciales con las empresas emisoras. ¿Cuál es el incentivo de estos intermediarios? Vender el producto. No necesariamente advertir al cliente sobre los riesgos asociados.

Aquí es donde entra en juego la necesidad de contar con asesores financieros independientes, que no cobren comisiones de la empresa emisora y que realmente trabajen alineados con los intereses del cliente. En un ecosistema como el argentino, donde los defaults son moneda corriente, esta precaución puede marcar la diferencia entre proteger el capital o perderlo.

¿Cómo puede protegerse el inversor?

-Estudiar los prospectos de emisión: allí se detallan los términos del bono, tasas, plazos, cláusulas de incumplimiento y plazos de gracia. Es fundamental leer -y entender- estos documentos.

-Analizar la salud financiera de la empresa emisora: ingresos, endeudamiento, margen operativo, historial de pagos anteriores y exposición a regulaciones gubernamentales.

-Diversificar: no poner todos los huevos en la misma canasta. Invertir en distintas empresas, sectores y monedas puede mitigar riesgos.

-Recurrir a asesores idóneos: no basta con “consultar al contador”. Se recomienda buscar profesionales certificados y ajenos a la empresa emisora.

-No dejarse tentar por la tasa: una ON que paga 11% en dólares puede parecer una joya, pero tal vez lo hace porque nadie más le presta. Las tasas altas casi siempre esconden problemas financieros graves o inminentes.

Educación Financiera: la mejor inversión

En un entorno volátil como el argentino, la educación financiera no es un lujo, es una necesidad urgente. Comprender conceptos como riesgo de crédito, liquidez, conflicto de interés, y estructuras de deuda puede ser la barrera que proteja al pequeño inversor de una catástrofe personal.

Al final del día, las ON no son intrínsecamente malas. Pueden ser útiles en ciertas estrategias, y algunas emisoras cumplen y pagan en tiempo y forma. Pero para invertir con responsabilidad, es indispensable hacerlo con conocimiento y asesoramiento. Como afirma Warren Buffett: «El riesgo proviene de no saber lo que estás haciendo».

.

La decisión es suya, pero no está solo

Invertir en Obligaciones Negociables en Argentina es como navegar en aguas turbias: el viento puede ser favorable, pero también hay tormentas frecuentes. El inversor debe aprender a distinguir entre oportunidades y trampas, entre promesas seductoras y realidades riesgosas. El principio de Caveat Emptor sigue tan vigente como siempre: quien compra, debe protegerse.

Y en ese cuidado, la información, la educación y el asesoramiento independiente son los mejores aliados. Porque, en finanzas, como en la vida, lo barato puede salir caro… y lo caro puede no valer nada si termina en default.

En este contexto, es clave mencionar la existencia de estándares internacionales que orientan al inversor hacia decisiones más seguras y responsables. Tal es el caso de la Norma ISO 22222, que establece un marco globalmente reconocido para la Planificación Financiera Personal. Esta norma internacional no solo promueve buenas prácticas, sino que define principios fundamentales como:

–El deber fiduciario del asesor hacia el cliente.

–La identificación clara de objetivos y tolerancia al riesgo.

–La transparencia en los costos y la ausencia de conflictos de interés.

–El seguimiento y ajuste del Plan Financiero a lo largo del tiempo.

Conocer y aplicar los lineamientos de la ISO 22222 puede marcar una diferencia enorme entre improvisar y actuar con estrategia. Porque una inversión no debe ser una jugada de azar, sino parte de un plan financiero bien estructurado, alineado con los objetivos personales, la etapa de vida del inversor y su capacidad de asumir riesgos.

En definitiva, si va a invertir en instrumentos complejos como las ON argentinas, hágalo con responsabilidad y conocimiento. No compre promesas: compre decisiones informadas.

Y recuerde siempre: el que no sabe lo que está haciendo no está inviertiendo, está especulando.

Fuente: Ediciones EP, 19/06/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

Las Burbujas Financieras

Cómo elegir al Asesor Financiero ideal

Especulación Financiera: Lecciones de la historia para el presente

Burbujas financieras: Orígenes, evolución y lecciones para inversores prudentes

Las Anualidades como instrumentos de planificación financiera personal

La Norma ISO 22222: Un pilar en la Planificación Financiera

.

.

.

Día del Ingeniero, 16 de Junio / Día de la Ingeniería 06 de Junio

junio 16, 2025

16 de Junio – Día del Ingeniero – (Argentina)

El Día del Ingeniero se celebra en Argentina el 16 de junio en conmemoración de la creación de la Carrera de Ingeniería, lo que se hizo tomando como base el Departamento de Ciencias Exactas en el año 1865.

Fuente: Wikipedia.

6 de Junio – Día de la Ingeniería – (Argentina)

El Día de la Ingeniería Argentina se celebra el 6 de junio porque en dicha fecha del año 1870 egresó del Departamento de Ciencias Exactas de la Universidad de Buenos Aires el primer Ingeniero Civil de Argentina: Luis Augusto Huergo, lo acompañaron en esa primera promoción otros once egresados. Debe distinguirse del Día del Ingeniero que se celebra el 16 de junio, en conmemoración de la creación de la carrera de ingeniería, lo que se hizo tomando como base el Departamento de Ciencias Exactas en 1865 para mejorarla.

Fuente: Wikipedia.

.

Justiniano Allende Posse

Justiniano Allende Posse (Córdoba, 12 de noviembre de 1886 – Buenos Aires, 1980) fue un ingeniero argentino, primer director de la Dirección Nacional de Vialidad, e impulsor del sistema de rutas nacionales.1

Biografía

Egresó de la Universidad Nacional de Córdoba en 1908, fue profesor de matemáticas en el Colegio Nacional de Monserrat, y durante varios años trabajó en los ferrocarriles dependientes del Ministerio de Obras Públicas. En 1912 fundó su propia empresa de construcciones, al frente de la cual llevó adelante obras civiles de variadas características; entre ellas, construyó el Palacio de Justicia de la ciudad de Córdoba.

Egresó de la Universidad Nacional de Córdoba en 1908, fue profesor de matemáticas en el Colegio Nacional de Monserrat, y durante varios años trabajó en los ferrocarriles dependientes del Ministerio de Obras Públicas. En 1912 fundó su propia empresa de construcciones, al frente de la cual llevó adelante obras civiles de variadas características; entre ellas, construyó el Palacio de Justicia de la ciudad de Córdoba.

Fue ministro de Obras Públicas en el gobierno de facto de la provincia de Tucumán en 1931, y al año siguiente ocupó el mismo cargo en su provincia natal.

Fue el primer administrador de la Dirección Nacional de Vialidad, creada por la Ley 11.658, y ocupó ese cargo hasta el año 1937. Fue uno de los autores del construcción de rutas nacionales, que logró que en doce años se pasara de 2 000 a 30 000 km de rutas nacionales.

Contó con un generoso presupuesto, de poco menos de 60 millones de pesos para los años 1932 a 1934, que fue aumentado a casi 70 millones para los dos años siguientes.

Inauguró el Día del Camino, con la colocación de un monolito en la Plaza de los Dos Congresos, en Buenos Aires, que marcaba el km 0 del ambicioso plan de rutas nacionales que encaró. Entre las obras que alcanzó a terminar se cuentan la ruta nacional 5 entre Mercedes y Chivilcoy, los puentes sobre los ríos Salado y Samborombón de la ruta nacional 2, varios tramos de la ruta nacional 11, rutas entre Paraná, Concordia, Villaguay y Gualeguaychú, la mayor parte del cruce internacional a Chile por Las Cuevas, el puente sobre el río Quinto junto a Villa Mercedes, el primer puente carretero sobre el río Chubut, la ruta de Neuquén a Zapala y el tramo entre Comandante Luis Piedrabuena y Río Gallegos.

Tras su renuncia en 1938 fue presidente de la Corporación de Transportes de la Capital Federal.

Durante el gobierno de Juan Domingo Perón se dedicó a la historiografía, y en 1956 publicó Los dos federalismos. Volvió a ocupar el cargo de administrador de Vialidad Nacional durante la Revolución Libertadora, entre 1956 y 1958.3

Durante el gobierno de Juan Domingo Perón se dedicó a la historiografía, y en 1956 publicó Los dos federalismos. Volvió a ocupar el cargo de administrador de Vialidad Nacional durante la Revolución Libertadora, entre 1956 y 1958.3

Años más tarde integró la Academia Nacional de Ciencias Económicas, y en 1971, junto a otros ingenieros como Alberto Costantini, Francisco Gabrielli, Luis María Gotelli y Luis M. Ygartúa, fundó la Academia Nacional de Ingeniería, de la cual fue el primer presidente.4

Falleció en la ciudad de Buenos Aires en 1980. Estaba casado con Angelina Pinto, con quien había tenido tres hijos. La autopista que une la ciudad de Córdoba con Villa Carlos Paz lleva el nombre de este notable ingeniero.

Referencias

- Cutolo, Vicente (2004). Novísimo Diccionario Biográfico Argentino. Tomo I. Elche. pp. 46–47.

- Bellent, Anahí (2005). «Kilómetro cero: la construcción del universo simbólico del camino en la Argentina de los años treinta». Boletín del Institito de Historia Argentina Dr. Emilio Ravignani (27).

- «Gestión Ing. Justiniano Allende Posse». Vialidad Nacional.

- «Listado de académicos desde la fundación». Academia Nacional de Ingeniería.

Fuente: Wikipedia, 2015.

Publicaciones relacionadas:

ALLENDE POSSE Justiniano _ La Universidad y la Ciencia Vial

.

.

.

Bolivia: elecciones en medio de la creciente violencia y el colapso institucional

junio 12, 2025

Por Adalberto Agozino.

En Bolivia la pugna entre Arce y Morales no es sólo un conflicto de liderazgos, sino que se ha convertido en una disputa por el control de los pocos recursos que aún conserva el Estado.

.

Bolivia se aproxima a las elecciones generales del 17 de agosto bajo un clima político cada vez más inflamable. La campaña electoral ha sido eclipsada por una escalada de violencia, choques armados entre manifestantes y fuerzas del orden, bloqueos de rutas y una crisis institucional que ha dejado al país sin garantías claras sobre la transparencia del proceso. En este contexto, las disputas internas dentro del oficialismo y el descrédito del sistema judicial debilitan la posibilidad de unas elecciones legítimas y pacíficas.

La fractura entre Evo Morales y el presidente Luis Arce, ambos referentes del Movimiento al Socialismo (MAS), ha arrastrado al partido oficialista a una división sin retorno. Morales, inhabilitado constitucionalmente para presentarse por cuarta vez, ha sido proclamado “único candidato” por sus bases más radicales, que lo respaldan incluso frente a una orden de captura por un caso de trata de personas. Desde su bastión en el trópico de Cochabamba, Morales impulsa bloqueos que paralizan parte del país y generan un clima de rebelión creciente.

.

Las consecuencias de esta movilización son graves: en menos de una semana murieron cuatro policías en enfrentamientos con seguidores del exmandatario. En Llallagua y Oruro, las patrullas policiales fueron blanco de disparos, sus vehículos incendiados y sus agentes tomados como rehenes. En paralelo, el desabastecimiento de combustible y alimentos, producto de los cortes de rutas, agudiza la crisis económica y genera un ambiente de desesperanza entre los ciudadanos.

.

Por su parte, el gobierno de Arce respondió con una ofensiva conjunta de policías y militares, autorizando operativos para liberar las rutas bloqueadas. Pero la violencia no cede, y las declaraciones de ambos bandos no hacen más que echar leña al fuego. Mientras el presidente, que se niega a renunciar, promete “mano dura” para defender el orden constitucional, Morales asegura que el pueblo se subleva ante la “judicialización de la política” y denuncia persecución.

Este enfrentamiento va mucho más allá de la competencia por el liderazgo del MAS. Se trata de una disputa por el control del aparato estatal en un país con reservas internacionales en caída, inflación en alza y un sistema judicial sumido en el descrédito. La suspensión indefinida de las elecciones judiciales, la prórroga de magistrados por decreto y la supresión de las primarias presidenciales han vaciado de contenido al proceso democrático.

En las regiones rurales, donde la autoridad del Estado es débil, los sindicatos cocaleros afines a Morales imponen su ley. En las ciudades, la clase media observa con creciente hartazgo cómo se disuelve el orden institucional. La violencia en La Paz, donde manifestantes intentaron tomar por la fuerza la plaza Murillo, sede del gobierno, o los disturbios en Cochabamba, donde se enfrentaron con gases y petardos, son apenas síntomas de una polarización que amenaza con salirse de control.

.

La oposición, agrupada en un “bloque unido” de centroderecha, intenta capitalizar el caos sin lograr aún un liderazgo claro. Mientras tanto, sectores civiles, empresariales y académicos reclaman una salida institucional que garantice elecciones limpias y pacíficas. Pero el reloj avanza, y con él la posibilidad de que la violencia termine por impedir un proceso electoral normal.

La violencia preelectoral no es un fenómeno nuevo en Bolivia, pero adquiere una dimensión inquietante cuando se combina con un panorama económico cada vez más precario. La inflación, aunque oficialmente contenida en cifras moderadas —un 2,1 % interanual, según el INE—, convive con una escasez creciente de productos importados, un mercado negro del dólar en expansión y un déficit fiscal estructural que el Gobierno apenas logra disimular con discursos de soberanía económica.

Bolivia, marcada por las heridas aún abiertas de 2019, cuando la salida forzada de Evo Morales derivó en una transición turbulenta, corre el riesgo de repetir una historia de colapsos. Si no se restablecen las condiciones mínimas de legalidad y convivencia democrática, el país podría enfrentarse a un nuevo ciclo de ingobernabilidad.

Las elecciones de agosto ya no solo decidirán quién ocupará la presidencia: podrían definir si Bolivia mantiene en pie su frágil democracia o se precipita en una crisis irreversible.

Fuente: alternativepressagency.com, 12/06/25

Más información:

El Tren de Aragua, la megabanda criminal venezolana que pone en jaque a Sudamérica

Sudán, la guerra olvidada

Los oscuros vínculos del Frente Polisario con el terrorismo

Tensiones en el Sahel

Siria, el conflicto sin fin

Erdogan construye una esfera de influencia en África

Alianza estratégica entre Marruecos y América Latina

.

.

¿Es Cuba un Estado fallido? Anatomía de una descomposición institucional

mayo 26, 2025

Por Gustavo Ibáñez Padilla.

Por décadas, Cuba ha sido retratada por sus defensores como un bastión de resistencia antiimperialista, una excepción ideológica en el mapa hemisférico. Sin embargo, tras más de seis décadas de régimen comunista, la situación estructural del país plantea una pregunta insoslayable: ¿puede considerarse Cuba un Estado fallido?

El término “Estado fallido” no tiene una definición jurídica estricta, pero desde la célebre caracterización hecha en Foreign Policy en 1992 por Gerald Helman y Steven Ratner, se entiende como aquel Estado que ha perdido la capacidad de ejercer autoridad efectiva, proveer servicios básicos, garantizar la seguridad y proteger los derechos fundamentales de su población. En este marco, múltiples indicadores sugieren que el caso cubano merece una revisión seria bajo esta etiqueta.

.

Un colapso en cámara lenta

El colapso del sistema cubano no es repentino. Es una descomposición progresiva, que se acentúa en los últimos años. En una declaración sin precedentes, el propio Fidel Castro reconocía en 2010 al periodista estadounidense Jeffrey Goldberg: “El modelo cubano ya no nos funciona ni a nosotros”. Una admisión devastadora de parte del arquitecto del régimen, que debería haber desencadenado una profunda revisión internacional sobre la legitimidad del modelo.

Desde esa fecha, la situación solo ha empeorado. En 2023, la economía cubana se contrajo oficialmente un 2%, pero diversos analistas independientes sostienen que el desplome real fue muy superior. La inflación, según datos del Observatorio Cubano de Derechos Humanos, ronda el 500% interanual en productos básicos. La escasez de alimentos, medicinas y combustible ha generado una situación humanitaria alarmante. El país sobrevive gracias a las remesas de la diáspora y la ayuda incondicional de aliados estratégicos como Venezuela, Rusia o China, bajo condiciones opacas y gravosas para su soberanía.

Servicios básicos en ruina

La provisión de servicios básicos en Cuba está prácticamente colapsada. Los apagones se han vuelto cotidianos; en octubre de 2023, la Unión Eléctrica reportó déficits diarios de generación superiores al 40% de la demanda nacional. Los hospitales, antaño símbolo de la propaganda revolucionaria, carecen hoy de medicamentos, insumos quirúrgicos y hasta agua corriente. En abril de 2024, se reportaron brotes de cólera en provincias orientales, según la Red de Observadores de Salud Pública, atribuidos al deterioro del sistema de aguas residuales.

.

A esto se suma una histórica emigración masiva: en 2022 y 2023 más de 400.000 cubanos —casi el 4% de la población— cruzaron ilegalmente hacia EE. UU., según cifras de la Oficina de Aduanas y Protección Fronteriza estadounidense. La llamada ‘fuga de cerebros’ es epidémica. Los profesionales que no emigran sobreviven como taxistas, vendedores ambulantes o dependen de remesas.

¿Estado controlado o Estado opresor?

Los defensores del régimen argumentan que, a pesar de su crisis, Cuba no es un Estado fallido porque mantiene el monopolio del uso de la fuerza y controla la totalidad del territorio. Sin embargo, este argumento ignora la evolución del concepto. Como señala el académico Robert Rotberg, los Estados fallan no solo cuando pierden control territorial, sino cuando su legitimidad desaparece ante la población, y el aparato estatal se convierte en un instrumento de represión más que en garante de derechos.

En este sentido, el Estado cubano encaja perfectamente en esa definición. Según Amnistía Internacional, Cuba continúa siendo uno de los países más represivos del continente americano. Tras las protestas del 11 de julio de 2021, cientos de manifestantes pacíficos fueron condenados a penas que en algunos casos superan los 20 años de prisión, en juicios sin garantías. La periodista independiente cubana María Matienzo Puerto denunció en marzo de 2024 que fue detenida sin orden judicial y mantenida incomunicada durante 48 horas por informar sobre protestas en La Habana.

La represión sistemática y el control total de la vida pública -educación, medios, sindicatos, religiones- refuerzan la naturaleza autoritaria del régimen. Suele decirse que Cuba no es una dictadura cualquiera, es una cárcel con playa, donde el Estado no administra servicios, sino represión.

.

Una mafia de Estado

El aparato estatal cubano se ha transformado en una maquinaria opaca dominada por la cúpula militar, especialmente por el conglomerado GAESA (Grupo de Administración Empresarial S.A.), controlado por las Fuerzas Armadas. Este grupo maneja más del 70% del ingreso en divisas del país -hoteles, tiendas, telecomunicaciones, puertos- sin rendición de cuentas, operando como una empresa mafiosa que depreda la riqueza nacional, una verdadera Asociación ilícita. Tal como ha afirmado el exiliado economista cubano Elías Amor Bravo, “el poder en Cuba está en manos de una élite militar que ya no defiende ideas, sino intereses corporativos. No gobiernan, administran un botín”.

¿Un Estado funcional o un sistema zombi?

El profesor Olivier Nay sostiene que algunos Estados fallidos mantienen una fachada de funcionalidad, lo que él denomina ‘estados zombis’: estructuras institucionales que continúan en pie, pero han perdido toda capacidad de transformación social y de legitimación. Cuba parece encajar con precisión en esta categoría: un Estado que sobrevive por inercia, apoyado en la represión interna y las alianzas internacionales, pero que ha colapsado en lo esencial.

Un informe de Freedom House en 2024 clasificó a Cuba como “no libre”, con una puntuación de 13 sobre 100 en su índice global de derechos políticos y libertades civiles. Solo supera a países como Corea del Norte, Eritrea y Siria. ¿Qué otro indicador se necesita para comprender que este Estado ya no cumple su razón de ser?

.

Un llamado impostergable

La discusión sobre si Cuba debe considerarse un Estado fallido no es meramente semántica. Implica consecuencias diplomáticas, humanitarias y morales. Cuba no es solo un régimen autoritario; es un sistema agotado, empobrecido, represivo y sin horizonte. El silencio internacional, especialmente de los países democráticos que aún se abstienen de condenar con claridad al castrismo, equivale a complicidad.

La revolución castrista en Cuba es un gigantesco fraude histórico, y su permanencia en el tiempo es una derrota para la libertad en Hispanoamérica. Cuba es un perfecto ejemplo del rotundo fracaso del comunismo, aunque muchos se nieguen a aceptarlo.

Esta no es una discusión sobre el sexo de los ángeles: se trata de un tema crítico que implica la vida o muerte de diez de sus once millones de habitantes. Es hora de que los hombres de bien de todo el mundo clamen por la libertad de los cubanos. Y que los países libres actúen, no con discursos vacíos, sino con sanciones eficaces, presión diplomática y, sobre todo, con solidaridad concreta hacia quienes resisten dentro de la isla. Porque cada día de silencio es una victoria más para la tiranía.

Fuente: Ediciones EP, 26/05/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

La ONU reconoce, al fin, que en Cuba se pasa hambre

Justicia envenenada: ¿acto de heroísmo o síntoma de un Estado fallido?

.

.

El Sesgo del Superviviente: La sutil trampa de la experiencia

mayo 21, 2025

Por Gustavo Ibáñez Padilla.

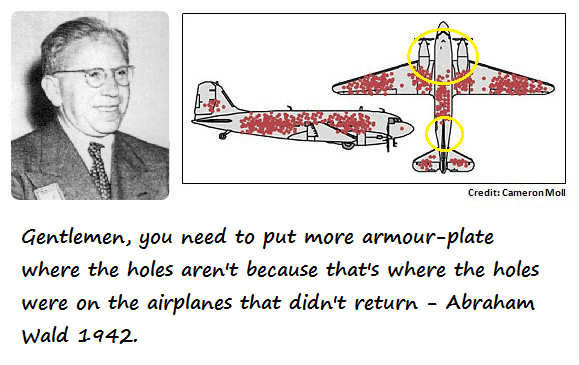

En el vasto océano de la economía y las finanzas, una lección esencial nos llega de la mano del matemático Abraham Wald, quien desafió la lógica convencional y arrojó luz sobre un fenómeno intrigante: el Sesgo del Superviviente. Esta peculiar criatura conceptual, posteriormente popularizada por Nassim Taleb, se erige como una brújula ineludible para aquellos que desean surcar las agitadas aguas de la toma de decisiones económicas.

Wald, con su mente aguda y su devoción a los números, plantó la semilla del Sesgo del Superviviente al demostrar que centrarse exclusivamente en los casos de éxito o supervivencia puede llevar a conclusiones equivocadas. Es como si miráramos un campo de batalla y solo prestáramos atención a los soldados que regresaron, sin considerar a los caídos.

.

Un paseo por el mercado bursátil: La danza del sesgo

Este fenómeno se manifiesta de manera vívida en el mundo de las inversiones. Tomemos, por ejemplo, el auge de las empresas tecnológicas en las últimas décadas. Los titulares celebran a los magnates que han acumulado fortunas colosales. Sin embargo, el Sesgo del Superviviente nos hace olvidar que tras cada Google, Facebook o Amazon, existen innumerables startups que se hundieron en el abismo del fracaso.

Es como si un observador desde el futuro destacara el éxito deslumbrante de ciertas criptomonedas, omitiendo el ocaso de las que se desvanecieron en la penumbra del anonimato. En este juego, el azar cumple su papel, a menudo subestimado. ¿Qué determina si una startup despega o se estrella? ¿Qué factores divinos intervienen para que una inversión florezca en vez de flaquear?

El teatro de lo inesperado: El factor azar

El azar, ese componente indomable de la ecuación, se encuentra intrínsecamente ligado al Sesgo del Superviviente. Imaginemos a un trader que juzga su habilidad en base a un período de éxito, sin considerar que la misma estrategia podría haberse desplomado en circunstancias ligeramente distintas. Es como si el viento cambiara de dirección y el marinero atribuyera su destreza a la elección acertada de la vela.

Como el propio Taleb señala, «subestimamos sistemáticamente el rol del azar en los resultados». Esta falta de aprecio por la volatilidad inherente a los mercados puede llevar a decisiones económicas desacertadas y a una confianza excesiva en nuestras habilidades predictivas.

.

El juego de los sobrevivientes: Lecciones cotidianas

El Sesgo del Superviviente no es un fenómeno relegado a las altas finanzas. Se entrelaza en el tejido mismo de nuestra existencia diaria. Considere el mundo del emprendimiento: los medios tienden a glorificar a los empresarios exitosos, relegando a un segundo plano a aquellos cuyos sueños se desmoronaron como castillos de arena ante la marea.

El Sesgo también se insinúa en la vida personal. ¿Cuántas veces recordamos las victorias y no los fracasos en el ámbito doméstico? Esta distorsión puede llevarnos a creer que el éxito es más predecible y controlable de lo que realmente es, al subestimar el factor del azar.

La voz de los sabios: Reflexiones de figuras eminentes

Personalidades famosas y renombradas no son inmunes a los encantos del Sesgo del Superviviente. Warren Buffett, el oráculo de Omaha, ha señalado con sagacidad: «El ánimo festivo que prevalece en la Bolsa a menudo induce a los inversores a olvidar la muerte».

Por su parte, Winston Churchill, ese titán de la historia del siglo XX, reconocía la falacia del Sesgo cuando afirmaba: «El éxito no es definitivo, el fracaso no es fatal: lo que cuenta es el valor de continuar». Su historia personal era una muestra viva de ello.

El renombrado psicólogo y premio Nobel de Economía, Daniel Kahneman, en su libro Pensar rápido, pensar despacio, destaca la propensión humana a dar un peso desproporcionado a las experiencias que han perdurado, a menudo olvidando las voces silenciosas de aquellos que no lograron destacar.

Navegando en aguas claras: Aplicaciones prácticas

Ante esta marea de perspicacia, ¿cómo podemos usar el Sesgo del Superviviente a nuestro favor? En primer lugar, debemos aprender a escuchar el susurro de los naufragios olvidados, entendiendo que el éxito no es garantía de inmunidad contra el fracaso futuro.

En segundo lugar, debemos acariciar el timón del azar, reconocer su presencia y ajustar nuestras velas con humildad. No podemos controlar el viento, pero podemos aprender a navegar con él.

En última instancia, el Sesgo del Superviviente es un faro que ilumina las trampas de la experiencia selectiva. Nos insta a no confiarnos en las hazañas de los supervivientes, sino a mirar más allá y aprender de aquellos que yacen en el fondo del océano.

En el juego de la economía y los negocios, el Sesgo del Superviviente es la carta escondida en nuestro mazo. Ignorarlo sería como pretender que el mar no esconde sus secretos bajo la superficie tranquila. Apreciar su presencia nos convierte en capitanes más sabios y nos guía a través de las aguas desconocidas hacia el éxito duradero.

.

Navegando más allá del Sesgo del Superviviente

En el imprevisible mar de la economía y las decisiones financieras, el Sesgo del Superviviente es la sirena que nos advierte de las trampas de la experiencia selectiva. Nos enseña a no confiarnos ciegamente en los relatos de éxito, sino a escuchar atentamente las lecciones de los naufragios olvidados.

Al reconocer el papel del azar y abrazar la humildad, nos convertimos en capitanes más sabios de nuestras propias travesías económicas. Aprendemos a ajustar las velas, a navegar con el viento en lugar de resistirlo.

Recordemos siempre que el éxito no es una garantía de invulnerabilidad y a menudo puede llevar a engaños. Encontrar la verdad en las sombras del fracaso es un arte que solo los más perspicaces saben dominar.

Así, con la brújula del Sesgo del Superviviente en mano, podemos mirar hacia adelante con confianza y sabiduría. El futuro no es solo un reflejo del pasado, sino una oportunidad para escribir nuevas historias, tejidas con la tela de la experiencia completa.

Que cada decisión, cada inversión, sea guiada por la luz de la sabiduría que emana de los naufragios y los triunfos por igual. En este enfoque, encontraremos no solo éxito, sino una travesía significativa y enriquecedora en el vasto océano de la economía y de nuestra propia vida.

Fuente: Ediciones EP, 25/09/23.

Información sobre Gustavo Ibáñez Padilla

Más información:

Los sesgos cognitivos y la Economía Personal

Cómo los sesgos cognitivos afectan nuestro juicio

Los sesgos cognitivos y la Inteligencia de Negocios

.

.

Tablets: la comodidad portátil

mayo 20, 2025

.

Las tablets han experimentado altibajos durante los últimos años influenciada por varios factores. Durante los primeros años de su lanzamiento, las tablets vieron un crecimiento explosivo porque ofrecían una alternativa portátil y fácil de usar a las computadoras portátiles y de escritorio. Sin embargo, con la saturación del mercado y el auge de los teléfonos inteligentes de gran tamaño, la demanda ha comenzado a estabilizarse.

Recientemente, la demanda ha vuelto a aumentar, impulsada por la necesidad de herramientas de educación a distancia, trabajo remoto y entretenimiento en casa, especialmente durante y después de la pandemia. Las tablets se están utilizando cada vez más en entornos educativos y profesionales, lo que ha llevado a una mayor innovación en características como pantallas de alta resolución.

Cómodas, portátiles y de larga duración

.

Son cómodas por diferentes razones como por ejemplo, por su portabilidad, al ser ligeras y delgadas facilita trasladarlas en mochilas o bolsos sin ocupar mucho espacio.

Por su interfaz táctil, que que permite una navegación intuitiva y directa, haciendo que la interacción sea más natural y sencilla, especialmente para tareas como desplazarse, hacer zoom o escribir.

También por su versatilidad, porque pueden ser utilizadas para una amplia variedad de actividades como leer, ver videos, trabajar, jugar y dibujar, lo que las convierte en dispositivos multifuncionales.

Un detalle que también hay que tener en cuenta y no es menor, es la larga duración de su batería. Las tablets tienen una duración de batería superior a la de muchos laptops, permitiendo su uso durante largas horas sin necesidad de recarga.

Por último diremos que su conectividad también es un detalle que las destaca, porque por su capacidad para conectarse a Internet, ya sea por Wi-Fi o datos móviles, permite acceder a información y entretenimiento en cualquier lugar.

Asimismo, su diseño permite un uso cómodo en diferentes posiciones, ya sea sentado, de pie o acostado, lo que facilita su uso en diversas situaciones.

Estas características hacen que las tablets sean una opción atractiva para quienes buscan un dispositivo práctico y fácil de usar en su vida diaria.

Modelos y variedad de opciones

.

Hay una amplia variedad de modelos, cada uno adaptándose a las diferentes necesidades y presupuestos de cada uno. Acá haremos un breve resumen de las ofertas de algunas marcas destacadas:

1. Samsung: la línea Galaxy Tablet de Samsung incluye modelos que van desde la gama alta, como la Galaxy Tab S9+ 11”, que ofrece pantallas AMOLED, alto rendimiento y trae un micrófono incorporado para recibir notificaciones directamente en pantalla, hasta opciones más económicas como la Galaxy Tab A. Samsung se enfoca en la versatilidad y la experiencia multimedia, haciendo que sus tablets sean ideales tanto para el entretenimiento como para el trabajo o el estudio.

2. Xiaomi: con la tablet Xiaomi Mi Pad, la marca ha logrado posicionarse en el mercado con tablets que ofrecen una buena relación en cuanto a precio- calidad. Sus modelos suelen contar con características competitivas como pantallas de alta resolución y procesadores eficientes. Por ejemplo, el Mi Pad 5 se destaca por su rendimiento y diseño atractivo, ¡ideal para usuarios que buscan un dispositivo potente sin gastar demasiado!

3. Lenovo: Lenovo ofrece una variedad de tablets, desde modelos de gama baja como la serie Tab M, que son perfectas para el consumo de contenido, hasta opciones más avanzadas como la Tab P11 Pro, que se orienta hacia el uso profesional y el entretenimiento premium. Lenovo también ha incorporado características como soporte para teclado y lápiz, lo que las convierte en alternativas viables para el trabajo y la productividad.

Cada una de estas marcas presentan opciones que se adaptan a diferentes preferencias, desde el uso casual hasta necesidades más específicas, lo que les permite a los usuarios elegir entre las tablets que mejor se ajuste a su estilo de vida y presupuesto.

Fuente: Ediciones EP, 20/05/25.

.

.

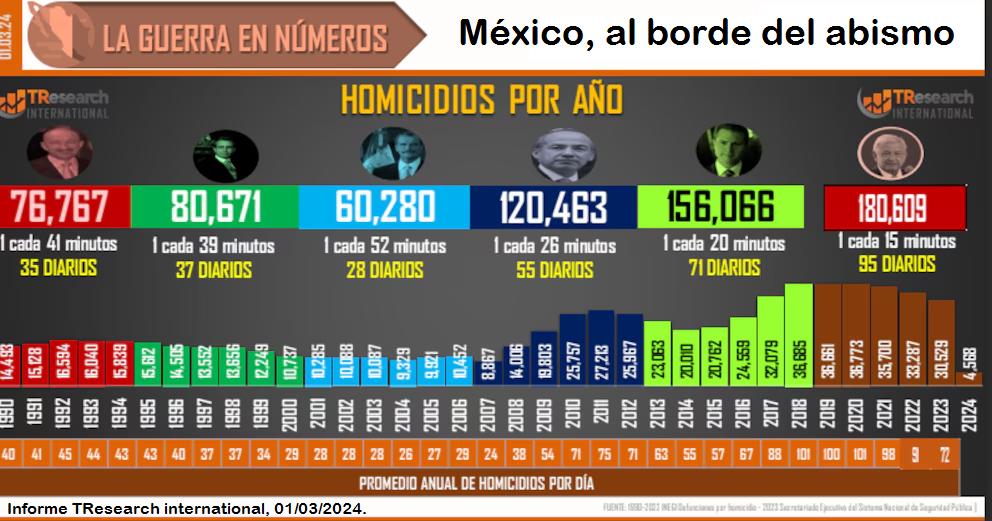

México, al borde del abismo

mayo 15, 2025

Crimen organizado, narcotráfico y corrupción en un Estado que se desangra.

Por Gustavo Ibáñez Padilla.

.

En México, la violencia dejó de ser un fenómeno aislado para convertirse en el corazón de un sistema fallido. El país se ha transformado, en menos de tres décadas, en un laboratorio de criminalidad compleja, donde convergen el narcotráfico, el terrorismo, la trata de personas y la corrupción política. Las cifras estremecen: más de 180 mil homicidios dolosos durante la administración de Andrés Manuel López Obrador (2018-2024), a razón de un asesinato cada 15 minutos, según el informe de la empresa TResearch con base en datos oficiales del Secretariado Ejecutivo del Sistema Nacional de Seguridad Pública (SESNSP) y el INEGI.

Este nivel de violencia no es casual, ni coyuntural. Es el síntoma más evidente de una enfermedad crónica que carcome el tejido institucional del país y amenaza con desbordar sus fronteras. México no es aún un “Estado fallido” en términos formales -mantiene soberanía, elecciones y relaciones diplomáticas-, pero en vastas regiones del país el Estado ha perdido el monopolio de la fuerza, dejando el control territorial, económico y social en manos del crimen organizado.

.

El triángulo de la muerte: narco, política y corrupción

La relación entre el narcotráfico y la política en México no es nueva, pero se ha vuelto más sofisticada y letal. Hoy no se trata sólo de políticos cooptados por los carteles: hay estructuras institucionales enteras infiltradas, que operan en sincronía con los intereses criminales. Desde municipios controlados por bandas armadas, hasta policías locales que responden más al narco que al Estado, el sistema ha sido corroído desde dentro.

En este contexto, la corrupción no es una anomalía sino el lubricante que permite que la maquinaria criminal siga funcionando. Las redes de complicidad van desde alcaldías rurales hasta organismos federales, pasando por fuerzas de seguridad y órganos judiciales. El resultado es una impunidad estructural: el 94% de los delitos en México no se investigan ni se castigan, según cifras de la organización México Evalúa.

La consecuencia más visible de este entramado es la violencia, pero hay otras igual de devastadoras: Trata de personas, Tráfico de armas, Lavado de dinero, Migración forzada, y un auge del Terrorismo local -acciones armadas con fines de control territorial y dominación social-, muchas veces ejecutadas con tácticas propias de la insurgencia irregular.

.

Un caldo de cultivo para la anomia

México padece una anomia estructural, un vacío de normas efectivas que regulen la vida social. En muchas comunidades, las leyes del narco reemplazaron a las del Estado. Esto ocurre no solo por la violencia explícita, sino también por la instalación de un “Estado paralelo” que proporciona empleos, seguridad, justicia (a su manera) y hasta asistencia social.

Las causas son múltiples y se retroalimentan: pobreza estructural, desempleo juvenil, desigualdad territorial, sistemas judiciales inoperantes, y una cultura de impunidad que desincentiva la denuncia. A esto se suma un discurso oficial, en el caso del gobierno de López Obrador, que optó por la estrategia de “abrazos, no balazos”, una política que en los hechos abandonó la lucha frontal contra los Carteles, cediendo espacios bajo una supuesta lógica de pacificación.

El resultado ha sido el contrario: más violencia, más control narco, más miedo. Estados como Guanajuato, Jalisco, Michoacán y Baja California son ejemplos de regiones donde la soberanía estatal ha colapsado en manos de grupos como el Cartel Jalisco Nueva Generación o el Cartel de Sinaloa. En Guanajuato, por ejemplo, se registraron casi 22 mil homicidios en el sexenio de AMLO, y fue el estado con más policías asesinados.

Estado de Guanajuato, México. El 24 de octubre de 2024. Reuters.

.

El riesgo geopolítico regional

La crisis mexicana no es un problema local. Es un foco de inestabilidad regional que afecta directamente a América Latina y, en especial, al Cono Sur. Las rutas del narcotráfico, por ejemplo, ya cruzan desde Centroamérica hacia Argentina, utilizando puertos como Rosario y Zárate para exportar cocaína a Europa y Asia. El riesgo de “mexicanización” de la violencia no es retórico: los Carteles ya operan fuera de sus fronteras, expandiendo su modelo de negocio y su lógica de terror.

En este contexto, Argentina no puede mirar para otro lado. El crecimiento de economías ilícitas, el aumento de la violencia narco en provincias como Santa Fe, el debilitamiento del sistema judicial y las señales de corrupción política son indicadores tempranos de una pendiente peligrosa. Aprender de los errores mexicanos no es una opción: es una necesidad estratégica.

.

Seguridad Multidimensional: una respuesta integral

El concepto de Seguridad Multidimensional, desarrollado en la Organización de Estados Americanos (OEA), plantea que la seguridad no se limita al ámbito militar o policial, sino que incluye dimensiones sociales, económicas, ambientales y políticas. Aplicado a la situación actual, implica reconocer que la lucha contra el narcotráfico no se gana solo con balas, pero tampoco se gana con brazos cruzados.

Argentina debe desarrollar una estrategia preventiva y ofensiva que articule inteligencia criminal, cooperación regional, fortalecimiento institucional, inversión social y reformas estructurales. Algunas líneas de acción imprescindibles son:

─Reforzar la Justicia Federal con recursos, capacitación y autonomía real.

─Blindar las fronteras y puertos estratégicos con tecnología y personal especializado.

─Erradicar la corrupción institucional mediante controles cruzados y sistemas de monitoreo ciudadano.

─Articular una política de drogas integral, que incluya prevención, reducción de daños y alternativas socioeconómicas en comunidades vulnerables.

─Impulsar la cooperación regional con países vecinos y organismos multilaterales para compartir inteligencia, coordinar operativos y frenar el flujo de armas y dinero ilícito.

.

El tiempo se agota

México ofrece una advertencia clara: cuando el Crimen organizado penetra las estructuras del Estado, la recuperación se vuelve titánica. La anomia se instala, la ciudadanía se desmoviliza, y el miedo se convierte en norma. No se trata de alarmismo, sino de realismo: si Argentina no actúa ahora, corre el riesgo de transitar el mismo camino.

La historia mexicana muestra que no hay atajos ni soluciones mágicas. La única vía es la reconstrucción paciente del Estado, la justicia y el tejido social. Pero esa tarea no puede empezar mañana. Debe comenzar hoy.

Porque cada minuto que pasa, en algún lugar del continente, alguien está siendo asesinado, secuestrado o esclavizado por organizaciones que no conocen fronteras, ni respetan derechos. Y si no construimos un muro de legalidad, justicia y democracia, seremos todos parte del próximo informe de TResearch.

Antes de que sea tarde, Argentina debe aprender, prevenir y actuar.

Fuente: Ediciones EP, 15/05/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

La Seguridad Personal y Familiar en el Siglo XXI

CUBO, espacios físicos que transforman vidas en El Salvador

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

.