Geopolítica y Ciberseguridad

noviembre 28, 2019

La ciberseguridad, determinante en el tablero internacional

POR NORA PACHECO

La protección del ciberespacio se ha convertido en una de las principales prioridades de los gobiernos de todo el mundo, que lo consideran un asunto de seguridad nacional y un eje fundamental de la sociedad y de sus sistemas económicos. Mantener la infraestructura y los sistemas de información con unos niveles óptimos de seguridad, protegiendo la información y el patrimonio tecnológico de un país, formando al capital humano necesario y desarrollando estrategias y marcos legales posibilistas, representa una ventaja geopolítica incontestable en las relaciones internacionales actuales.

Tradicionalmente, la geopolítica se ha definido como la ciencia que analiza la influencia de los factores geográficos sobre las decisiones y los sucesos políticos, presentes y futuros, relacionados con la política internacional y las relaciones entre los distintos países. Todo ello teniendo en cuenta numerosos factores: ubicación, extensión, clima, recursos, fuerzas sociales y culturales, recursos económicos, etcétera.

La primera vez que se utilizó el término fue en 1900 por parte del geógrafo sueco Rudolf Kjellén, aunque fue desarrollada principalmente en la década de los años treinta por un grupo de geógrafos alemanes en la Universidad de Múnich. El principal de ellos, Karl Haushofer, mantenía que “el espacio supone poder” y aportó diversas teorías que daban argumentos para justificar la expansión territorial de la Alemania nazi: el denominado “espacio vital” o Lebensraum.

En aquel entonces, el espacio era un espacio físico y la expansión se centraba en la conquista de territorios. Sin embargo, los nuevos supuestos de la geopolítica se han ido sustituyendo. El carácter militar ha ido cediendo terreno al factor económico, al cultural o al de la información. Las fronteras actuales son electrónicas y el desarrollo de las Tecnologías de la Información y la Comunicación (TIC) ha posibilitado la aparición de un nuevo espacio, el ciberespacio, que se ha convertido en un factor decisivo a la hora de analizar las relaciones internacionales.

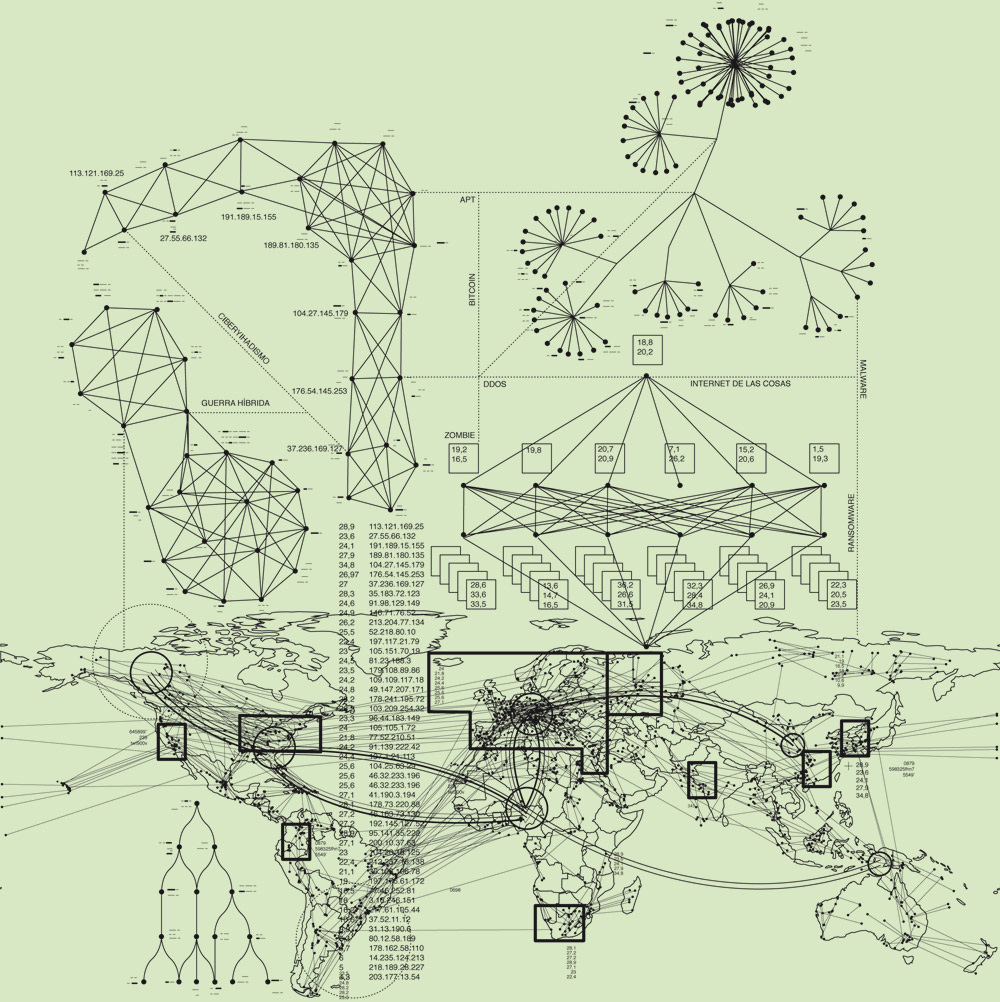

Mapa de ciberataques, estructuras de nodos de malware y ordenadores zombies. (Guerra híbrida, cibercrimen, APT). ILUSTRACIÓN: RAFA HÖHR

Espacio físico y virtual

Se entiende por ciberespacio al territorio digital o virtual donde están conectadas personas, objetos y procesos a través de una serie de dispositivos y redes de telecomunicación (internet). Según cifras de la UIT1, a finales del año 2018, el número de usuarios conectados a la red sería de unos 3.900 millones —un 51,7 por ciento de la población mundial—. Por su parte, la compañía We Are Social muestra unas cifras muy similares: en octubre de 2018 se estimaban unos 4.176 millones de usuarios en todo el mundo —el 55 por ciento—.

La era de internet y la conectividad ha traído grandes avances y ventajas importantes que benefician, tanto a los usuarios comunes, como a gobiernos y a empresas. No obstante, si bien es cierto que han permitido la aparición de nuevas oportunidades económicas y sociales de gran alcance, conllevan también una serie de riesgos. Las amenazas del ciberespacio, favorecidas por la rentabilidad económica o política, el bajo coste de las herramientas empleadas y la posibilidad de actuar de forma anónima, se dirigen transversalmente a los sectores público y privado, así como a los ciudadanos.

En este contexto, los ciberdelincuentes, los hacktivistas o los propios estados, son capaces de explotar las debilidades tecnológicas y no tecnológicas de un país para recabar información, desestabilizarlo, etcétera —guerra híbrida2—, sustraer activos de gran valor o amenazar servicios básicos para su normal funcionamiento, todo ello apoyado en acciones en el ciberespacio.

Así pues, garantizar e implementar seguridad en el ciberespacio, al tiempo que se respeta la privacidad y la libertad, se ha convertido en una de las prioridades estratégicas de los países más desarrollados, debido a su impacto directo en la seguridad nacional, en la competitividad de las empresas, y en la prosperidad de la sociedad en su conjunto.

La industria de los ataques digitales constituye un nuevo modelo de negocio. La mayoría de sus servicios se ofrecen a través de la web profunda

Liderar el mundo

En España, la Capacidad de Respuesta a Incidentes del Centro Criptológico Nacional, CCN-CERT, gestionó en 2018 un total de 38.192 incidentes —un 43 por ciento más que en el ejercicio anterior—. Existe, por tanto, un número creciente de ciberamenazas que son perpetradas a través de muy diversas técnicas:

• APT (Amenazas Persistentes Avanzadas). Ataques selectivos de ciberespionaje o cibersabotaje llevado a cabo bajo el auspicio de un país, por razones que van más allá de las meramente financieras/delictivas o de protesta política. Este ataque selectivo de ciberespionaje, dirigido por un Estado, emplea diversos tipos de malware para proceder al robo de propiedad intelectual, tratando de permanecer oculto el mayor tiempo posible.

• Ransomware3. Es un código dañino para secuestrar datos, una forma de explotación en la cual el atacante cifra los datos de la víctima y exige un pago por la clave de descifrado. Ha sido uno de los tipos de malware que más ha aumentado en los últimos tiempos junto a la minería oculta de criptomonedas. Por citar un ejemplo reciente, el pasado 3 de enero Luas, la web del tranvía de Dublín, Irlanda, fue hackeada por una persona que utilizó este método para inhabilitar la página y solicitar un rescate de 1 bitcoin —actualmente valorado en casi 3.800 dólares—. Los datos personales –nombre, número de teléfono móvil y dirección de correo electrónico– de al menos 3.226 usuarios fueron puestos en riesgo.

• Internet de las Cosas4. Se refiere a redes de objetos físicos —artefactos, vehículos, edificios, electrodomésticos, vestimenta, implantes, software, etcétera—; en definitiva, sensores que disponen de conectividad en red que les permite recolectar información de todo tipo. Una de las mayores ventajas es su conexión a internet, pero esa capacidad también es una de sus mayores debilidades, ya que esa conectividad puede amenazar la seguridad de todo el sistema al incrementar notablemente su superficie de exposición a ciberataques. Sus múltiples vulnerabilidades han sido explotadas a lo largo de 2018 y permiten que los dispositivos IoT (Internet de las Cosas, por sus siglas en inglés) se hayan utilizado como herramientas para llevar a cabo ciberataques (IoT en botnets), además de para espiar a sus usuarios o para manipular su entorno.

• Bitcoin. Es la criptomoneda digital por excelencia. Cuenta con numerosos riesgos, entre ellos el blanqueo de dinero y exención fiscal, así como la infección de dispositivos para minar criptomonedas ilegalmente. A finales de 2017 comenzaron a surgir webs con código incrustado para minar criptomonedas aprovechando la potencia del ordenador de sus visitantes. Esta técnica se ha extendido a multitud de webs, algunas lo advierten y otras lo ocultan y el visitante solo detecta que su ordenador está anormalmente acelerado y con la CPU (Unidad Central de Proceso, en sus siglas en inglés) muy ocupada. Incluso se han dado casos de webs que han sido atacadas y han inyectado este código de minado sin que sus propietarios lo supieran.

• Huella digital. Nuestros datos se han convertido en un activo muy valioso y, por tanto, debemos de ser conscientes de los peligros derivados de hacerlos públicos. Las redes sociales y los grandes proveedores de servicios en internet disponen de mucha información sobre sus usuarios que puede ser utilizada con un fin distinto al original.

• Ataques a la cadena de suministro. Se oculta malware (programa maligno o malicioso) en las propias infraestructuras de descargas de servicios, en teoría, de confianza, para lograr introducir virus antes de la propia instalación. El caso de CCleaner (software de limpieza) es uno de los ejemplos de este tipo de ataques. Los servidores de la empresa fueron comprometidos y la versión original del software fue cambiada por otra que contenía el malware, afectando a todos los usuarios que procedían a su descarga. Se estima que afectó a más de dos millones de usuarios entre agosto y septiembre de 2017.

• Cibercrimen como servicio (CaaS). La industria de los ataques digitales constituye un nuevo modelo de negocio. La mayoría de sus servicios se ofrecen a través de lo que se conoce como la deep web. Existe el fraude como servicio, malware como servicio, ataques de DDoS5 como servicio, ransomware, o secuestro de información, como servicio. A veces se ofrece soporte técnico las 24 horas e incluso disponen de estrategias de marketing y plataformas de compraventa donde los cibercriminales pueden comprar más de 70.000 servidores hackeados en internet.

Influenciar, alterar, manipular la opinión pública de una nación es una nueva arma de guerra que destaca por su eficacia, su bajo coste y su compleja trazabilidad

• Hacktivismo. Es la utilización no-violenta de herramientas digitales ilegales o legalmente ambiguas persiguiendo fines socio-políticos. Es el traslado al mundo digital de los tradicionales grupos activistas. El tipo de acciones que realizan se basan principalmente en desfiguraciones de webs, redirecciones, ataques de denegación de servicio, robo de información, parodias de sitios web, sustituciones virtuales y sabotajes virtuales.

• Ciberyihadismo. Los grupos yihadistas y terroristas constituyen una amenaza, aunque todavía no parecen ser capaces de desarrollar ciberataques sofisticados. Sin embargo, no es menos cierto que el Dáesh, parece estar decidido a desarrollar esta vía de agresión, aún cuando hasta el momento los resultados más evidentes han sido las desfiguraciones y los ataques DDoS, todos ellos de naturaleza propagandística. Además de lo anterior, los grupos yihadistas también pretenden desarrollar ciberataques dirigidos al desenvolvimiento diario de los ciudadanos mediante tácticas violentas o en la perturbación social, aunque no se han producido manifestaciones en tal sentido.

• Guerra híbrida. Las guerras de opinión pública se han convertido en una estrategia generalizada y recurrente a nivel global. Durante los últimos años se ha podido constatar y demostrar el interés que determinados estados tienen por influir en el debate público de países extranjeros. Influenciar, alterar, incluso manipular la opinión pública de una nación considerada adversaria se está convirtiendo en una nueva arma de guerra que destaca por su eficacia, su relativo bajo coste y, sobre todo, por su compleja trazabilidad. Las amenazas híbridas se caracterizan por pasar inadvertidas y por emplear recursos, técnicas, acciones, y métodos legales, o ilegales; bajo la cobertura de identidades difícilmente rastreables y no ligadas a los verdaderos actores ofensivos. Dichos actores generan contenidos narrativos transmedia (fake news), que difunden a través de medios propios y redes sociales, pero empleando para ello perfiles y redes de bot6 que, de forma automática, amplían la resonancia de sus mensajes9.

Prioridad nacional

Ante este panorama, garantizar e implementar la seguridad en el ciberespacio, al tiempo que se respeta la privacidad y la libertad de los ciudadanos, se ha convertido en una de las prioridades estratégicas de los países más desarrollados, debido a su impacto directo en la seguridad nacional, en la competitividad de las empresas, así como en la prosperidad de la sociedad en su conjunto.

La capacidad de recuperación de las personas y las organizaciones todavía sigue a la zaga de las crecientes amenazas. De hecho, las medidas adoptadas para mejorar su resiliencia digital son, todavía, limitadas. El crecimiento en el número de ciberincidentes señala que la resiliencia de los países occidentales sigue por detrás del crecimiento de las amenazas.

La adaptación a este escenario implica mejorar las capacidades de prevención, monitorización, vigilancia y respuesta en todas las instancias del Estado —ciudadanos, empresas y sector público—, con el fin de aumentar la disuasión para generar dudas sobre el coste/beneficio del ciberatacante —desgraciadamente, mientras que los autores de ataques solo teman al fracaso, carecerán de motivos para dejar de intentarlo—.

De igual modo, es necesario incrementar y mejorar las capacidades de inteligencia para la identificación de los atacantes, la determinación de sus objetivos y, sobre todo, la formación y concienciación de las personas para que los mecanismos de protección sean eficientes.

El Centro Criptológico Nacional intenta dar respuesta al gran desafío que supone preservar el ciberespacio español de todo tipo de riesgos y ataques y, por tanto, defender los intereses nacionales y garantizar a nuestro país su seguridad y progreso.

Notas

1Organismo especializado de las Naciones Unidas para las tecnologías de la información y la comunicación. Disponible en: https://www.itu.int/en/mediacentre/Pages/2018-PR40.aspx

2Se considera Amenaza Híbrida, a un cúmulo de actividades coercitivas y subversivas, de métodos convencionales y no convencionales, entre los que se incluyen los tecnológicos, económicos, diplomáticos, y sociales. Estas actividades y métodos son empleados de forma coordinada por agentes gubernamentales o privados, para la consecución de unos determinados objetivos.

3Guía CCN-STIC 401. Glosario de términos. Disponible en: https://www.ccn-cert.cni.es/pdf/guias/glosario-de-terminos/22-401-descargar-glosario/file.html

4Guía de Buenas Prácticas del CCN. Disponible en: https://www.ccn-cert.cni.es/informes/informes-de-buenas-practicas-bp/2258-ccn-cert-bp-05-internet-de-las-cosas/file.html

5Ataque de Denegación de Servicio Distribuido, del inglés Distributed Denial of Service (DDoS)

6Javier Lesaca. “Los hackers de la democracia”. Ponencia en las XII Jornadas CCN-CERT. Intervención disponible en: https://www.youtube.com/watch?v=LD6HTDMgz8g&feature=youtu.be. Documentación en: https://www.ccn-cert.cni.es/pdf/documentos-publicos/xii-jornadas-stic-ccn-cert/3311-sp1-02-los-hackers-de-la-democracia/file.html

Bibliografía

Frías, Z. y Pérez, J. (2018): “Organizaciones multistakeholder para la gobernanza global” en Revista de Economía Industrial. Disponible en:

https://www.mincotur.gob.es/Publicaciones/Publicacionesperiodicas/EconomiaIndustrial/RevistaEconomiaIndustrial/407/FRIAS%20Y%20P%C3%89REZ.pdf

Frías, Z.; Pérez, J. y Steck, C. (2018): “Gobernanza de Internet y derechos digitales” en De la Quadra-Salcedo, T. y Piñar, J.L. (Eds.) Sociedad Digital y Derecho. Ministerio de la Presidencia, Relaciones con las Cortes e Igualdad. Disponible en: https://tienda.boe.es/detail.html?id=9788434024830

Kleinwächter, W. (2019): Internet Governance Outlook 2019: Innovative Multilateralism vs. Neo-Nationalistic Unilateralism. CircleID. Disponible en: http://www.circleid.com/posts/20190108_internet_governance_2019_innovative_multilateralism_vs_neo

Olmos, A. (2015): “Recursos críticos. Avances destacados en la gobernanza de Internet” en Serrano, S. (Ed.), La gobernanza de internet en España 2015. (pp. 48-58). Madrid, Fundetel. Disponible en: https://igfspain.files.wordpress.com/2017/04/gobernanza_internet_spain_2015_pdf.pdf

Internet Society (2016): Internet Governance–Why the Multiskeholder Approach Works. Disponible en: https://www.internetsociety.org/resources/doc/2016/internet-governance-why-the-multistakeholder-approach-works

Fuente: telos.fundaciontelefonica.com, 2019.

¿Es posible una Convención de Ginebra digital?

noviembre 4, 2019

¿Se puede regular la ciberguerra?

La negociación de tratados de control de ciberarmas es problemática, pero eso no impide la diplomacia.

Por Joseph S. Nye.

Que un conflicto se salga o no de control depende de la capacidad para comprender la escala de las hostilidades y comunicarse en relación con ella. Por desgracia, cuando se trata de conflictos cibernéticos, no hay un acuerdo respecto de su escala o de cómo se relacionan con las medidas militares tradicionales. Lo que algunos consideran un juego o batalla aceptables de común acuerdo puede no parecerle lo mismo al otro lado.

Hace un decenio, Estados Unidos usó acciones de cibersabotaje en vez de bombas para destruir instalaciones iraníes de enriquecimiento de uranio. Irán respondió con ciberataques que destruyeron 30.000 computadoras de Saudi Aramco y afectaron a bancos estadounidenses.

En junio de este año, tras la imposición de paralizantes sanciones por parte del gobierno del presidente estadounidense Donald Trump, Irán derribó un vehículo aéreo no tripulado (dron) estadounidense de vigilancia; la acción no provocó bajas.

Al principio Trump planeó responder con un ataque misilístico, pero lo canceló a último momento y optó por un ciberataque que destruyó una base de datos clave que usa el ejército iraní en sus acciones contra buques petroleros. Una vez más, hubo costos, pero no bajas. A continuación Irán ejecutó (en forma directa o indirecta) un elaborado ataque con drones y misiles crucero contra dos importantes instalaciones petroleras sauditas. Si bien parece que no hubo víctimas mortales, el ataque supone un considerable aumento de los costos y los riesgos.

El problema de las percepciones y del control de una escalada no es nuevo. Desde 1945, las armas nucleares han servido como una bola de cristal en la que los líderes pueden tener un atisbo de la catástrofe implícita en una guerra a gran escala. Tras la crisis de los misiles cubanos en 1962, los líderes aprendieron la importancia de la desescalada, de la comunicación en el contexto del control de armas y de los protocolos para el manejo de conflictos.

Pero la tecnología cibernética no tiene los efectos claramente devastadores de las armas nucleares, y eso plantea un conjunto diferente de problemas, porque no hay aquí una bola de cristal. Durante la Guerra Fría, las grandes potencias evitaron enfrentamientos directos, pero en la ciberguerra no ocurre lo mismo. Aun así, la amenaza de un Pearl Harbor cibernético ha sido exagerada.

La mayoría de los ciberconflictos se dan por debajo del umbral establecido por las reglas del conflicto armado. No tienen consecuencias letales, sino económicas y políticas. No es creíble amenazar con una respuesta nuclear al robo chino de propiedad intelectual o a la interferencia rusa en elecciones.

Según la doctrina estadounidense, la disuasión puede (o no) ir más allá de una respuesta cibernética. Estados Unidos responderá a ciberataques con medidas en una variedad de ámbitos o sectores, con cualquier arma que elija, en proporción al daño hecho. Esto puede ir desde la denuncia pública, pasando por las sanciones económicas, hasta las armas cinéticas. Hace unos meses, se habló de una nueva doctrina de “combate permanente” (persistent engagement) como algo dirigido no sólo a impedir ataques, sino también a reforzar la disuasión. Pero en general, el solapamiento técnico entre piratear una red para reunir datos de inteligencia o impedir un ataque y hacerlo para ejecutar operaciones ofensivas hace difícil distinguir entre escalada y desescalada. En vez de confiar en la negociación tácita (como insisten a veces los proponentes del “combate permanente”), la limitación de la escalada puede demandar vías de comunicación explícita.

Al fin y al cabo, no podemos dar por sentado que tenemos experiencia suficiente para comprender lo que es una conducta competitiva aceptable de común acuerdo (agreed competition) en el ciberespacio o que podemos estar seguros del modo en que se interpretarán acciones ejecutadas en las redes de otros países. Por ejemplo, la ciberinterferencia rusa en las elecciones estadounidenses no fue una conducta competitiva aceptable. Con un dominio tan novedoso como el cibernético, la comunicación abierta en vez de meramente tácita puede ampliar nuestra limitada comprensión de los límites.

La negociación de tratados de control de ciberarmas es problemática, pero eso no impide la diplomacia. En el dominio cibernético, la diferencia entre un arma y algo que no lo es puede reducirse a una sola línea de código; o el mismo programa puede usarse para fines legítimos o maliciosos, según la intención del usuario. Pero aunque eso impida la verificación de tratados de control de armas en un sentido tradicional, aun así debería ser posible fijar límites al empleo de ciberarmas contra ciertos tipos de blancos civiles (más que a las armas en sí) y negociar protocolos que limiten el conflicto. En cualquier caso, mantener la estabilidad estratégica en el ciberespacio será difícil. Como la innovación tecnológica allí es más rápida que en el ámbito nuclear, la ciberguerra se caracteriza por un mayor temor recíproco a sorpresas.

Pero con el tiempo, una mejora de la atribución forense puede reforzar el papel del castigo; y una mejora de la defensa por medio de la encriptación o el aprendizaje automático puede reforzar el papel de la prevención y la denegación de ataque. Además, conforme estados y organizaciones lleguen a comprender mejor las limitaciones e incertidumbres de los ciberataques y la creciente importancia del vínculo entre Internet y su bienestar económico, los cálculos de costo‑beneficio respecto de la utilidad de la ciberguerra pueden cambiar.

Pero por ahora, la clave para la disuasión, la gestión de conflictos y la desescalada en el dominio cibernético es reconocer que todos todavía tenemos mucho que aprender.

Fuente: Clarín, 04/11/19.

Más información:

La amenaza de las ciberguerras

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales: LinkedIn Twitter

______________________________________________________________________________

.

.

La amenaza de las ciberguerras

junio 17, 2019

Aislamiento digital para protegerse de las ciberguerras

Por Javier Cortés.

Rusia trabaja en la creación de su propio internet, China prohíbe ciertas plataformas, Corea del Norte apenas cuenta con una veintena de páginas web… todas estas estrategias tienen sentido en la era de la interconexión

Una buena parte de los soldados de nuestros días no llevan armas de fuego. Ni siquiera armas blancas, a no ser que el teclado de un ordenador o un ratón inalámbrico se puedan considerar elementos punzantes. Tampoco los campos de batalla son los mismos: la guerra entre naciones tiene lugar en internet y se libra entre unos y ceros.

Por este motivo, no resulta extraño que Rusia haya anunciado recientemente que se desconectará temporalmente de internet para poner a prueba su proyecto de Red soberana. China prohíbe plataformas como Google, Facebook o Twitter en sus fronteras; las limitaciones son algo mayores en el caso de Corea del Norte. Solo dos millones de sus habitantes —en el país viven cerca de 25 millones de personas— tienen acceso a un internet local que apenas cuenta con una veintena de páginas web.

El coronel y analista geopolítico Pedro Baños divide las amenazas a las que se enfrentan los países en internet en dos grupos. Por un lado, están los países que perciben que se puede incrementar su inestabilidad por la difusión de cierta información, ya sea falsa o verdadera. Esto puede derivar en que la población se movilice para provocar disturbios y es una amenaza que perciben en mayor medida los países de régimen autoritario.

Por otro lado, internet también puede concebirse como un instrumento de guerra con el que un Estado puede hackear los sistemas informáticos de otro para colapsarlo o robarle información. Por no hablar de que desde las centrales nucleares hasta los suministros de agua y electricidad se controlan en nuestros días a través de internet.

En este marco, los países más avanzados se preguntan cómo podrían sobrevivir a un ataque de esta naturaleza. “Desconectando sus sistemas durante unas horas, Rusia puede comprobar si tiene capacidad para superar un ataque, si es capaz de vivir de un modo analógico”, ilustra el coronel. “Es una práctica inteligente, ya que el ciberespacio es un campo de batalla muy duro y los países tienen que ser conscientes de que la amenaza existe”.

La estrategia rusa consistiría entonces en aprovechar las ventajas de internet mientras se sientan seguros, pero tener la posibilidad de desconectarse si perciben una amenaza. Algo similar a un puente levadizo que se baja en tiempo de paz comercial y se sube cuando se acerca el enemigo.

El caso de China, en opinión de Baños, responde a motivaciones diferentes. La fundamental sería evitar que exista la tentación de movilizar a la población por medio de las redes sociales. “Es una estrategia que ha funcionado en las revueltas árabes: inculcar ideas en la población a través de internet para que hagan oposición al gobierno”, recuerda.

Pero este no es el único motivo: hay razones mucho más profundas que tienen que ver con su autoridad y capacidad de control. “El escenario en el que vivimos está basado en plataformas artificiales, muchas veces privadas. Algunos países intentan recuperar de alguna manera la soberanía sobre el equivalente virtual a su territorio. Quieren tener un mayor control sobre los datos de sus ciudadanos para poder influir en ellos antes de que lo hagan terceros países”, expone Ángel Gómez de Ágreda, autor del libro Mundo Orwell: Manual supervivencia para mundo hiperconectado. El escritor es coronel del Ejército del Aire y antiguo jefe de la sección de Cooperación del Mando Conjunto de Ciberdefensa.

La estrategia parece funcionar. La Gran Cibermuralla que ha levantado China frente a plataformas globales de la talla de Google y Facebook ha permitido el auge de Baidu y Wechat, sus homólogas nacionales. La recopilación de información personal de estas plataformas sirve al país para poder competir en el campo de la inteligencia artificial, una tecnología que necesita grandes cantidades de datos para prosperar. Si atendemos a una de las frases más manidas de cualquier evento tecnológico —“Los datos son el petróleo del siglo XXI”, repiten los expertos hasta la saciedad—, vemos que, en este contexto, la información se convierte para las naciones en una de las materias primas más valiosas a explotar.

En este punto, Gómez hace una llamada de atención a Europa: “Si no nos preocupamos por crear nuestras plataformas y desarrollar tecnología en la línea de la inteligencia artificial o las redes 5G, estaremos abriendo la puerta a otras potencias que se adelanten. Así es como se conquistan los ciberespacios de soberanía”.

Europa debe potenciar sus propios ecosistemas, pero sin dejar de preocuparse por su seguridad. España es uno de los países que recibe más ciberataques en el mundo; concretamente, el quinto, según datos de Kaspersky Lab. “Deberíamos proteger mejor nuestros sistemas, tanto estatales como privados”, advierte Baños. “Tenemos varios departamentos de ciberseguridad que están haciendo muy buen trabajo, pero nos queda mucho camino por delante si nos comparamos con otros países”.

Al fin y al cabo, Rusia y China no son los únicos ejemplos de países que optan por blindarse fuertemente en internet para proteger sus fronteras. “Probablemente, los más avanzados sean los países bálticos, que han sufrido numerosos ataques, e Israel e Irán, que se encuentran en una batalla permanente contra sus adversarios y perciben amenazas con mayor frecuencia”, señala Baños.

En otro extremo se sitúa Corea del Norte, que aprovecha las plataformas internacionales para efectuar ataques de propaganda política, desinformación y hackeos a diversas multinacionales al amparo de su inmunidad en la red. “El país no aprovecha comercialmente las ventajas de internet, pero esto también tiene sus ventajas. Si no tienes infraestructura, no te pueden atacar”, explica Gómez.

Fuente: elpais.com, 2019.

___________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

___________________________________________________________________

.

.