Criptografía de Clave pública

abril 27, 2019

50 años de secretos: la era de la criptografía moderna

Por Josu Sangroniz.

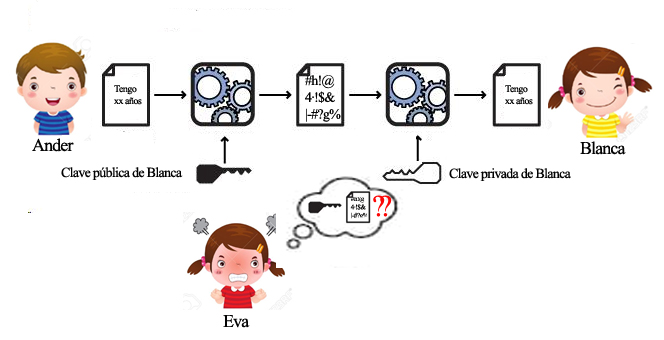

Tres personas que no se conocen, Ander, Blanca y Eva, se encuentran aisladas en una habitación. Blanca necesita saber la edad de Ander, que Eva no debe conocer bajo ningún concepto. ¿Hay alguna forma de que Ander pueda responder a Blanca sin revelar la información a Eva? Todo lo que cada uno diga o haga lo escucharán o verán los otros dos.

El sentido común dice que no: Blanca y Eva ven y oyen exactamente lo mismo, si en un momento dado una de ellas tiene información suficiente para deducir la edad de Ander, la otra la tendrá igualmente. Este problema, de haberse planteado hace cincuenta años, habría tenido seguramente la misma respuesta escéptica, sin embargo, en aquella época las cosas estaban cambiando.

Comenzaba una revolución, silenciosa para el ciudadano de a pie, cuyas consecuencias pocos podían prever. Se vivía el inicio de la revolución digital. Pesadas máquinas que llenaban habitaciones enteras eran capaces de efectuar cálculos y almacenar datos con una rapidez y un volumen desconocidos hasta entonces (que hoy nos haría sonreír) y poco a poco abandonaban los laboratorios de los centros de investigación para hacerse presentes en bancos y grandes industrias. Incluso con sus limitaciones, el manejo de grandes cantidades de datos trajo consigo nuevos retos a los que dar solución. Entre otros, establecer procedimientos para asegurar que la información se procesaba y transmitía libre de errores y protegerla de quien pudiera hacer uso malintencionado de ella.

No se puede decir que estos problemas fueran nuevos, pero sí lo era la escala de los potenciales afectados. En la era pre-digital la información que de verdad requería protección era relativamente poca, limitada esencialmente a ámbitos militares o de la burocracia gubernamental y en esos casos el coste que suponía mantener el nivel adecuado de seguridad era alto pero asumible.

La información es especialmente vulnerable mientras se transmite, antes o después de este momento su custodia no presenta grandes dificultades, pero ¿cómo puede protegerse mientras viaja a su destinatario por un canal que casi siempre escapa a nuestro control? La herramienta es el cifrado. En la era analógica, por llamar así a toda la historia de la humanidad salvo los aproximadamente últimos cincuenta años, la solución no dejaba de ser más o menos simple. Digamos que al espía o diplomático se le proveía de un “libro de claves” del que el receptor mantenía una copia.

En su versión más simple (pero también la más perfecta) un libro de claves no es más que una larguísima secuencia aleatoria de bits, es decir ceros y unos. Para cifrar un mensaje, que ya suponemos transcrito al lenguaje binario, el emisor suma simplemente los bits del mensaje, uno a uno, con los del libro empezando por el primero (emplea la suma binaria en la que 1+1=0). Así el mensaje cifrado resulta ser una cadena de bits tan aleatoria como la del libro y el enemigo que eventualmente capture el mensaje cifrado no tendrá absolutamente ninguna posibilidad de recuperar el mensaje original. Sin embargo, el receptor del mensaje, poseedor de una copia del libro de claves, no tiene ninguna dificultad puesto que si hace exactamente lo mismo que hizo el emisor descifrará el mensaje. Este es el esquema de la criptografia clásica, conocido y utilizado por la humanidad desde las civilizaciones más antiguas.

¿Pero por qué no sirve la criptografía clásica en el mundo digital? Pues porque exige algo que parece fácil a simple vista pero que en el mundo virtual es inviable por su coste: acordar cuál es el libro de claves. No es aceptable que cada vez que queramos comunicarnos con alguien, sea una persona de carne y hueso, una entidad bancaria, un comercio o una administración, estemos obligados a contactar previamente con ella, físicamente o mediante otro medio no digital, para establecer nuestra contraseña. Necesitamos hacerlo a través del mismo canal digital inseguro por el que se transmite toda la información. Estamos justamente enfrentados al problema de Ander, Blanca y Eva.

No está claro a quién atribuir la solución a este acertijo, sin la cual gran parte del mundo actual no podría funcionar. En 1976 los investigadores de la universidad de Stanford W. Diffie y M. Hellman publicaron un artículo que se considera el nacimiento oficial de la criptografía moderna, aunque, según parece, agencias de seguridad de algunos países ya habían desarrollado ideas similares poco antes. El fechar este suceso hace cincuenta años ha sido simplemente una pequeña licencia al hilo de la celebración del nacimiento de nuestra facultad.

Intentemos explicar en qué consiste eso de la criptografía moderna con un símil. Cifrar un mensaje no es más que meterlo en una caja que cerramos con un candado. En la criptografía clásica, como en la vida real, la “llave” que encripta y desencripta, esto es, la que cierra y abre el candado, es la misma, por eso no le sirve a Blanca, porque si le dice a Ander cómo tiene que encriptar, Eva, que está atenta, se da cuenta inmediatamente, no sólo de cómo encriptar, lo cual es inocuo, sino también, y esto es lo que queremos evitar a toda costa, de cómo desencriptar. Al dar la llave de cerrar a Ander, Blanca le está dando también la de abrir a Eva, puesto que es la misma (es decir, al dar la regla para encriptar a Ander le está dando sin querer la regla para desencriptar a Eva).

Lo que los descubridores (o inventores, cada cual que elija el término que considere más adecuado) de la criptografía moderna plantearon es que todo sería muy distinto si hubiera dos llaves diferentes, una para cerrar y otra para abrir. Entonces no habría ningún problema, Blanca podría dar con total tranquilidad una copia de la llave de cerrar a Ander (y también a Eva o a cualquiera) pero sólo ella retendría la llave de abrir. Así Eva vería pasar ante sus ojos la caja cerrada pero no podría hacer nada porque la llave que tiene sólo sirve para cerrar, es inútil para abrir.

Lo anterior puede sonar convincente, pero sucede que las acciones de encriptar y desencriptar están inexorablemente ligadas, una no es más que el proceso inverso de la otra (como en el mundo real: cerramos girando la llave en un sentido y abrimos girándola en el sentido contrario). Sin embargo, es un hecho bastante común, al menos en el mundo matemático, que cuando dos procesos son inversos uno del otro, uno de ellos es mucho más costoso que su recíproco (así, es más difícil restar que sumar, dividir que multiplicar, extraer la raíz cuadrada que elevar al cuadrado… o recomponer los añicos de un jarrón chino que estrellarlo contra el suelo). Pero sucede que esto que nos protege de Eva, también afecta a Blanca, es decir para que nuestro esquema tenga sentido el proceso inverso (desencriptar) debe ser de una dificultad insuperable para Eva pero no para Blanca, que necesita saber cómo hacerlo para recuperar el mensaje original de Ander.

Las matemáticas están llenas de problemas difíciles, algunos con cientos o incluso miles de años de antigüedad, y que en ocasiones tienen enunciados arcanos sólo al alcance de iniciados. Afortunadamente éste no es el caso del que vamos a comentar ahora y que encaja en la tipología de los problemas inversos de los que hablábamos en el párrafo anterior. En la escuela todos aprendimos a multiplicar, primero los números de una cifra (un ejercicio de memorización) y luego los de dos o más. Ningún lector tendrá dificultad en realizar 17×71 o cualquier otra multiplicación que se quiera plantear, incluso aunque los factores tengan muchas más cifras. Es verdad que, si fueran dos números de, digamos, cien cifras, seguramente no tendríamos la paciencia suficiente para terminar (y, además, ¿qué interés puede haber en semejante operación?), sin embargo, con tiempo y motivación sería factible. Ni que decir tiene que un ordenador puede hacer este cálculo prácticamente al instante.

Lo interesante es ver qué pasa si lo intentamos al revés, es decir, si damos el resultado y el problema es encontrar dos números cuyo producto sea el indicado. Claro, si damos un número par es muy fácil. Pero ¿si damos 2021? (no hemos dado 2019 por razones obvias y tampoco 2017, por razones, quizá no tan obvias, que el lector sabrá adivinar). Pues no se me ocurre nada mejor que tantear: dividir entre 3, 5, 7, 11, 13, etc. (el lector reconocerá y entenderá por qué pruebo con estos números y no con 4, 6, 8, 9, 10, etc). Y sí, eventualmente encontramos que 2021=43×47. Pero, ¿y si en lugar de un número con 4 cifras damos uno con 100? La respuesta es que con un número bien elegido de 100 cifras hasta un potente ordenador tendría dificultades en encontrar su factorización, al menos en un tiempo razonable. Y si en lugar de 100 ponemos 200 ó 250 cifras podemos tener casi la certeza absoluta de que ni siquiera los grandes supercomputadores de las agencias de seguridad gubernamentales serían capaces de encontrar sus factores. Y que no piense el lector que el único método de factorización es la pura fuerza bruta de prueba y error como hemos podido dar a entender, pues en tal caso un número con sólo unas pocas decenas de cifras sería ya imposible de factorizar de esta manera. Se conocen algoritmos de factorización altamente sofisticados que utilizan matemáticas muy profundas, pero incluso estos algoritmos tienen limitaciones que, a día de hoy, hacen que podamos considerar imposible factorizar un número con 200 cifras.

Entonces ¿qué instrucciones da Blanca a Ander? Pues en primer lugar le proporciona dos números, digamos 2021 y 59; a continuación, le explica que calcule el resultado de elevar su edad a la potencia 59 y que cuando termine le diga el resultado. Hay un pequeño detalle: debe hacer las multiplicaciones de una manera un poco distinta a la habitual (y de hecho más simple): sólo debe considerar números de 0 a 2020, es decir debe tener en cuenta que a 2020 no le sigue 2021 sino ¡cero! y luego otra vez 1, etc. (por ejemplo, como 6561=3×2021+498, el número 6561 no es tal, sino 498). Con este procedimiento si la edad de Ander fuera 3 años (es sólo un ejemplo explicativo) calcularía

359 = ((((32)2)2)2)2×(((32)2)2)2×((32)2)2×32×3 = (65612)2×65612×6561×9×3

= (4982)2×4982×498×9×3 =…= 929.

Y éste sería el número que escucharíamos decir al pequeño (y superdotado) Ander. Sucede que Blanca sabe algo que, para dar verosimilitud a nuestra historia, suponemos nadie más conoce: la factorización 2021=43×47. Con los números 43, 47 y 59 y unas pocas matemáticas, que no tienen nada de secretas y se conocen bien desde hace más de 250 años, pero que por no abusar de la paciencia del lector no explicamos, Blanca calcula el número mágico 131, que es su clave secreta de descifrado. Y el milagro se produce: cuando Blanca eleva 929 a la potencia 131 y opera a la manera que antes hizo Ander, obtiene… ¡3! Eva, que sí conoce las matemáticas, pero no los factores 43 y 47, se ve incapaz de descubrir el número mágico 131 y por tanto se queda sin saber qué hacer con el número 929.

El sistema criptográfico que acabamos de explicar se llama RSA, es el primer sistema de clave pública que se descubrió y uno de los más utilizados desde entonces. La única diferencia es que obviamente no se emplean números como 43 y 47 sino números primos con 80 ó 100 cifras.

Así que finalmente Ander habla y dice: “Tengo 57 años”, a lo que Blanca responde, “Bonita edad. Además, es un número primo”.

Para saber más:

W. Diffie, M. E. Hellman (1976) “New Directions in Cryptography” IEE Transactions on Information Theory 22, no. 6, 644-654. Disponible como PDF aquí.

J. Sangroniz (2004) “Criptografía de clave pública: el sistema RSA” Sigma 25, 149-165. Disponible en como PDF aquí.

Sobre el autor: Josu Sangroniz es Profesor de Álgebra en el Departamento de Matemáticas de la Facultad de Ciencia y Tecnología de la UPV/EHU

Fuente: culturacientifica.com, 2019.

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

______________________________________________________________________________

.

.

La geolocalización y la investigación policial

abril 27, 2019

Google, el nuevo aliado de la policía

Por Jennifer Valentino-DeVries. 27 de abril de 2019.

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2019/04/27050531/ny-times-14.jpg)

Cuando en diciembre pasado los detectives en un suburbio de Phoenix arrestaron al trabajador de un almacén en una investigación de homicidio, reconocieron que la solución del caso se produjo gracias al uso de una nueva técnica, después de que otras pistas no llevaron a nada.

La policía le dijo al sospechoso, Jorge Molina, que tenían datos que conectaban a su celular con el sitio en el que, nueve meses antes, le habían disparado a un hombre. Las autoridades consiguieron esa información después de obtener una orden de registro que exigía que Google proporcionara información de todos los dispositivos que registró cerca del lugar del asesinato; así, capturó potencialmente la ubicación de cualquier persona en la zona.

Los investigadores también tenían otras pruebas circunstanciales, incluido el video de seguridad de alguien que disparó un arma desde un Honda Civic blanco, el mismo modelo que tenía Molina, aunque no pudieron ver la placa ni al atacante.

Sin embargo, después de que pasó casi una semana en la cárcel, el caso contra Molina se desbarató cuando los investigadores se enteraron de nueva información y lo liberaron. El mes pasado, la policía arrestó a otro hombre: el exnovio de la madre de Molina, que a veces usaba su auto.

Las órdenes, que se basaron en una enorme base de datos de Google que los empleados llaman Sensorvault, convierten el negocio de rastrear las ubicaciones de los usuarios de celulares en una red digital llena de pistas para la policía. En una época en la que las empresas tecnológicas recaban datos de manera generalizada, este solo es el ejemplo más reciente de cómo la información personal —adónde vas, quiénes son tus amigos, qué lees, comes y ves, y cuándo lo haces— se usa con propósitos que muchas personas jamás se imaginaron. A medida que las preocupaciones entre los clientes, los creadores de políticas y los reguladores han aumentado, las empresas tecnológicas se han sometido a un escrutinio cada vez más intenso sobre sus prácticas de recolección de datos.

El caso de Arizona demuestra la promesa y los peligros de esta nueva técnica de investigación, cuyo uso ha aumentado drásticamente en los últimos seis meses, según los empleados de Google que saben sobre las solicitudes. Aunque este recurso tecnológico podría ayudar a resolver delitos, también puede ser una trampa para personas inocentes.

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2019/04/27050630/GOOGLE-WARRANTS-2-6.jpg)

Durante años, las empresas tecnológicas han respondido las órdenes judiciales que exigen la información de usuarios específicos. Las nuevas órdenes van más allá, pues sugieren posibles sospechosos y testigos cuando no hay otras pistas. A menudo, dijeron los empleados de Google, la compañía responde una sola orden con la información de ubicación de decenas o cientos de dispositivos.

Los oficiales dijeron que el método es emocionante, pero también advirtieron que solo es una herramienta más.

«No te da la respuesta como una calculadora, ni te dice: ‘Este es el culpable'», dijo Gary Ernsdorff, fiscal superior en Washington que ha trabajado en varios casos con esas órdenes. Los posibles sospechosos aún deben ser investigados por completo, agregó. «No vamos a acusar a alguien solo porque Google dijo que estuvo ahí».

No está claro con qué frecuencia estas peticiones de cateo han terminado en arrestos o condenas, porque muchas de las investigaciones aún están abiertas y a menudo los jueces sellan las órdenes. La práctica fue utilizada por primera vez por agentes federales en 2016, según empleados de Google, y se informó públicamente al respecto el año pasado en Carolina del Norte. Desde entonces se ha extendido a departamentos locales en todo el país, incluyendo California, Florida, Minnesota y Washington. Este año, dijo uno de los empleados de Google, la compañía recibió hasta 180 peticiones en una semana. Google rechazó precisar los números.

La técnica ilustra un fenómeno al que los defensores de la privacidad se han referido desde hace mucho como el principio de «Si lo construyes, vendrán»: siempre que una empresa tecnológica genera un sistema que podría usarse en la vigilancia, la policía inevitablemente toca sus puertas. Según los empleados de Google, Sensorvault incluye registros detallados de ubicación relacionados con al menos cientos de millones de dispositivos en todo el mundo y datan de hace casi una década.

Las nuevas órdenes, a veces llamadas órdenes de «geocerca» o «geovalla», especifican una zona y un periodo y Google reúne información de Sensorvault sobre los dispositivos que estuvieron ahí. Los etiqueta con números de identificación anónimos y los detectives revisan las ubicaciones y los patrones de movimiento para ver si alguno de ellos es relevante respecto al delito. Una vez que reducen la búsqueda a unos cuantos dispositivos que creen que pertenecen a los sospechosos o los testigos, Google revela los nombres de los usuarios y otros datos.

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2019/04/27050715/GOOGLE-WARRANTS-6-4.jpg)

«Hay preocupaciones respecto a la privacidad y la manera en que nuestros celulares son rastreados, así como el momento en que ese tipo de problemas son relevantes en un caso criminal; todos deberían prestar atención a eso», dijo Catherine Turner, una abogada defensora en Minnesota que trabaja en un caso que involucra la técnica.

Los investigadores que hablaron con The New York Times dijeron que solo habían enviado órdenes de geocerca a Google; Apple señaló que no tenía la capacidad para realizar ese tipo de búsquedas. Google no proporcionó detalles sobre Sensorvault, pero Aaron Edens, un analista de inteligencia en la oficina del alguacil en el condado de San Mateo, California, que ha examinado datos de cientos de celulares, dijo que la mayoría de los dispositivos Android y algunos iPhone que había visto tenían estos datos disponibles en Google.

En un comunicado, Richard Salgado, director de Orden Público e Información de Seguridad de Google, dijo: «[La empresa intenta] proteger con firmeza la privacidad de nuestros usuarios y a la vez apoyar el importante trabajo de la policía». Agregó que entregaba información de identificación solo «cuando se requería legalmente».

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2019/04/27050802/GOOGLE-WARRANTS-3-1.jpg)

Molina, de 24 años, dijo que quedó impactado cuando la policía le dijo que era sospechoso de un asesinato y que le sorprendió que pudieran arrestarlo solamente basados en datos digitales.

«Yo pensaba: ‘Eres inocente y saldrás de esta'», dijo, pero agregó que le preocupaba que la exoneración le tomara meses o años. «Estaba asustado», comentó.

Mientras Molina estaba en la cárcel, una amiga le dijo a su defensor público, Jack Litwak, que estaba con él en su casa más o menos en el mismo momento del tiroteo; ella y otras personas proporcionaron mensajes de texto y recibos de Uber para apoyar su caso.

Meses después de su liberación, Molina tuvo problemas para recuperarse. Después de que lo arrestaron en el trabajo, un almacén de Macy’s, perdió su empleo; incautaron su auto para que fuera examinado y después se lo devolvieron.

Los investigadores «tenían buenas intenciones» al usar la técnica, dijo Litwak. Pero, agregó: «Lo están presentando como si fuera un nuevo tipo de prueba forense, como la del ADN, y no es así».

Copyright: 2019 New York Times News Service.

Fuente: infobae, 27/04/19.

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

______________________________________________________________________________

.

.

El crecimiento de Tanzania

abril 27, 2019

¿Por qué la ONU no nos dice lo que realmente reduce la pobreza?

Chelsea Follett indica cómo Tanzania logró reducir de manera dramática la pobreza extrema cuando realizó la transición desde las políticas socialistas del dictador Julius Nyerere hacia políticas de libertad económica luego de su salida del poder.

A principios de este mes, la ONU alentó al mundo a celebrar el Día Internacional por la Erradicación de la Pobreza, promocionándolo en redes sociales, utilizando el hashtag #EndPoverty. La ONU notó el increíble progreso que se ha logrado:

“La pobreza ha caído a nivel global, desde 1.700 millones de personas en 1999 a 767 millones en 2013, una caída en la tasa global de pobreza de 28 por ciento en 1999 a 11 por ciento en 2013. El progreso más significativo se experimentó en Asia del Este y del Sur, donde la tasa cayó de 35 por ciento en 1999 a 3 por ciento en 2013″.

Desafortunadamente, la ONU parece no entender la fuente de ese progreso. Argumenta que la acción estatal y los programas liderados por tecnócratas desde arriba merecen el crédito por el notable declive de la pobreza. Una declaración de la ONU agrega:

“Los países han dado pasos para acabar con la pobreza… El Gobierno de Tanzania, por ejemplo, inició una evaluación masiva de su actual programa nacional, las Redes de Seguridad Social Productivas de Tanzania, para llegar a gente que vive por debajo de la línea alimenticia de pobreza».

Este es un ejemplo accidentalmente instructivo. Tanzania ha realizado un progreso impresionante en contra de la pobreza, pero eso no se debe a un creciente gasto público en alimentos para los pobres. De hecho, el gobierno de Tanzania es hoy mucho menos redistributivo que en el pasado —y aquellas políticas redistributivas del pasado estuvieron cerca de matar de hambre a los tanzanos más pobres.

En 2011, el año más reciente para el cual el Banco Mundial tiene datos, poco menos de la mitad de los tanzanos vivía en la pobreza extrema. Esa figura era de un 86 por ciento en el año 2000.

La verdadera causa de esa reducción es muy sencilla: la libertad económica. Tanzania desmanteló gradualmente las políticas económicas socialistas (denominadas “uiamaa”) implementadas por el dictador Julius Nyerere, desde que el abandonó el poder en 1985. Nyerere era ampliamente alabado por intelectuales de izquierda en países desarrollados por su sincera creencia en el socialismo, por su relativamente bajo nivel de corrupción, y por masacrar sin querer a su gente como muchos otros dictadores.

Pero Nyerere estableció políticas que, según el Dr. John Shao, derivaron en una escasez aguda de alimentos, el colapso de la producción agrícola e industrial, el deterioro de la infraestructura de transporte, una crisis económica y “un sufrimiento generalizado de la población” para la década de 1980. Nyerere también prohibió los partidos políticos de oposición para consolidar su autoridad y prevenir debate alguno acerca de sus fracasadas políticas.

Después de Nyerere, Tanzania logró acelerar su crecimiento económico eliminando los controles de precios, liberalizando el comercio, y permitiendo que su gente realice emprendimientos privados.

La atribución que la ONU hace del progreso a los programas estatales, y su insistencia en la importancia de la ayuda externa para el desarrollo, es tanto preocupante como poco sorprendente.

Nyerere fue capaz de aferrarse al poder por tanto tiempo a pesar de sus desastrosos programas gracias a miles de millones de dólares en ayuda externa. Como mi colega Doug Bandow dijo, “El Banco Mundial, demostrando que carecía tanto de una conciencia como de sentido común, directamente respaldó su brutal esquema uiamaa”.

No solo es la ayuda estatal infructuosa comparada con el desarrollo liderado por el mercado, sino que los programas de ayuda externa muchas veces ignoran los derechos de propiedad privada de los pobres y la necesidad de reformas institucionales. Otros ejemplos de dictadores que recibieron ayuda externa incluyen Idi Amin de Uganda, Mengisty Haile Mariam de Etiopía, Mobutu Sese Seko de Zaire (ahora la República Democrática de Congo) e incluso el notoriamente brutal Pol Pot de Camboya.

El dinero muchas veces fortalece a regímenes autoritarios mientras que continúa políticas destructivas como robar la tierra agrícola de sus ciudadanos mediante nacionalizaciones. Ese fue el caso de Tanzania, que recibió miles de millones de dólares en ayuda externa mientras que su gobierno socialista nacionalizaba cientos de haciendas —decimando la producción agrícola y conduciendo el país a la anteriormente mencionada escasez aguda de alimentos. Las perchas de las tiendas estaban vacías, y las personas esperaban por raciones de alimentos.

“Cuando vine por primera vez a Tanzania en la década de 1980, solíamos tener alas enteras de niños muy debilitados por desnutrición, algunos demasiado deteriorados como para sobrevivir”, recuerda una trabajadora humanitaria para el Programa Mundial de Alimentos, la rama de la ONU que asiste con alimentos, “ahora solo habrá máximo uno o dos niños en cualquier momento, y usualmente encontraramos una causa social como un padre alcohólico, o ser huérfano, o haber heredado el VIH”. La página que contiene esa cita luego afirma que el programa alimenticio de la ONU “marcó una diferencia”, pero la razón por la cual muchos menos niños recurren a utilizar el programa hoy comparado con cuantos lo hacían en la década de 1980 está sospechosamente ausente.

Reducir las barreras comerciales es muchos más efectivo para mejorar la calidad de la vida de aquellos que viven en áreas pobres del mundo que enviar ayuda externa o tecnócratas para ayudar a diseñar programas estatales. Si realmente quieren erradicar la pobreza, los países deberían adoptar políticas de libertad económica. Porque, al final de cuentas, los países no luchan contra la pobreza, los individuos libres de regulaciones excesivas y capaces de participar en el comercio global son los que lo hacen.

Este artículo escrito por Chelsea Follet fue publicado originalmente en el blog Human Progress de HumanProgress.org (EE.UU.) el 27 de octubre de 2017.

Etiquetas: Chelsea Follett, ONU, ayuda externa, socialismo, Tanzania, pobreza extrema, reducción de pobreza, libertad económica.

Fuente: elcato.org, 16/11/17.

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

______________________________________________________________________________

.

.

¿Los expertos, nos informan o nos manipulan?

abril 26, 2019

¿Informados o influenciados?

La volatilidad del mercado y la de los políticos. Los que dicen que tiene la clave para que te salves de la crisis, ¿te quieren ayudar o sacar beneficio de tu riesgo?

Por Claudio Zuchovicki.

Amigos, esta columna debería ser un GPS financiero, pero honestamente últimamente me siento algo incompetente para dar valor agregado. Estuve revisando todas mis notas en TN.com.ar y la verdad que veníamos bastante bien con nuestros consejos de calma y de compra de algunos activos argentinos y apostando más a las altas tasas que a la dolarización de cartera. Pero las últimas dos semanas, se evaporaron todas las ganancias y mis consejos pasaron a terreno negativo.

Con la humildad de tratar de entender dónde me estoy equivocando, revisé cada dato esperado y vertido (por eso no escribí la última semana). Mis conclusión es que ya no vale la pena seguir los mercados con mirada técnica o económica, sino que son los factores políticos -difíciles de interpretar al menos para mí- los que justifican este riesgo país, este valor del dólar y este insostenible costo de la tasa de interés. La foto del mercado es una imagen del futuro y la poca confianza que despiertan todas las variantes políticas en la Argentina. Sé que no digo nada que usted ya no sepa, solo justifico que nadie tenga la capacidad de representar al mercado, a su confianza y expectativas. El mercado es volátil, pero la gente es más volátil, los políticos son mucho más volátiles.

Pero mi mundo últimamente no es muy diferente. Cada vez que veo un reporte de un banco de inversión global, no importa cuál, que recomienda comprar o vender un activo, automáticamente tengo el convencimiento de que busca más influir que informar. O acaso ¿por qué me recomendaría a mí antes que a sus clientes?

Supongo que en la política y en la economía es igual. El que dice que todo va a explotar por el aire y que hay que comprar dólares, ¿lo dice porque nos quiere ayudar?

En términos de regulación financiera pasa exactamente lo mismo. Se basa en “reglas”, cada vez más complejas. Manuales inmensos con formularios para llenar, metodología para archivar, lenguaje particular. Una vez, escuché a mi amigo Jorge Suárez Vélez, expresar que cuando uno lee un informe de análisis económico o financiero hecho por un “experto”, la sección de “disclaimers” (lenguaje que exime de responsabilidad a quien lo escribe) y la que indica los riesgos que uno asume, es cada vez más larga. No es raro que esta sección sea más larga que el propio análisis.

Llevo décadas en el medio financiero y no recuerdo jamás haber leído esta sección y no sé de nadie que la haya leído. Pero también sé que mientras esta parte crece, disminuye la probabilidad de que alguien la lea y, por ende, es cada día más inútil. ¿Para qué sirve? Para que, si algo horrible le ocurre a usted al invertir, el intermediario pueda señalarla y decirle que ahí decía que usted podía perderlo todo. Sin embargo, la leyenda escrita es idéntica si se trata del bono más seguro del mundo, o de la inversión más peligrosa y radioactiva.

Supongo que en la política y en la economía es igual. El que dice que todo va a explotar por el aire y que hay que comprar dólares, ¿lo dice porque nos quiere ayudar? ¿O quiere que eso pase para luego venir como “el salvador”? ¿O será que el ego del ‘yo te dije’ es más potente que la cantidad de damnificados? Si voy viajando en un avión que tiene serias turbulencias, disconforme con el piloto, ¿le voy a recomendar a todos los tripulantes saltar, gritar, tirarse o nos conviene a todo bajar un cambio, calmarnos y ayudar al piloto? No logro entender de qué me sirve una profecía autocumplida si el resultado final es que perdemos todos.

Como digo cada semana si usted le tiene miedo al futuro, estas son sus mejores opciones. Si usted tiene un poco más de confianza explore el mundo de los Bonos y de las acciones.

Siento que la cosa está más difícil de lo que describe el oficialismo, pero tampoco tan desastrosa como la describen los opositores. Despidiéndome casi de esta columna al menos hasta que sienta que tengo valor agregado, les dejo un par de opciones:

El gurú financiero George Soros una vez dijo que no importa si estamos equivocados o acertados, lo importante es cuánto perdemos o ganamos si lo estamos. Me pareció muy gráfica esta frase para intentar proponer un mapa de acción a la hora de decidir nuestras inversiones.

Si yo tengo 44.000 pesos hoy (1000 dólares) y hago un plazo fijo o compro un bono en pesos por seis meses (hasta septiembre) por el interés que me paga, voy a tener en septiembre aproximadamente 54500 pesos. Si usted cree que el BCRA tiene los instrumentos para controlar el tipo de cambio cerca de la banda media como ahora, en septiembre el dólar debería estar cerca de 47 pesos o sea este será un buen negocio. Simple la cuenta, si confía le conviene dejar la plata en tasa, si no confía en las posibilidades de BCRA, dolarice, pero hay una manera más eficiente de hacerlo.

Si usted hoy tiene 1000 dólares y compra una LETE en dólares que paga el 4.75% anual. Es septiembre se encontrará con 1023 dólares a septiembre: menos renta, duerme más tranquilo.

Como digo cada semana si usted le tiene miedo al futuro, estas son sus mejores opciones. Si usted tiene un poco más de confianza explore el mundo de los Bonos y de las acciones.

Es su dinero usted decide.

Fuente: tn.com.ar, 30/03/19.

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

______________________________________________________________________________

.

.

El crecimiento de Twitter

abril 23, 2019

Twitter se dispara tras batir expectativas con su crecimiento de usuarios

«Sus esfuerzos por mejorar la experiencia están teniendo resultados.»

Twitter se dispara más de un 8% en Wall Street. La popular red social ha batido expectativas con sus resultados trimestrales, especialmente con el crecimiento de los usuarios de su plataforma. Concretamente, el número de usuarios activos mensuales alcanzó los 330 millones, respecto a los 318,8 millones de usuarios anticipados por los analistas.

Este crecimiento tiene lugar después de sucesivas reformas de la red social, como la de suspender cuentas de usuario consideradas como sospechosas o simplemente aquellas que fomentaban el spam, para mejorar así la experiencia.

Desde CMC Markets reconocen que «los esfuerzos de Twitter en esta materia están teniendo resultado». Por su parte, los usuarios que la plataforma considera monetizables por su exposición diaria a publicidad dentro de la red social, se han elevado un 12% hasta los 134 millones en el primer trimestre del año.

Los ingresos de Twitter han repuntado además un 18% hasta los 787 millones de dólares, superando los 776,1 millones de dólares previstos por el consenso del mercado. Por su parte, el beneficio neto de la tecnológica se ha situado en los 191 millones de dólares, respecto a los 61 millones de dólares registrados un año antes.

Desde eMarketer apuntan que las cifras de Twitter «con un crecimiento enfocado en EEUU, demuestra una vez más que es capaz de elevar sus ingresos sin tener que aumentar significativamente su base de usuarios».

«Estamos logrando unos sólidos resultados con un incremento interanual del 18% de los ingresos, demostrando el valor único de Twitter para los anunciantes como mejor lugar para el lanzamiento de novedades o conectar con qué está pasando», ha declarado Ned Segal, director financiero de Twitter.

«Nunca hemos tenido mayor confianza en la ejecución de nuestra estrategia y vemos una gran ocasión para incrementar nuestra audiencia y generar incluso más valor para los anunciantes», ha añadido.

Fuente: bolsamania.com, 23/04/19.

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

______________________________________________________________________________

.

.

Los libros que leía Arthur Conan Doyle

abril 20, 2019

¿Qué libros leía Arthur Conan Doyle?

Por Ruben H. Ríos

La Biblioteca Nacional expone libros que pertenecieron al creador de Sherlock Holmes, con joyas del coleccionista Bill Zachs que nunca antes habían sido ofrecidas al público.

El martes 23 de abril, en la Biblioteca Nacional, se inaugura la exposición Los libros de sir Arthur Conan Doyle en las salas Silvina Ocampo y Adolfo Bioy Casares. La muestra se basa en la colección del escritor y coleccionista británico William Zachs, que adquirió gran parte de la biblioteca personal del creador de Sherlock Holmes, y en material del patrimonio de la Biblioteca. Además de consagrar dos salas a sus dos personajes más conocidos, Sherlock Holmes y el profesor Challenger (el zoólogo de la novela El mundo perdido, publicada en 1912 y otros relatos), la exhibición incluye también aspectos menos conocidos de Doyle, quien fue autor de novelas históricas y de ciencia ficción, ensayos, poemas, obras de teatro, libros de historia bélica, criminología y sobre fenómenos paranormales. Doyle escribió cuatro novelas y 56 relatos sobre el detective privado Sherlock Holmes, el héroe literario que más ha sido llevado al cine, con más de 250 películas.

La exposición recrea la mítica Baker Street londinense (Sherlock Holmes vivía en la dirección ficticia 221B Baker Street) y se organiza en varios ejes. En el espacio dedicado a Holmes se exponen libros originales, adaptaciones y anotados, pero también las versiones y parodias del paradigmático detective y sus antecedentes literarios, como Edgar Allan Poe, Emile Gaboriau, Henry Cauvain (su primera novela, Maximilien Heller, publicada en 1871, protagonizada por el detective del mismo nombre, influyó en gran medida en Conan Doyle para crear a Holmes) y Raúl Waleis (seudónimo del escritor y jurista argentino Luis V. Varela, uno de los miembros destacados de la generación del 80 e iniciador de la novela policial en español). En la otra sala, dedicada al profesor Challenger, se exhiben libros, escenografía, ilustraciones, mapas, adaptaciones y fotos de películas. En otro sector se muestra un retrato de la relación de Conan Doyle con el espiritismo con escritos e imágenes acerca del tema y su amistad trunca con el ilusionista Harry Houdini.

De familia irlandesa católica y médico, Doyle adhirió al espiritismo cuando todavía no era un escritor famoso, luego de leer las obras de John Worth Edmonds, presidente del Senado y luego juez de la Corte Suprema de Nueva York, y del célebre naturalista inglés Alfred Russel Wallace, ambos espiritistas. Cuando se publicó Estudio en escarlata (1888), la primera novela de Sherlock Holmes, el arquetipo del detective racional e infalible, su autor practicaba sesiones mediúmnicas e investigaba fenómenos extraños y paranormales como integrante de la Sociedad para la Investigación Psíquica (SPR), fundada en Londres en 1882, la primera organización parapsicológica del mundo.

Se exhiben también obras que otros escritores le dedicaron a Doyle, como J.M. Barrie (el creador de Peter Pan) o H.G. Wells, libros que usaba como inspiración y en los cuales realizaba anotaciones, y ejemplares de sus escritos corregidos de puño y letra, y se proyectan películas, series y animaciones en televisión de diferentes épocas y países. En la Plaza del Lector Rayuela se exhiben afiches de películas y series televisivas de Sherlock Holmes.

La muestra Los libros de sir Arthur Conan Doyle es de entrada libre y gratuita.

Fuente: perfil.com, 20/04/19.

El milagro de Twitter

abril 18, 2019

Twitter evita el cierre de la pizzería de la solidaridad

Un mensaje publicado por la hija de la dueña conmueve a los usuarios, que se han volcado con un negocio que deja alimentos en la puerta del local para personas necesitadas

Por Fran Serrato.

“Los milagros existen”, asegura María del Pino Betancourt. La mujer, de 54 años, abandonó su Fuerteventura natal y abrió en octubre una pizzería en La Laguna (Tenerife) para estar cerca de su hija Nisa, que da nombre al local. El plan no funcionó. Apenas entraban clientes, así que pensó que lo mejor era echar el cierre. Conmovida, su hija lanzó un mensaje desesperado a través de las redes sociales: “Mi madre abrió una pizzería hace unos meses en La Trinidad y verla así de vacía la entristece un montón. Ojalá con la magia de Twitter llegue a alguien que le guste probarlas”. El tuit se convirtió en viral en unas horas y el negocio empezó a llenarse. Han tenido que contratar a dos trabajadores para atender la demanda.

Quien obró el milagro es Nisa Fumero, una estudiante de diseño gráfico de 22 años. Había visto casos similares en Twitter y, aunque le daba reparo hablar de lo mal que iba el negocio, las lágrimas de su madre terminaron por convencerla. Hizo unas fotos del local, inmortalizó algunas de sus pizzas y compartió el mensaje con sus 200 seguidores (hoy son más de mil). Otro usuario irrumpió en las redes sociales para apuntalar su causa. El joven subió una foto de la pizzería que había tomado semanas atrás con la intención de destacar la generosidad con la que actuaban Nisa y su madre. La imagen mostraba dos cajas de cartón con trozos de pizza que las dueñas colocaban en la entrada del local para gente necesitada. “Las personas que tienen gestos como estos les tiene que ir bien en la vida”, sentenciaba el tuitero.

Millones de personas vieron los mensajes y miles de ellos lo compartieron en apenas unos días. “No esperaba la respuesta de la gente. Mi madre está muy emocionada por todo lo que le ha sucedido”, reconoce Nisa. “El tuit ha cambiado nuestra situación. Las ventas se han triplicado, pero lo más importante es que hemos recibido mucho cariño. También nos han regalado ingredientes para elaborar pizzas y hasta me hacen descuentos en los pedidos”, explica María, que hace años ya regentó otra pizzería en Gran Canaria. “Esta es una zona con mucha competencia. El mensaje nos ha dado la visibilidad que antes no teníamos. Ahora tenemos siempre clientes, vienen de todos sitios”, insiste la joven.

Mi madre abrió una pizzería hace unos pocos meses en La Trinidad y verla así de vacía la entristece un montón Ojalá con la magia de twitter llegue a alguien que le guste probarlas

No son clientes al uso. La mayoría de ellos quieren dejar su impronta en el local, por lo que María ha tenido que adecuar un espacio para que escriban sus mensajes. Los colocan en un tablón colgado en la pared, con pequeñas y coloridas hojas adhesivas. “Son las mejores pizzas del mundo”, anota una niña junto a los dibujos de una flor y un corazón. “Gracias Twitter por descubrirnos un lugar tan maravilloso”, reza el mensaje de una familia. “Hay palabras muy bonitas. El otro día también nos visitó una señora holandesa que está aquí de vacaciones porque lo había visto en las redes sociales”, se emociona María.

La mujer quiere devolver tanta generosidad y planea hacer un proyecto solidario del que, de momento, no da detalles. Menos hermética se muestra cuando le preguntan por sus pizzas. A diferencia de lo que muchos puedan pensar, el secreto no está en la masa, como rezaba aquel eslogan de una reconocida marca. “Lo más importante es ponerle cariño. La base no tiene ningún secreto: se hace con harina, aceite de oliva y agua. Luego se le añaden los ingredientes. Todos los días nos inventamos alguna”, indica. Las porciones se venden a dos euros y las pizzas completas varían entre los 5,5 de la tradicional margarita y los 9,50 de la volcán con curry. La favorita de Nisa es la Teide, que lleva queso de cabra, espinacas, miel y nueces. Como no, inventada por su madre, la mujer discreta a la que Twitter ha hecho famosa por sus pizzas. Y por su generosidad.

Fuente: elpais.com/politica, 18/04/19.

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

.

.

¿Es aceptable esterilizar a una población?

abril 16, 2019

Las campañas de esterilización, una herramienta de poder

Por Luis Martínez. 16 abril, 2019

La esterilización es un procedimiento que levanta mucha controversia, ya que se trata de un arma de doble filo: es un anticonceptivo barato y eficaz, pero también una herramienta que, usada de manera masiva, permite controlar literalmente el futuro de una población. Ya sea siguiendo criterios étnicos o económicos, la esterilización ha demostrado ser muy útil para ciertos intereses públicos y privados que han organizado múltiples campañas de esterilización a lo largo de los siglos XX y XXI dirigidas, principalmente, contra población pobre.

La esterilización es un proceso por el cual una persona pierde la capacidad física de procrear hijos de manera permanente, aunque no necesariamente irreversible. Suele suele realizar a través de una intervención quirúrgica relativamente sencilla: ligadura de trompas en el caso de las mujeres, vasectomía en el de los hombres. Cuando se hace adecuadamente, se trata de una operación barata, segura y 100% eficaz, razón por la cual se trata del método anticonceptivo más popular entre las mujeres de todo el mundo.

Si es producto de una decisión libre y voluntaria, la esterilización trae consigo muchas ventajas. De hecho, entre las reivindicaciones del movimiento feminista se incluye garantizar el acceso libre y gratuito a esta práctica, ya que refuerza la autonomía de las mujeres al poder decidir si quieren tener hijos. Desgraciadamente, las cuestiones relativas al control de la natalidad no son un asunto exclusivamente demográfico o sanitario; también tienen un cariz geopolítico importante, ya que controlar la reproducción de una comunidad otorga un poder enorme para decidir su destino. La esterilización como herramienta de poder llevó al desarrollo de teorías y movimientos que tuvieron una gran influencia sobre varios gobiernos del siglo XX —incluidos algunos democráticos—, lo que impulsó campañas masivas de esterilización forzada contra su población.

El eugenismo y las esterilizaciones forzadas en Estados Unidos

El más importante de todos estos movimientos fue el eugenismo. Surgido al calor de la teoría de la evolución de las especies de Charles Darwin, fue precisamente un primo carnal de este, Francis Galton, el que teorizó las bases del movimiento sobre las ideas del darwinismo social. El eugenismo pretendía la mejora biológica de la especie humana de la misma manera que se da en la ganadería, mediante la selección de los “más aptos”. Esta selección se haría por dos vías: una positiva, promoviendo la reproducción de los “más aptos”, y otra negativa, que negaría la reproducción del resto.

El eugenismo se desarrolló de manera vertiginosa en la primera mitad del siglo XX, hasta el punto de ejercer una influencia significativa sobre algunos de los principales Gobiernos del momento. Las élites de países como EE. UU. o Alemania apoyaron fervientemente el nuevo movimiento mediante la financiación y la difusión de la propaganda del movimiento, que llegó a convertirse en un auténtico lobby con presencia dentro de los altos cargos políticos. Algunos de los principales eugenistas eran personalidades tan notorias como Graham Bell —impulsor del teléfono—, Theodore Roosevelt —26.º presidente de EE. UU.—, John Harvey Kellogg —creador de los famosos cereales— o Winston Churchill —primer ministro británico—, quienes apoyaron abiertamente la segregación racial y la esterilización de los “disminuidos psíquicos”. El problema es que esta definición se aplicaba a mucha otra gente sin problemas mentales o físicos, como afroestadounidenses, disidentes políticos o pobres en general.

Las primeras campañas eugenistas se llevaron a cabo durante la primera década del siglo XX en EE. UU. A través de la Oficina de Registro Eugenista, financiada por fortunas como Rockefeller, se realizó un estudio pormenorizado de la población estadounidense y su genética en busca de los genes perfectos. Los eugenistas pensaban que los aspectos físicos, mentales y morales eran hereditarios —factores como la pobreza o la criminalidad se consideraban genéticamente heredados de generación en generación— y, por lo tanto, aquellos que no se adecuasen a los principios eugenistas podían ser susceptibles de esterilización. Sus investigaciones fueron esenciales para la redacción de las leyes de esterilización que se implantaron en más de 30 estados. Estos estudios establecían un sistema de calificación que dividía a los individuos según su pedigrí genético para determinar cuáles debían esterilizarse y a cuáles se les otorgaba un certificado que garantizaba su pureza. Generalmente, los provenientes de ambientes pobres eran calificados como “no aptos” y en muchos casos no podían formar una familia tradicional, ya que en estados como Virginia el certificado eugenista era condición indispensable para contraer matrimonio.

En la mayoría de los casos, las esterilizaciones se llevaban a cabo sin informar a las víctimas o bajo coerción. Aunque supuestamente estaban dirigidas a personas con problemas mentales o de convivencia, en realidad apuntaban directamente contra los pobres y las minorías étnicas, como la población latina, afroestadounidense o nativa. Mientras el presidente Roosevelt acusaba de “llevar la raza al suicidio” a las mujeres blancas que decidían esterilizarse voluntariamente, en estados como Carolina del Norte —uno de los que más impulsó las campañas eugenistas— el número de mujeres negras esterilizadas en campañas estatales suponía el 65% aun cuando la población negra no superaba el 25% en todo el estado. Algo similar sucedía en otros estados, como California o Puerto Rico, en lo que ha sido una de las grandes atrocidades sin reparar de la Historia. Pero no es solo cosa del pasado: tan recientemente como en 2017 se descubrió que instituciones estatales estadounidenses ofrecían rebajas de penas de prisión a cambio de esterilizarse, lo que viene a rescatar aquel mito eugenista de la genética criminal.

Las grandes campañas de esterilización forzosa en el mundo

“Hay un Estado hoy en día en el que podemos apreciar levemente el comienzo de una mejor concepción. Por supuesto, no es la República de Alemania, sino los Estados Unidos”

Mi lucha (1925), Adolf Hitler

El caso de Estados Unidos influiría sobremanera en el desarrollo de las ideas de otro de los grandes eugenistas del siglo XX: Adolf Hitler. Hitler adoptó la teoría eugenista de la pureza de la raza y la llevó hasta otro nivel, optando por la esterilización masiva primero y por el exterminio después. La Ley de Esterilización de 1933 establecía la esterilización obligatoria de aquellas personas con “enfermedades hereditarias leves” o “de mente débil”, categorías tan amplias y difusas que incluyeron también a opositores al régimen nazi o miembros de las etnias gitana y judía.

Con el objetivo de eliminar cualquier gen impuro de la “raza aria”, entre 1933 y 1945 se esterilizó a alrededor de 400.000 personas, muchas de las cuales acabaron pasando por la cámara de gas. Era un volumen muy superior al de Estados Unidos, razón por la cual algunos eugenistas estadounidenses miraban con envidia a Alemania y declaraban que “los estaban ganando en su propio juego”. La campaña de Hitler continúa siendo la mayor de la Historia, pero ha habido varias que se le han acercado, algunas incluso durante el siglo XXI.

El Plan Nacional de Salud Reproductiva y Planificación Familiar (PNSRPF) de Perú fue una iniciativa del presidente Alberto Fujimori en la década de los 90. El discurso neoliberal de Fujimori había prometido desarrollo y prosperidad, pero, viendo que las mejoras no llegaban, el equipo de Gobierno decidió fabricar sus propios datos favorables. Con el objetivo de reducir la población peruana pobre e incrementar así el PIB per cápita, el régimen de Fujimori ordenó la esterilización de aproximadamente 300.000 personas —el 90% mujeres—, especialmente durante el período de 1996 a 2001. Estas esterilizaciones se realizaron de manera velada, sin informar a las víctimas y sin consentimiento previo en aproximadamente el 90% de los casos, y afectaron especialmente a mujeres indígenas de las zonas rurales más devastadas por la pobreza y por el conflicto entre las autoridades y el grupo terrorista Sendero Luminoso.

Para ampliar: “El caso peruano de esterilización forzada. Notas para una cartografía de la resistencia”, Alejandra Ballón Gutiérrez, 2014

El PNSRPF contó con el apoyo de varias organizaciones internacionales, entre las que destacó la Agencia Estadounidense para la Ayuda al Desarrollo Internacional (USAID), que proporcionó gran parte del material utilizado para las esterilizaciones. Las consecuencias de estas políticas fueron terribles no solo en el aspecto demográfico o familiar; miles de mujeres sufrieron daños físicos y psicológicos irreversibles. Actualmente, continúa sin haber represalias jurídicas contra los responsables, ni siquiera contra un Fujimori que de todas formas acabó ingresando en prisión por otros crímenes contra la humanidad.

En Japón, país de origen de la familia Fujimori, también encontramos un historial preocupante de eugenesias. Entre 1948 y 1996 estuvo vigente la Ley de Protección de la Eugenesia, que en nombre de “un Japón mejor” autorizaba la esterilización de personas con discapacidad o enfermedades hereditarias por ser “inferiores”. Pero la ley ni siquiera se aplicó exclusivamente a estas personas: muchas vieron cómo se les diagnosticaba una enfermedad inexistente y acabaron esterilizadas. En total, se calcula que fueron esterilizadas 25.000 personas —dos tercios de ellas sin consentimiento—, a las que no se les ha ofrecido compensación o disculpa alguna.

Otro caso impactante es el de Suecia, país que hoy se vende como una referencia en la defensa de los derechos de la mujer. Durante más de 60 años (1935-1996), las autoridades suecas llevaron a cabo un programa de esterilización basado en teorías eugenistas por razones de “higiene social y racial”. Con el objetivo de preservar la “pureza de la raza nórdica”, entre 1935 y 1975 se practicaron cerca de 63.000 esterilizaciones, un tercio de ellas en condiciones forzosas o coercitivas, a las que se suman unas 166.000 con consentimiento hasta 1996. Para hacernos una idea del carácter de estas esterilizaciones, basta ver las reivindicaciones del instituto que dirigía el programa: allá por los años 30 y 40, el Instituto de Biología Racial de Upsala abogaba por la esterilización de gitanos, lapones y personas de “raza mixta”, que fueron los objetivos principales de la iniciativa. La práctica totalidad de las víctimas fueron mujeres, en su mayoría madres solteras o marginalizadas.

Estos son algunos de los principales casos de esterilización forzosa, pero no son los únicos. México, China, Uzbekistán, Suiza o la Indiademuestran que la eugenesia es un recurso que los Gobiernos no dudan en utilizar si lo creen necesario. A pesar de que el Convenio de Estambul prohíbe hoy la esterilización forzosa en Europa, son numerosos los casos que siguen saliendo a la luz en países como Francia, Reino Unido, España o Croacia. Existen incluso gobernantes elegidos democráticamente que no han dudado en alabar sus bondades, como el nuevo presidente brasileño, Jair Bolsonaro, ferviente defensor de la esterilización de pobres y criminales.

Las esterilizaciones libres y el control poblacional

Hoy lo más normal es que las esterilizaciones se realicen con el consentimiento del afectado, aunque ello no signifique necesariamente que esa persona conozca plenamente los efectos de la operación ni que esté libre de coerción. Varios Gobiernos han considerado que la mejor manera de librarse de la pobreza es haciendo que no nazcan más pobres, sobre todo aquellos países que cuentan con mucha población y pocos trabajos dignos que ofrecer. En 2016 diversos países del África occidental se comprometieron a dedicar el 5% de su presupuesto nacional al control de la natalidad y así reducir a la mitad su tasa de natalidad actual para 2030.

En un mundo cada vez más mecanizado, donde se emplea cada vez menos mano de obra, mucha gente se ha convertido en prescindible laboralmente. Más personas y menos trabajo es un cóctel explosivo que puede saltar por los aires en cualquier momento; de ahí que algunos Gobiernos y organizaciones hayan decidido intervenir para prevenir ese estallido. India es el caso más representativo de esta política: desde los 70 ha llevado a cabo numerosas campañas que han recorrido las partes más pobres de la India ofreciendo esterilizaciones a cambio de regalos como teléfonos móviles o dinero en efectivo.

Iniciada por Sanjay Gandhi, hijo de la expresidenta Indira Gandhi, estas campañas han esterilizado a millones de personas en poco más de 40 años. Para alcanzar tal volumen de operaciones, el Gobierno destinaba en 2014 el 85% del presupuesto de Planificación Familiar a estas campañas, para las que contrató a miles de cirujanos que en ocasiones llegaron a realizar 13.000 intervenciones al año. La mayoría de estas operaciones se hacían en muy poco tiempo y sin garantías sanitarias suficientes, motivo por el que solo entre 2010 y 2013 murieron 363 mujeres.

Sin embargo, las mujeres continuaron acudiendo motivadas por el pago de hasta 1.500 rupias —unos 20 euros— por operación, lo que supone casi un salario mensual en algunas regiones del país, hasta que en 2016 el Tribunal Supremo dio tres años al Gobierno para cerrar los campamentos de esterilización por considerarlos un peligro para la salud de la población. A pesar de ello, las campañas continuarán con otra forma, ya que han resultado ser un éxito para los intereses del Gobierno. Actualmente, el 39% de las mujeres casadas —la gran mayoría provenientes de las clases con menos recursos de la India— están esterilizadas y son el principal foco de atención de un programa que en 2017 realizó el 93% de sus esterilizaciones en mujeres.

Para ampliar: “Esterilizados a cambio de un teléfono móvil: así extermina la India a sus pobres”, Miguel Á. Gayo Macías en El Español, 2017

La USAID y el interés detrás de las esterilizaciones

Muchas de estas campañas las llevaron a cabo empresas privadas y fueron financiadas por fundaciones extranjeras, algo bastante común en el caso de las esterilizaciones, forzadas o no. La misma USAID que financió el plan de Fujimori invirtió millones de dólares estadounidenses en la instalación de 60.000 campamentos en la India, pero su actividad no se limita a estos dos países. La fundación ha financiado con dinero público proyectos de esterilización y control poblacional en muchos de los países más pobres del mundocomo parte de una política del Gobierno estadounidense para reducir la natalidad en las comunidades pobres. Las razones detrás de estas políticas son variadas, pero algunas de las más importantes son disminuir la inmigración extranjera —el mismo motivo que esgrimen países como Dinamarca para financiar campañas de control poblacional— y asegurar un mayor acceso a los recursos internacionales impidiendo que la superpoblación se traduzca en una lucha encarnizada por los recursos que perturbe las operaciones estadounidenses y la estabilidad de sus Gobiernos aliados. Actualmente, la USAID proporciona el 28% del presupuesto para anticonceptivos de los países pobres.

Además, existen otras fundaciones privadas que también aportan financiación millonaria a las campañas de esterilización. El Consejo de Población, fundado por J. D. Rockefeller, fue instrumental en la implantación de leyes eugenésicas en el Japón de la posguerra y en la aplicación de muchos programas de esterilización que redujeron la fertilidad de manera drástica en países como Taiwán y Corea del Sur, mientras que la Fundación Mumford ha realizado miles de esterilizaciones a mujeres pobres de todo el mundo con métodos altamente peligrosos y en algunos casos sin su consentimiento expreso. La Fundación Bill y Melinda Gates —codirigida por el fundador de Microsoft y su esposa y la mayor organización privada sin ánimo de lucro del mundo— también ha financiado actividades como los campamentos de esterilización de India y ha revelado su interés en controlar la natalidad de los países pobres, aunque en su caso generalmente opta por otros métodos anticonceptivos, como esterilizaciones temporales o abortos.

Repasando los casos, vemos que la mayoría de las personas esterilizadas encajan en un mismo patrón: suelen ser mujeres y pobres. Muchas de las víctimas provienen de ambientes muy pobres en los que no hay apenas alternativas para una vida mejor ni señales de que pueda haberlas en el futuro cercano, dado que son completamente prescindibles para el mercado laboral. Es difícil considerar estas esterilizaciones como plenamente consentidas cuando el dinero o los bienes recibidos a cambio de operarse supone algo más que un leve incentivo para estas personas: puede ser la diferencia entre comer o no ese día. A tenor del entusiasmo mostrado por algunos Gobiernos e instituciones del mundo hacia estos métodos, parece que la solución elegida ante la pobreza y la falta de oportunidades pasa muchas veces por erradicar a la generación siguiente antes que plantearse cambios estructurales en la gestión que puedan ofrecer un futuro mejor a esa población.

Fuente: elordenmundial.com, 2019.

Más información:

Soylent green

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

…

.

.

Soylent green

abril 16, 2019

MAKE ROOM! MAKE ROOM!

Si te interesa ilustrar la paranoia social respecto al “crecimiento excesivo” de la población mundial, aquí tienes un ejemplo literario y cinematográfico difícil de superar. La descripción de un futuro no muy lejano en el que el “exceso” de población es tan insoportable que los “excedentes” son cosechados literalmente entre las multitudes urbanas para fabricar galletas con que alimentar a los demás.

La literatura y el cine reflejan las ideas, preocupaciones e incluso obsesiones de cada sociedad y momento histórico, y la ciencia ficción ha sido desde sus orígenes un género especialmente adecuado para los temas demográficos (esta utilidad está magistralmente descrita en el Descenso literario a los infiernos demográficos de Andreu Domingo). En EEUU, durante los años sesenta y hasta los ochenta del siglo XX, la obsesión por el boom poblacional llegó a ser equiparable a la de la amenaza nuclear. El motivo era el mismo: la proliferación humana en el Tercer Mundo, especialmente en Asia, asociada a la pobreza, podía ser terreno abonado para la extensión del comunismo.

Por lo tanto el Gobierno Federal y los principales poderes económicos y políticos apoyaron y financiaron cualquier idea, institución o persona útil para la causa de la restricción del crecimiento demográfico. Incluso el feminismo anticoncepcionista, perseguido y demonizado hasta los años cuarenta, recibió súbitamente un apoyo oficial insospechado. Algo parecido le ocurrió al conservacionismo ecologista, y también a la propia disciplina demográfica, que experimentó un auge mundial sin precedentes, de la mano de la financiación privada de grandes corporaciones como la Ford o la Rockefeller, pero también del propio Gobierno Federal. Todo ello duró hasta el segundo mandato de Reagan y la caída de la URSS (en la segunda mitad de los años 80), y desde entonces la posición oficial de EEUU es la radicalmente opuesta, muy influida por el giro neoliberal y el conservadurismo cristiano antiabortista (el giro se escenificó de forma diáfana en la Conferencia Mundial de Población en México, 1984).

La novela de Harrison se publicó en 1966, en plena guerra fría y el futuro que describe se ambienta en el Nueva York de 1999. La trama gira en torno a una historia policíaca y la protagoniza un detective que comparte piso con un anciano, contrapunto perfecto por sus constantes rememoraciones del pasado feliz. Como casi todo el mundo, padece restricciones de agua, de combustible, de suministro eléctrico, no consigue munición para su arma, se enfrenta a una ciudad sobrepasada por las masivas e incontrolables disturbios callejeros. Debe resolver el asesinato de un rico, de barrio alto, mientras asaltaban su casa, con lo que la novela también consigue el contraste entre la vida de los pocos privilegiados y la masa hacinada.

Sospechosamente, Harris declaró en una entrevista que la idea para la novela surgió tras la segunda guerra mundial, cuando un ciudadano indio le aseguró que, a partir de ese momento, la mayor amenaza iba a ser la sobrepoblación mundial, y que si quería hacerse rico en poco tiempo debía exportar anticonceptivos a la India. Qué casualidad; la sobrepoblación india era tema prioritario en la agenda internacional norteamericana cuando se publica la novela, y la piedra de toque donde se testó una ofensiva generalizada en el Tercer Mundo.

En 1973 Richard Fleisher llevó la novela al cine, con nada menos que Charlton Heston como protagonista. La adaptación, muy libre, introduce el racionamiento de comida, con especial protagonismo de las “soylent green”, raciones en las que el principal componente son las algas recolectadas de los fondos marinos, y que dan título al film (en español se estrenó como “Cuando el destino nos alcance”. Finalmente el protagonista descubre que su auténtica materia prima hace tiempo que dejó de ser esa, porque los mares han muerto y se han secado. Las galletas en realidad están hechas con los cuerpos de los “excedentes” humanos capturados en los disturbios callejeros o recuperados de los “centros de eutanasia asistida”.

Estas galletas forman hoy parte del imaginario estadounidense, y su cine y literatura están llenos de alusiones, algunas tan divertidas como la de los Simpson.

En otro lugar he comentado también el ensayo más famoso escrito en esta misma dirección, el de P. Ehrlich The population bomb. No es casual que ambos libros estén separados únicamente por dos años. Comparten el sensacionalismo y la oportunidad histórica, pero Harryson simplemente está escribiendo ficción y no lo disimula; Ehrlich pretende ser un científco.

La situación geoestratégica mundial ha cambiado enormemente desde finales de los 80, y la megalómana pretensión de controlar políticamente el ritmo de crecimiento demográfico mundial hace ya tiempo que fue abandonada. Dicho crecimiento, además, se está ralentizando y muy probablemente se detendrá por completo dentro de escasas décadas. Otro día escribiré sobre un posible futuro, cada vez más probable, en el que la población mundial no sólo no crecerá, sino que se reducirá.

Links relacionados:

Describo el proceso por el que se llegó a plantear seriamente como una posibilidad política el control demográfico del tercer mundo, y de la humanidad en su conjunto, en el siguiente paper: Pérez Díaz, Julio (1994), La política mundial de la población en el siglo XX, Papers de Demografia, num. 90.

novela completa en español, online en libre acceso

Make Room! Make Room! excelente entrada en Wikipedia

Harry Harrison: Make Room! Make Room! comentario en el blog Asylum

¡Hagan sitio!, ¡hagan sitio! (2)

Soylent Green – Wikipedia, the free encyclopedia

Original Trailer de Soylent Green

Fuente: apuntesdedemografia.com

Más información:

En el futuro habrá menos diversidad de alimentos

Soylent: el alimento del futuro ya está aquí

Vincúlese a nuestras Redes Sociales:

Google+ LinkedIn YouTube Facebook Twitter

…

.

.

Cohousing para gente grande

abril 4, 2019

Qué es el cohousing: viviendas colaborativas para envejecer entre amigos

Te contamos qué es el Cohousing, una nueva tendencia urbana de viviendas colaborativas para vivir la vejez de otra manera. Por qué tienen tanto éxito.p

Vivimos cada vez más años y la soledad se ha vuelto uno de los grandes problemas de la vejez. El aislamiento social y la falta de redes de afecto y contención es una de las preocupaciones más importantes de los gobiernos y de los expertos en lo que tiene que ver con la nueva longevidad.

En ese marco, un novedoso sistema de viviendas colaborativas para envejecer entre amigos gana terreno y se expande en todo el mundo.

Que es el cohousing

Conocé qué es el cohousing y por qué cada vez más adultos mayores lo toman como opción.

Las casas o comunidades colaborativas son una especie de barrio formado por viviendas individuales, en las que las personas comparten servicios comunes, comedores y actividades sociales y recreativas a fin de sentirse menos solos y bajar el nivel de gastos. Son una gran opción para disfrutar de la vida con amigos o con personas de edades similares sin sufrir aislamiento o soledad, y evitando las clásicas residencias de personas mayores.

Podés leer: Dos jubilados vendieron su casa, su auto y su barco y se fueron a recorrer el mundo

Es que, según las estadísticas, la mayoría de las personas mayores viven solas o con sus parejas en su propia casa (83,6%) y más de la mitad considera poco o nada probable vivir en un futuro en una residencia para adultos mayores.

Por eso está en auge una nueva modalidad de viviendas para personas de la tercera edad que están solas. El sistema se viene imponiendo en muchos lugares del mundo. Estamos hablando de las Viviendas Colaborativas o, más conocidas por su denominación en inglés, “CoHousing”. Conocé de qué se trata.

Qué es el cohousing

Se trata de una urbanización o una comunidad formada con viviendas independientes y adaptadas a las necesidades de sus residentes en las que conviven personas mayores (a veces también de otras edades) consiguen un espacio de vida con zonas y servicios comunes para limpieza, actividades de ocio, comedores, sociales, etc. autogestionado todo ello por los propios usuarios que buscan de esa forma convivir con sus amigos o personas conocidas.

El origen de este tipo de organización de vida hay que buscarlo en los años 70, cuando en lugares como algunos países nórdicos, partiendo de las necesidades que tenían algunas familias jóvenes éstas decidieron agruparse en pequeñas comunidades para compartir algunas demandas cotidianas.

A diferencia de la muy extendida por aquellos años forma de vida “comunal”, estos grupos planteaban el “CoHousing”, ya que mantenían en todo momento una economía propia y una vivienda de uso privativo. Lo que les permitía esta nueva organización de vida era compartir labores domésticas, crianza de niñas y niños, etc.

En los 80, cuando algunos de aquéllos pioneros comenzaron a envejecer descubrieron que sus necesidades eran diferentes que las de las personas más jóvenes y empezaron a crear comunidades “senior”.

En estos grupos colaborativos de vida, cada uno, o en pareja, poseen un apartamento privado para preservar su intimidad y comparten grandes áreas comunes y actividades en talleres, excursiones, fiestas, conciertos, obras de teatro, etc., sin olvidar la asistencia médica cuando lo precisan.

El cohousing se asemeja a un pequeño barrio o a una comunidad de vecinas y vecinos bien avenidos, porque lo crearon con esa intención de vida colaborativa y mutualismo comunitario.

Allí no hay jerarquías, y los roles se reparten de forma natural. La economía es privada, y las viviendas cuentan con todos los elementos que aseguran la independencia de los residentes.A pesar de ello, o justamente por este motivo, existen zonas comunes significativas, que se comprenden como extensión de las viviendas cuya administración sigue a cargo del grupo que habita la comunidad.

En España, esta iniciativa está apuntalada de muchas maneras por la La Unión Democrática de Pensionistas y Jubilados de España (UDP), una organización sin ánimo de lucro creada, dirigida y administrada por y para las personas mayores. En su informe anual, la UPD centa que el “cohousing” es conocido por dos de cada tres Personas Mayores (64,6%) y contemplado como alternativa posible por cuatro de cada diez (41,4%), especialmente si es en su localidad.

Adultos mayores y cohousing

El Cohousing se ha convertido en una tendencia creciente entre los adultos mayores de varios países del Primer Mundo, en tanto revitaliza y fomenta la actividad y la sociabilidad en personas que empiezan a retraerse y aislarse.

Además, el Cohousing fomenta la colaboración, la participación, el liderazgo y las ganas de crear, fomenta también la integración social, la colaboración entre vecinos, la sostenibilidad, los pasatiempos, entre tantos otros beneficios relacionados con el compañerismo y los lazos sociales.

A diferencia de los tradicionales asilos de ancianos, geriátricos o residencias de adultos mayores, las viviendas colaborativas son lugares donde el estilo de vida y la filosofía son totalmente diferentes.

Los asilos, por lo general, son impersonales, y el grado de dependencia es alto. Además, todo está pautado y son lugares muy costosos sin son razonablemente dignos y limpios.

Iniciativas de cohousing en Argentina

En España, Gran Bretaña, Estados Unidos y otros países, el cohousing avanza a paso firme. En Argentina, este tipo de urbanizaciones son más recientes pero existen varios proyectos basados en este concepto que son muy interesantes.

Hay desarrollos y grupos en distintas provincias, y tanto en Google como en Facebook uno puede encontrar alternativas y propuestas, más y menos avanzadas.

“El co-housing, más que arquitectura, es una forma de intercambio social, de añoranza de barrio en el que se cancela el anonimato: se trata de tener un vínculo con gente afín en el que uno logra compartir y combatir el aislamiento”, comenta el arquitecto del proyecto El Gigante, en La Plata. Se llama Guillermo Durán y sostiene que cualquier grupo humano puede construir su propio barrio a medida. En este caso, las resoluciones colectivas no sólo designaron espacios comunes, como dos centros comunitarios, una cooperativa de trabajo, huerta con frutales y una plaza, sino que también aunaron los criterios en la construcción de las casas privadas, todas con materiales ecológicos.

La tendencia avanza, como ocurre en otros lugares del mundo. De hecho, las “viviendas tuteladas” o “edificios protegidos”, que ya existen en el país, son complejos habitacionales especialmente pensados para personas mayores autoválidas. Este tipo de viviendas se inscriben dentro del movimiento “cohousing” y son una excelente alternativa frente a los geriátricos y residencias, donde la calidad de vida de la persona se empobrece en términos de vida activa y vínculos sociales.

Fuente: buenavibra.es

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales:

Google+ LinkedIn YouTube Facebook Twitter

______________________________________________________________________________

.

.