Normas básicas de Ciberseguridad en Redes Sociales

diciembre 26, 2024

Por Gustavo Ibáñez Padilla.

Las Redes Sociales se han convertido en una herramienta indispensable para cientos de millones de personas alrededor del mundo. Desde compartir momentos personales hasta mantenerse informado o interactuar con amigos, estas plataformas facilitan conexiones de todo tipo. Sin embargo, este uso masivo también plantea retos significativos para la seguridad digital y la privacidad.

.

La vulnerabilidad de la información personal

Uno de los mayores riesgos asociados al uso de redes sociales es la exposición de información personal identificable. Datos como tu número de teléfono, dirección o información financiera pueden ser utilizados por ciberdelincuentes para cometer fraudes y robos de identidad. Edward Snowden, el exanalista de la NSA que filtró información clave de Estados Unidos, ha subrayado repetidamente que una vez que se publica información en internet, esta puede ser explotada de formas que el usuario promedio no puede prever. Por ello, es fundamental reflexionar sobre el tipo de información que decidimos compartir.

Riesgos asociados a la geolocalización y las rutinas

Publicar en redes sociales mientras viajas o compartes tu ubicación en tiempo real también puede ser peligroso. Al revelar tus rutinas o confirmar que estás fuera de casa, podrías estar invitando a posibles ladrones a aprovechar tu ausencia. Este tipo de vulnerabilidad fue ilustrado por el caso de la influencer Kim Kardashian, quien sufrió un robo millonario en 2016 tras compartir detalles de sus joyas y ubicación en tiempo real. Para protegerte, evita publicar fotos o información hasta después de regresar de un viaje.

.

La trampa de la exposición financiera

Otro error común es compartir detalles relacionados con la situación financiera. Fotos de recibos de sueldo, inversiones o compras lujosas pueden atraer a estafadores y generar problemas de seguridad. Incluso comentarios aparentemente inocuos sobre tu salario pueden ser utilizados por terceros con intenciones maliciosas. Alardear en las redes sociales puede resultar muy peligroso.

.

La importancia de la privacidad de menores

Muchos padres comparten fotos de sus hijos en redes sociales sin considerar las implicaciones a largo plazo. En la era de la inteligencia artificial, las imágenes pueden ser manipuladas o utilizadas en contextos inapropiados. Tim Cook, CEO de Apple, ha advertido sobre los riesgos de perder el control sobre nuestra información digital. Proteger la privacidad de los menores debe ser una prioridad.

Consecuencias profesionales de las Publicaciones

Las redes sociales también pueden impactar en tu vida laboral. Publicar comentarios negativos sobre tu trabajo o colegas podría afectar tu reputación profesional e incluso llevar a sanciones disciplinarias. Muchas empresas han adoptado políticas estrictas respecto al comportamiento en línea, y un desliz podría perjudicar oportunidades futuras. Hay numerosos casos públicos de personas despedidas de sus trabajos por comentarios inapropiados.

Consejos prácticos para protegerte

La protección en redes sociales requiere una combinación de medidas preventivas y sentido común. A continuación, enumeramos algunas recomendaciones clave:

─Configura la privacidad de tus cuentas: Restringe quién puede ver tus publicaciones y tu lista de amigos. Utiliza las opciones de privacidad que ofrecen plataformas como Facebook, Instagram y Twitter para controlar la exposición de tus datos.

─Utiliza contraseñas seguras y únicas: Una contraseña robusta combinada con la autenticación en dos pasos (2FA) puede prevenir accesos no autorizados.

─Reflexiona antes de publicar: Antes de compartir algo, pregúntate si te sentirías cómodo compartiendo esa información con un desconocido. Esto es especialmente relevante para detalles personales o financieros.

─Revisa periódicamente tus contactos: Purga tu lista de amigos para asegurarte de que solo personas conocidas tengan acceso a tus publicaciones.

─Activa controles parentales y opciones privadas: Si vas a publicar fotos de menores, asegúrate de que solo sean visibles para un círculo cerrado de contactos.

─Evita etiquetar lugares en tiempo real: Compartir tu ubicación exacta puede ser peligroso. Espera hasta después de haber abandonado el lugar para etiquetarlo.

A modo de colofón

Las Redes sociales ofrecen innumerables beneficios, pero también conllevan riesgos que no deben ser subestimados. Al adoptar un enfoque consciente y cauto, puedes disfrutar de estas plataformas sin comprometer tu seguridad ni tu privacidad. Como dijo el renombrado experto en ciberseguridad Bruce Schneier, “La seguridad no se trata de eliminar riesgos, sino de gestionarlos de manera eficaz”. En el contexto de las redes sociales, esto significa ser diligente, informarte sobre las amenazas y tomar medidas proactivas para protegerte a ti mismo y a tus seres queridos.

.

Fuente: Ediciones EP, 26/12/24.

Información sobre Gustavo Ibáñez Padilla

Más información:

La Seguridad Personal y Familiar en el Siglo XXI

.

.

La Seguridad Personal y Familiar en el Siglo XXI

octubre 10, 2024

Por Gustavo Ibáñez Padilla.

En un mundo volátil, incierto, complejo y ambiguo, cada vez más interconectado y con crecientes amenazas, la seguridad personal y familiar ha dejado de ser una preocupación limitada a contextos de guerra o conflicto. Hoy, los peligros provienen de diferentes frentes: gobiernos autoritarios, grupos de poder con intereses ocultos y delincuentes organizados. Analizaremos en forma simple cómo proteger a nuestros seres queridos, recurriendo a conceptos clave de Inteligencia, Contrainteligencia y Seguridad, y revelaremos la paradoja de que los sistemas digitales modernos, aunque avanzados, presentan vulnerabilidades más profundas que los métodos físicos antiguos.

Seguridad Personal y Familiar: Más allá del reflejo inmediato

La seguridad personal y familiar abarca todas aquellas acciones y estrategias destinadas a proteger la vida, la integridad y los bienes de una persona y sus seres queridos. Tradicionalmente, esta seguridad estaba asociada a la protección física: cerraduras, guardias, alarmas. Sin embargo, en la actualidad, los riesgos se han expandido. Las amenazas no solo son tangibles, sino que pueden ser digitales, económicas, sociales y hasta psicológicas.

Uno de los primeros pasos hacia una protección efectiva es la planificación estratégica. No se trata solo de reaccionar ante el peligro, sino de preverlo. Según el exagente de la CIA, Jason Hanson, la clave para la seguridad es “no ser un blanco fácil”. Hanson subraya que la discreción y el evitar patrones predecibles pueden reducir significativamente el riesgo. Por ejemplo, alternar las rutas de camino al trabajo, no compartir ubicaciones en redes sociales y ser cuidadoso con la información que se da en línea.

Inteligencia: Saber es Poder

La Inteligencia, en términos estratégicos, se refiere a la capacidad de recopilar información útil y transformarla en conocimiento, para decidir en forma eficaz, identificando amenazas potenciales antes de que se materialicen. Se trata de un concepto que abarca desde el espionaje estatal hasta la protección personal.

Para aplicar esta noción en la vida diaria, se pueden observar ejemplos en figuras como Warren Buffett, quien no solo es famoso por su habilidad como inversor, sino por ser meticuloso en su gestión de riesgos. El Oráculo de Omaha ha señalado que su éxito no radica en tomar decisiones impulsivas, sino en recopilar y procesar la mayor cantidad de datos posible antes de actuar. De manera similar, para garantizar la seguridad personal, es esencial estar informado de lo que sucede en el entorno. Un seguimiento adecuado de las tendencias locales, la vigilancia de cambios en el comportamiento de personas cercanas o incluso prestar atención a las señales de problemas en la comunidad pueden actuar como barreras protectoras.

Contrainteligencia: Proteger las personas, los bienes y la información

Si la Inteligencia se centra en recopilar y analizar información, la Contrainteligencia busca protegerla de actores malintencionados. En el ámbito personal, la contrainteligencia puede aplicarse de múltiples maneras: desde la protección de los datos financieros hasta evitar que terceros accedan a información sensible sobre nuestra vida.

Un ejemplo ilustrativo es el caso de Edward Snowden, quien expuso la capacidad de los gobiernos para acceder a datos personales sin el conocimiento de los ciudadanos. Snowden demostró cómo actores estatales pueden utilizar sistemas modernos para espiar a los individuos y al hacerlo doblegó a la contrainteligencia del Estado. En respuesta a estas amenazas, expertos en seguridad digital como Bruce Schneier recomiendan prácticas básicas de contrainteligencia, como el uso de comunicaciones cifradas, contraseñas robustas y la adopción de tecnologías que impidan el rastreo no autorizado.

La Paradoja de los Sistemas Modernos

Es curioso observar cómo los avances tecnológicos han facilitado la vida, pero al mismo tiempo han creado nuevas vulnerabilidades. En un pasado no tan lejano, la seguridad dependía en gran medida de barreras físicas: muros, llaves y vigilancia. Sin embargo, los sistemas de seguridad actuales, altamente digitalizados, a menudo presentan un talón de Aquiles: la interconectividad. La ironía radica en que, mientras más avanzados son estos sistemas, más puntos de acceso vulnerables pueden existir.

La Ciberseguridad es un campo que ejemplifica esta paradoja. Tomemos el caso de la empresa Target -una enorme cadena minorista norteamericana- en 2013, donde piratas informáticos comprometieron los datos de más de 70 millones de clientes, provocando pérdidas de más de 60 millones de dólares. El ataque se realizó aprovechando una brecha en el sistema de facturación digital. Este incidente demostró que, aunque los sistemas digitales parecen invulnerables desde fuera, sus estructuras internas pueden ser explotadas.

Comparativamente, los sistemas físicos antiguos, aunque rudimentarios, no dependían de la interconectividad y, por lo tanto, eran menos vulnerables a los ataques a distancia. La facilidad con la que se puede acceder a datos o controlar sistemas modernos desde cualquier parte del mundo pone en tela de juicio si realmente hemos avanzado en términos de seguridad.

Defensas Pasivas: La Protección Automática

Una de las estrategias más efectivas para proteger tanto a las personas como a sus bienes son las defensas pasivas. Estas son medidas que funcionan sin intervención humana, protegiendo de manera continua y automática. Un buen ejemplo son las cámaras de seguridad, las cuales operan día y noche, registrando todo sin necesidad de supervisión constante.

El experto en seguridad, Gavin de Becker, autor de The Gift of Fear, señala que las defensas pasivas son cruciales porque permiten una protección sin que las personas estén conscientes de su activación. Sistemas como cerraduras electrónicas, sensores de movimiento y ventanas a prueba de balas son barreras que, en caso de un ataque, pueden retrasar o detener al agresor antes de que siquiera se den cuenta.

Un ejemplo de la vida real son las propiedades de alto perfil, como las mansiones de celebridades, que suelen incorporar este tipo de defensas. Kim Kardashian, por ejemplo, después de sufrir un violento asalto en París, reforzó significativamente la seguridad de su hogar, implementando una serie de barreras automáticas, desde vallas eléctricas hasta detectores infrarrojos.

Las ventajas de estos sistemas radican en su permanencia y constancia. Mientras que la seguridad activa, como los guardias de seguridad, puede fallar o distraerse, las defensas pasivas siempre están operativas. Además, pueden ser una medida disuasoria para potenciales agresores, quienes al percibir estos sistemas optan por no arriesgarse.

La mejor muralla de protección

El mejor sistema pasivo de defensa lo constituye la Familia, hoy denostada y dejada de lado por la sociedad globalista -que pretende destruirla-. Desde tiempos inmemoriales la familia constituyó el soporte vital y defensivo de todas personas en todos los ámbitos. Tengamos en cuenta que los hombres no viven aislados, son seres sociales y la familia es el ladrillo básico de la sociedad. Nuestras familias nos brindan alimentación, vivienda, educación, ayuda financiera y cuidado -tanto en la salud como en la enfermedad, en la infancia o en la vejez-. Nuestros seres queridos siempre estarán a nuestro lado y son nuestra mejor estrategia de desarrollo, seguridad y protección.

Una persona sola es mucho más vulnerable que una rodeada por sus familiares. En Argentina, recordamos como triste ejemplo el asesinato del fiscal Alberto Nisman. Como contracara podemos ver que muchas organizaciones criminales -por ejemplo la mafia italiana- se basan en estructuras consolidadas por lazos de sangre para mantenerse inexpugnables.

Un futuro seguramente vigilante

El desafío en la era moderna no es solo identificar y neutralizar las amenazas, sino hacerlo de manera eficiente, sin comprometer la privacidad y el bienestar. En este sentido, la inteligencia y la contrainteligencia juegan un rol crucial en la defensa personal y familiar. Los sistemas de seguridad digital, aunque avanzados, deben ser complementados con medidas físicas y defensas pasivas que proporcionen una protección integral.

Un enfoque preventivo es clave: informarse, implementar tecnología segura, y sobre todo, no depender únicamente de sistemas sofisticados que, aunque impresionantes, pueden ser vulnerables. Para proteger a nuestras familias, es esencial contar con una combinación de estrategias de seguridad, tanto digital como física.

Todo lo relacionado con la seguridad y la contrainteligencia está regido por la Regla 99/1: el 99% del tiempo no pasa nada y en el restante 1% del tiempo pasa todo. Es preciso recordar la parábola evangélica de las vírgenes prudentes y las insensatas, siempre hay que mantenerse alerta y vigilante.

Los riesgos del Dinero digital

mayo 16, 2023

Estados Unidos: Ladrones de teléfonos y pagos móviles

Por Manuel A. Bautista-González.

A menudo se argumenta que la naturaleza anónima e imposible de rastrear del efectivo alimenta la economía criminal. Kenneth Rogoff sostenía en su libro de 2016 “La maldición del efectivo” (The Curse of Cash) que “el papel moneda, especialmente los billetes grandes como el de 100 dólares estadounidenses, facilita la delincuencia”. Björn Ulvaeus, antiguo miembro del grupo de pop sueco ABBA, también se muestra rotundamente en contra del dinero en efectivo y afirma que es una herramienta preferida por los delincuentes.

Sin embargo, los delincuentes se han adaptado muy bien a la economía digital. Bandas de ladrones roban fondos a través de aplicaciones digitales de pago utilizando las claves del iPhone de sus víctimas o drogándolas para que utilicen la tecnología de reconocimiento facial de sus teléfonos. Se han denunciado delitos de este tipo en ciudades como Boston, Londres, Nueva York y Ciudad de México.

- “Una vez que entras en el teléfono, es como un cofre del tesoro. Esto va en aumento. Es un delito muy oportunista. Todo el mundo tiene aplicaciones financieras”, afirma Alex Argiro, detective jubilado del Departamento de Policía de Nueva York.

- “Era sólo cuestión de tiempo que un atacante utilizara el shoulder surfing o la ingeniería social”, afirma Adam Aviv, profesor asociado de computación en la Universidad George Washington.

.

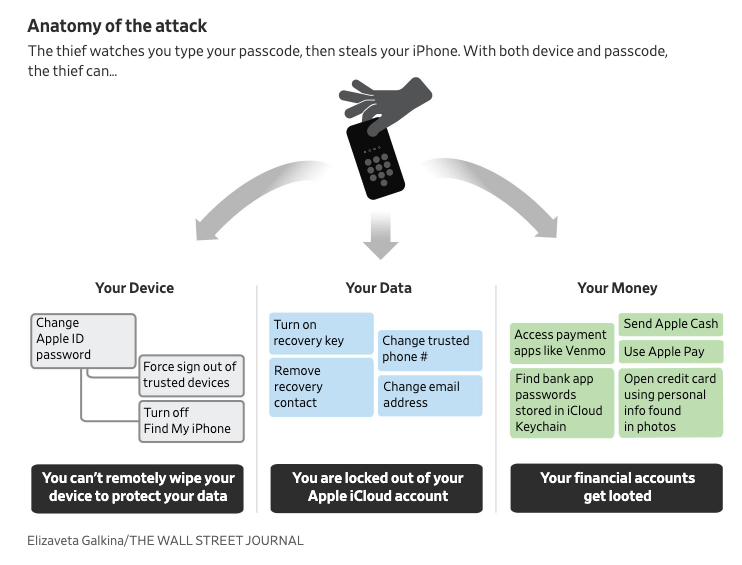

ATAQUES A LOS CÓDIGOS DE ACCESO DE LOS IPHONES

“Es tan sencillo como ver a una persona introducir repetidamente su código de acceso en el teléfono. Hay muchos trucos para conseguir que la persona introduzca el código”. – Sargento Robert Illetschko, del Departamento de Policía de Minneapolis.

Los ladrones se aprovechan de una vulnerabilidad del iPhone: el código numérico de acceso, una cadena de números que permite acceder al dispositivo. Los delincuentes entablan amistad con las víctimas en bares, les piden que se hagan una foto o abran Snapchat u otras aplicaciones de redes sociales, y observan mientras los propietarios desbloquean sus iPhones con el código de acceso.

Después de aprender el código numérico de un usuario y robar el dispositivo, un ladrón puede cambiar el Apple ID de su víctima, bloquear al usuario de su cuenta, desbloquear las contraseñas almacenadas en el teléfono y cometer robos a través de cargos de Apple Pay, Aplicaciones bancarias y de pagos móviles.

.

LLAVES DE LA BÓVEDA: VIOLACIÓN DE CONTRASEÑAS

- En noviembre de 2022, un hombre robó el iPhone de Reyhan Ahas en el centro de Manhattan. En cuestión de minutos, la economista de 31 años ya no pudo entrar en su cuenta de Apple y 10,000 dólares desaparecieron de su cuenta bancaria.

- En enero de 2022, el iPhone de Reece Thompson desapareció de un bar de Minneapolis. Al día siguiente, Thompson se quedó sin acceso a su cuenta de Apple. Los ladrones cargaron miles de dólares a sus tarjetas de crédito a través de Apple Pay y robaron 1,500 dólares de su cuenta de Venmo. Thompson fue víctima de una banda de ladrones que había robado casi 300,000 dólares de al menos 40 víctimas.

- En octubre de 2022, a David Vigilante le robaron el teléfono en una pizzería del Lower East Side de Manhattan. Vigilante descubrió que alguien había intentado cargar 15,000 dólares a su tarjeta de crédito a través de Apple Pay y había abierto una nueva tarjeta de crédito de Apple, utilizando fotos que había tomado de documentos confidenciales guardados en la app de Photos y almacenados en iCloud.

.

DELINCUENTES ROBAN TELÉFONOS DE HOMBRES GAY EN BARES DE NUEVA YORK

El Departamento de Policía de Nueva York (NYPD) está investigando las muertes de dos hombres gays, consideradas en un principio sobredosis de drogas pero ahora robos. Los familiares de las víctimas descubrieron que las cuentas bancarias de los hombres habían sido vaciadas utilizando aplicaciones bancarias y cuentas de PayPal y Venmo, y que sus tarjetas de crédito estaban topadas al máximo.

Los ladrones atacan a los clientes de bares de Nueva York, blanquean el dinero a través de aplicaciones y luego revenden los teléfonos. Los delincuentes desbloquean los teléfonos de los usuarios con tecnología de reconocimiento facial sosteniendo los dispositivos frente a sus caras mientras las víctimas están inconscientes.

Un grupo de trabajo de grandes robos de la NYPD está investigando al menos una docena de casos similares no mortales. Periodistas del New York Times hablaron con cinco hombres drogados en bares gays y que al despertarse descubrieron que sus cuentas bancarias habían sido vaciadas y sus tarjetas de crédito estaban al máximo.

- En marzo de 2020, Óscar Alarcón, de 33 años, fue drogado en un bar gay de Hell’s Kitchen. Cuando despertó en un hotel de Midtown, descubrió que le habían transferido 2,000 dólares de su cuenta bancaria mediante PayPal y Zelle. “No recuerdo lo que pasó allí. No recuerdo cómo me fui”, dice Alarcón.

- En diciembre de 2021, el ejecutivo de ventas neoyorquino Taylor Ashy fue drogado y se despertó para descubrir que los ladrones habían transferido 10,000 dólares de su cuenta bancaria, habían inscrito su tarjeta de débito en Apple Pay y habían abierto tarjetas de crédito Venmo y Apple a su nombre.

- En diciembre de 2022, a Tyler Burt, de 27 años, le robaron más de 25.000 dólares después de drogarle. Los agentes de policía le trataron con escepticismo. “Parecía que pensaban que estar drogado no era ni siquiera una posibilidad. Dijeron: ‘Puede que lo estuvieras, pero eso no es relevante para el robo’”, cuenta Burt.

.

¿QUÉ DEBEN HACER LOS USUARIOS?

“Lo más importante es crear conciencia. La gente olvida que lo que tiene en la mano es su vida entera. Si alguien tiene acceso a ella, puede hacer mucho daño”. – Sargento Robert Illetschko, del Departamento de Policía de Minneapolis.

Los periodistas del Wall Street Journal han elaborado una lista de recomendaciones para proteger los datos de los ladrones.

- Cubre la pantalla de su teléfono en público. Trata tu código numérico como el NIP de un cajero automático. No escribas el código delante de extraños.

- Refuerza tu contraseña. Utiliza al menos seis dígitos y haz que la combinación sea compleja.

- Activa la protección adicional en las aplicaciones financieras. Añade un código de acceso, pero no utilices el mismo que el de su teléfono.

- Utiliza un gestor de contraseñas de terceros, como 1Password o Dashlane.

- Borra fotos y escaneos de documentos con información sensible.

- Actúa con rapidez si te roban el teléfono. Utiliza iCloud.com para borrar a distancia tu teléfono y desactivar tu SIM para que los ladrones no puedan recibir códigos de verificación.

Fuente: cashessentials.org

Más información:

El Dinero en Efectivo es genial

En defensa del dinero en efectivo

El Dinero en efectivo es garantía de libertad individual

El efectivo posee características únicas, que en su mayoría no son comparables a las de los instrumentos de pago alternativos.

El efectivo también genera beneficios a la sociedad que no están directamente vinculados a su función de pagos.

.

.

Ciberamenzas en la infraestructura crítica

agosto 24, 2022

CIBERAMENAZAS, INFRAESTRUCTURA CRITICA Y EMPLEADOS POCO CAPACITADOS: UNA MEZCLA DEMOLEDORA

Por Ulises León Kandiko.

Las ciberamenazas están a la orden del día y su impacto en la sociedad cada vez es más significativo y los Estados no quedan exentos de ser víctimas, prueba de ello se ve reflejados en los portales de noticias a lo largo del año. A principio de este año (2019) se veía en el documento Estrategia Nacional de Inteligencia de los Estados Unidos de Norteamérica (USA) una advertencia sobre que “las amenazas cibernéticas supondrán un riesgo creciente para la salud pública, la seguridad y la prosperidad, ya que las tecnologías de la información se integran en infraestructura crítica, redes nacionales vitales y dispositivos de consumo», siendo un poco más traumático el Director de Inteligencia Nacional de USA, Daniel Coats, lo expresó en forma aún más sucinta: «Las luces de advertencia parpadean en rojo».

Las instalaciones de Infraestructura Crítica ya sean centrales eléctricas, ferrocarriles nacionales y sistemas subterráneos locales u otras formas de transporte público, son cada vez más objeto de ataques. Los ataques cibernéticos podrían cortar el suministro de electricidad a hospitales, hogares, escuelas y fábricas. Dependemos tanto del suministro eficiente de electricidad que su pérdida también acarrearía importantes implicaciones para otros servicios vitales. Una serie de incidentes en los últimos años demuestran no solo que la amenaza es tangible, sino también que en más de una ocasión hemos escapado de sus consecuencias como dirían los chicos del barrio «raspando», es decir de pura suerte.

Los titulares diarios destacan los últimos ataques de ransomware, violaciones de datos y nuevas técnicas de phishing, sacando a la luz una epidemia que ha resultado en daños financieros, operativos y de reputación para empresas, gobiernos y el público en general. Sin irnos muy lejos en el tiempo, hace pocos días atrás se cnfirmó un ciberataque en la Planta de Energía Nuclear Kudankulam en Tamil Nadu, India.

Hoy en día, los ataques cibernéticos ponen en riesgo mucho más que solo nuestros datos personales: los actores de amenazas han aumentado la regularidad con la que se dirigen a la infraestructura que respalda los sistemas de misión crítica, como redes eléctricas, servicios de agua, sistemas de salud, instalaciones nucleares y servicios de emergencia.

Un informe del Instituto Ponemon reveló un aumento constante de los ataques cibernéticos contra la infraestructura crítica, afirmando que «los ataques destinados a Estados/Naciones son especialmente preocupantes en el sector porque generalmente son llevados a cabo por ciberdelincuentes altamente capacitados, bien financiados y son dirigido a infraestructura crítica».

Durante el mes de Septiembre del 2019, E&E News informó sobre el primer ataque cibernético a la red eléctrica de USA, según lo identificado por North American Electric Reliability Corp. En contraste, otros sectores de infraestructura críticos como los servicios de salud y financieros han sufrido las consecuencias de los ataques cibernéticos durante más de una década, ya que la información de identificación personal que se busca regularmente puede generar millones en la Deep Web, además de los muchos beneficios asociados con el robo de propiedad intelectual.

Cuando el mundo sostuvo la respiración 3 veces

Como vimos recientemente el ciberataque en la India, también los hubo en el resto del globo, ciertamente estos ciberataques no solo se dan en plantas eléctricas, pero vale la pena referirlos ya que tienden a ser los que mas percibe la sociedad, sin dejar de lado los ciberataques que se dan en Aeropuertos, Puertos , etc. Así que acá dejo los 3 ciberataques mas significativos en Plantas generadoras de Energía.

1. El ataque de 2010 a la Planta Nuclear de Irán en Natanz ocupa un lugar especial en los libros de historia. El llamado Malware STUXNET que hizo su primera aparición pública en ese momento, logrando detener la planta nuclear. Stuxnet fue diseñado para dañar los motores comúnmente utilizados en las centrífugas de enriquecimiento de uranio al enviarlos a girar fuera de control, logrando dejar fuera de servicio temporalmente a unas 1000 centrifugadoras.

2. Cinco años después, en diciembre de 2015, Ucrania experimentó un asalto sin precedentes en su red eléctrica. El ataque provocó cortes de energía generalizados. Los hackers se infiltraron en 3 compañías de energía y cerraron la generación de energía temporalmente en 3 regiones de Ucrania. Dejó a casi 1/4 de millón de personas sin electricidad durante hasta 6 horas en pleno invierno. Los atacantes utilizaron el Malware BlackEnergy3 para cerrar las tres subestaciones. Se cree que el malware se entregó en correos electrónicos haciendo uso de Phishing,donde estaba oculto en archivos adjuntos falsos de Microsoft Office.

3. El más relevante y cercano en el tiempo tuvo lugar en 2017. Los atacantes se hicieron con el control remoto de una estación de trabajo utilizando un nuevo tipo de malware, denominado Triton, para hacerse cargo del Sistema Instrumental de Seguridad (SIS) de la planta. Nuevamente, el malware se configuró específicamente para sistemas de control industrial, también conocidos como Tecnología Operativa (OT por sus siglas en inglés). Los investigadores creen que fue un acto de sabotaje destinado a provocar una explosión al deshabilitar los sistemas de seguridad diseñados para prevenir accidentes industriales catastróficos. Los ataques anteriores se han centrado en destruir datos o cerrar plantas de energía. Según algunos informes, solo un error de codificación impidió que esto sucediera. La evidencia apunta a otro ataque de phishing o spear phishing.

Ciber Seguridad de Infraestructura Crítica hoy

Como podemos ver y hemos referido en varias oportunidades, la Ciber Seguridad no es desconocida para los sectores de la Infraestructura Crítica y ciertamente para las Naciones mucho menos. En respuesta a la integración de los sistemas de tecnología de la información con los sistemas de tecnología operativa y el surgimiento de la Internet Industrial de las Cosas, en USA surgió un mayor enfoque en la mitigación de riesgos y el cumplimiento regulatorio tanto en el sector de la industria como del Gobierno Federal. Al mismo tiempo, salió a la luz un nuevo desafío: simplemente no hay suficientes trabajadores de Ciber Seguridad para cubrir la cantidad de empleos disponibles.

Para limitar el riesgo, la mayoría de las Organizaciones de Infraestructura Crítica brindan cierto nivel de capacitación en concientización de seguridad en toda la empresa, pero a menudo se limita a información muy básica, como ser ¿cómo identificar e informar un correo electrónico de phishing? Por lo general, no se brinda capacitación avanzada a los empelados comunes, y muchas áreas tangenciales pero afines de la Infraestructura Crítica nunca reciben información adecuada sobre cómo manejar las amenazas cibernéticas sospechosas.

En un mundo globalizado y de la inmediatez total, este es un problema grave, donde las vulnerabilidades y los ataques cibernéticos pueden provenir de cualquier lugar en cualquier momento, incluido un trabajador remoto, un contratista, un dispositivo o incluso la tecnología que emplea un termostato inteligente.

Esta no es la primera vez que en un artículo mío aparecen juntas las palabras ciberamenazas e Infraestructura Crítica, pero lo cierto es que nunca está demás dar un poco de perspectiva al tema, no hay que desaprovechar la oportunidad de que algún decisor lo lea y pueda cambiar algo. La gran mayoría de empresas de Infraestructura Crítica (IC) monitorean remotamente el estado y la ubicación de trenes, autobuses y camiones; pueden ajustar el flujo de petróleo crudo y gas natural a través de tuberías de forma remota; el consumo de agua y electricidad se puede controlar y cambiar desde una ubicación centralizada y los dispositivos médicos se pueden controlar desde medio mundo de distancia. Estas comodidades reducen los costos, aumentan la eficiencia y en general hacen que nuestras vidas sean más fáciles (¿será así?), pero a medida que la cantidad de sistemas interconectados continúa aumentando, también lo hace la superficie de ataque. Como resultado, más empleados en un ecosistema de IC son una amenaza, lo sepan o no, o quieran saberlo o no, no hay más ciego que el que no quiere ver.

Capacitación: ¡¡al infinito y más allá!!

Las empresas de IC no deberían seguir basando su capacitación a los empleados basándose en las campañas de concientización de seguridad cibernética pensando que su tecnología y sus equipos de seguridad son suficientes para mantener el control, creer que dar unas cartillas sobre lo que es el Phishing, no genera un buen presagio. En cambio, todos los empleados deben comenzar a comprender que cualquier interacción con la tecnología puede desempeñar un papel en un ciberataque. Esto representa un cambio tanto en la cultura como en la estrategia, que nunca es fácil de implementar a pesar de su necesidad.

En última instancia, las empresas de IC deben comenzar a enseñar a cada empleado y partes interesadas, sin importar el rol que ejecuta dentro de la misma, que el papel que desempeña en cuanto a la protección de la IC es vital, es una construcción global. El imponer tácticas de miedo es asegurar un fracaso, solo a través de compartir el conocimiento y la comprensión de cómo funcionan los ciberataques y cómo manejarlos, nos garantiza estar marchando por un buen camino.

No solo los Chief Information Security Officer´s (CISO), sino las máximas autoridades como los Chief Executive Officer´s (CEO) de las empresas de IC deben considerar algunos de los siguientes aspectos o guías:

- Capacitación Práctica: Vale más capacitar en casos prácticos y simulados a los empleados en Protección de Infraestructuras Críticas (CIP por sus siglas en inglés) que llenarlos con solo teorías y conceptos difíciles de visualizar y recordar.

- Establecer los incentivos correctos: la gestión del desempeño, la capacitación, los procesos, los procedimientos y otros sistemas para arraigar la mentalidad y los cambios culturales necesarios en lugar del temor por no cumplir las normas.

- Capacitación orientada: capacitar en tecnologías y procesos que son valiosos para hacer que la IC sea más fuerte y resistente.

- Liderar con el ejemplo: hacer que todos los Gerentes y Líderes en IC tomen cursos de capacitación en CIP para profundizar en la ciberseguridad de la IC y comprender cómo comunicar esa información a todos los involucrados.

La protección de la IC contra los ataques cibernéticos es un problema de dos partes. Debemos establecer mejores protecciones, protocolos de seguridad más avanzados y mejores planes de respuesta a incidentes, pero eso comienza con un mejor conocimiento de ciberseguridad en toda la fuerza laboral afectada a la IC. En última instancia, debemos cambiar la forma en que todos en el ecosistema de IC piensan sobre la ciberseguridad. El éxito de la protección de la Infraestructura Crítica depende de los pasos tomados por la fuerza laboral para mitigar los riesgos, y eso comienza con el conocimiento y la comprensión de los matices que conforman la Ciber Seguridad del CIP. En el mundo de hoy, no puede permitirse el lujo de no capacitar a todas las partes interesadas del CIP en Ciber Seguridad.

Fuente: cxo-community.com, noviembre 2019.

Vincúlese a nuestras Redes Sociales: LinkedIn Twitter

.

.

Geopolítica y Ciberseguridad

noviembre 28, 2019

La ciberseguridad, determinante en el tablero internacional

POR NORA PACHECO

La protección del ciberespacio se ha convertido en una de las principales prioridades de los gobiernos de todo el mundo, que lo consideran un asunto de seguridad nacional y un eje fundamental de la sociedad y de sus sistemas económicos. Mantener la infraestructura y los sistemas de información con unos niveles óptimos de seguridad, protegiendo la información y el patrimonio tecnológico de un país, formando al capital humano necesario y desarrollando estrategias y marcos legales posibilistas, representa una ventaja geopolítica incontestable en las relaciones internacionales actuales.

Tradicionalmente, la geopolítica se ha definido como la ciencia que analiza la influencia de los factores geográficos sobre las decisiones y los sucesos políticos, presentes y futuros, relacionados con la política internacional y las relaciones entre los distintos países. Todo ello teniendo en cuenta numerosos factores: ubicación, extensión, clima, recursos, fuerzas sociales y culturales, recursos económicos, etcétera.

La primera vez que se utilizó el término fue en 1900 por parte del geógrafo sueco Rudolf Kjellén, aunque fue desarrollada principalmente en la década de los años treinta por un grupo de geógrafos alemanes en la Universidad de Múnich. El principal de ellos, Karl Haushofer, mantenía que “el espacio supone poder” y aportó diversas teorías que daban argumentos para justificar la expansión territorial de la Alemania nazi: el denominado “espacio vital” o Lebensraum.

En aquel entonces, el espacio era un espacio físico y la expansión se centraba en la conquista de territorios. Sin embargo, los nuevos supuestos de la geopolítica se han ido sustituyendo. El carácter militar ha ido cediendo terreno al factor económico, al cultural o al de la información. Las fronteras actuales son electrónicas y el desarrollo de las Tecnologías de la Información y la Comunicación (TIC) ha posibilitado la aparición de un nuevo espacio, el ciberespacio, que se ha convertido en un factor decisivo a la hora de analizar las relaciones internacionales.

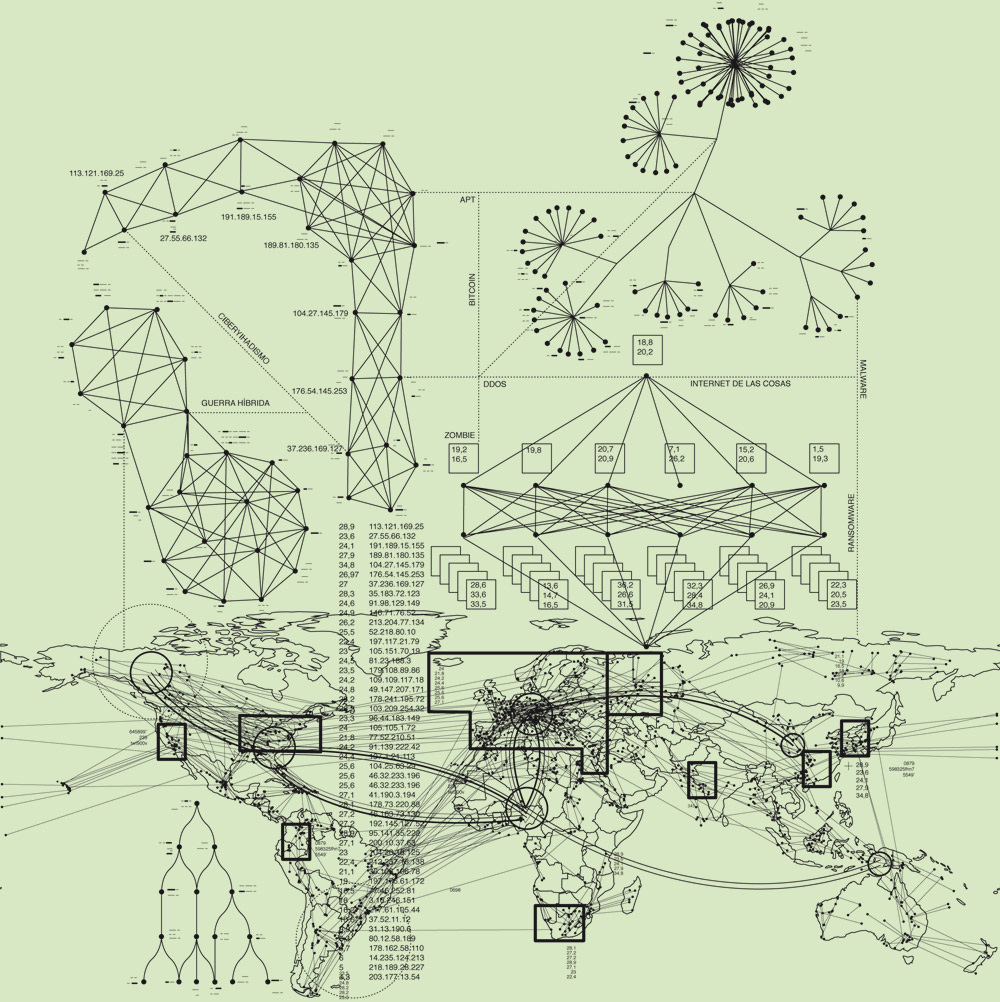

Mapa de ciberataques, estructuras de nodos de malware y ordenadores zombies. (Guerra híbrida, cibercrimen, APT). ILUSTRACIÓN: RAFA HÖHR

Espacio físico y virtual

Se entiende por ciberespacio al territorio digital o virtual donde están conectadas personas, objetos y procesos a través de una serie de dispositivos y redes de telecomunicación (internet). Según cifras de la UIT1, a finales del año 2018, el número de usuarios conectados a la red sería de unos 3.900 millones —un 51,7 por ciento de la población mundial—. Por su parte, la compañía We Are Social muestra unas cifras muy similares: en octubre de 2018 se estimaban unos 4.176 millones de usuarios en todo el mundo —el 55 por ciento—.

La era de internet y la conectividad ha traído grandes avances y ventajas importantes que benefician, tanto a los usuarios comunes, como a gobiernos y a empresas. No obstante, si bien es cierto que han permitido la aparición de nuevas oportunidades económicas y sociales de gran alcance, conllevan también una serie de riesgos. Las amenazas del ciberespacio, favorecidas por la rentabilidad económica o política, el bajo coste de las herramientas empleadas y la posibilidad de actuar de forma anónima, se dirigen transversalmente a los sectores público y privado, así como a los ciudadanos.

En este contexto, los ciberdelincuentes, los hacktivistas o los propios estados, son capaces de explotar las debilidades tecnológicas y no tecnológicas de un país para recabar información, desestabilizarlo, etcétera —guerra híbrida2—, sustraer activos de gran valor o amenazar servicios básicos para su normal funcionamiento, todo ello apoyado en acciones en el ciberespacio.

Así pues, garantizar e implementar seguridad en el ciberespacio, al tiempo que se respeta la privacidad y la libertad, se ha convertido en una de las prioridades estratégicas de los países más desarrollados, debido a su impacto directo en la seguridad nacional, en la competitividad de las empresas, y en la prosperidad de la sociedad en su conjunto.

La industria de los ataques digitales constituye un nuevo modelo de negocio. La mayoría de sus servicios se ofrecen a través de la web profunda

Liderar el mundo

En España, la Capacidad de Respuesta a Incidentes del Centro Criptológico Nacional, CCN-CERT, gestionó en 2018 un total de 38.192 incidentes —un 43 por ciento más que en el ejercicio anterior—. Existe, por tanto, un número creciente de ciberamenazas que son perpetradas a través de muy diversas técnicas:

• APT (Amenazas Persistentes Avanzadas). Ataques selectivos de ciberespionaje o cibersabotaje llevado a cabo bajo el auspicio de un país, por razones que van más allá de las meramente financieras/delictivas o de protesta política. Este ataque selectivo de ciberespionaje, dirigido por un Estado, emplea diversos tipos de malware para proceder al robo de propiedad intelectual, tratando de permanecer oculto el mayor tiempo posible.

• Ransomware3. Es un código dañino para secuestrar datos, una forma de explotación en la cual el atacante cifra los datos de la víctima y exige un pago por la clave de descifrado. Ha sido uno de los tipos de malware que más ha aumentado en los últimos tiempos junto a la minería oculta de criptomonedas. Por citar un ejemplo reciente, el pasado 3 de enero Luas, la web del tranvía de Dublín, Irlanda, fue hackeada por una persona que utilizó este método para inhabilitar la página y solicitar un rescate de 1 bitcoin —actualmente valorado en casi 3.800 dólares—. Los datos personales –nombre, número de teléfono móvil y dirección de correo electrónico– de al menos 3.226 usuarios fueron puestos en riesgo.

• Internet de las Cosas4. Se refiere a redes de objetos físicos —artefactos, vehículos, edificios, electrodomésticos, vestimenta, implantes, software, etcétera—; en definitiva, sensores que disponen de conectividad en red que les permite recolectar información de todo tipo. Una de las mayores ventajas es su conexión a internet, pero esa capacidad también es una de sus mayores debilidades, ya que esa conectividad puede amenazar la seguridad de todo el sistema al incrementar notablemente su superficie de exposición a ciberataques. Sus múltiples vulnerabilidades han sido explotadas a lo largo de 2018 y permiten que los dispositivos IoT (Internet de las Cosas, por sus siglas en inglés) se hayan utilizado como herramientas para llevar a cabo ciberataques (IoT en botnets), además de para espiar a sus usuarios o para manipular su entorno.

• Bitcoin. Es la criptomoneda digital por excelencia. Cuenta con numerosos riesgos, entre ellos el blanqueo de dinero y exención fiscal, así como la infección de dispositivos para minar criptomonedas ilegalmente. A finales de 2017 comenzaron a surgir webs con código incrustado para minar criptomonedas aprovechando la potencia del ordenador de sus visitantes. Esta técnica se ha extendido a multitud de webs, algunas lo advierten y otras lo ocultan y el visitante solo detecta que su ordenador está anormalmente acelerado y con la CPU (Unidad Central de Proceso, en sus siglas en inglés) muy ocupada. Incluso se han dado casos de webs que han sido atacadas y han inyectado este código de minado sin que sus propietarios lo supieran.

• Huella digital. Nuestros datos se han convertido en un activo muy valioso y, por tanto, debemos de ser conscientes de los peligros derivados de hacerlos públicos. Las redes sociales y los grandes proveedores de servicios en internet disponen de mucha información sobre sus usuarios que puede ser utilizada con un fin distinto al original.

• Ataques a la cadena de suministro. Se oculta malware (programa maligno o malicioso) en las propias infraestructuras de descargas de servicios, en teoría, de confianza, para lograr introducir virus antes de la propia instalación. El caso de CCleaner (software de limpieza) es uno de los ejemplos de este tipo de ataques. Los servidores de la empresa fueron comprometidos y la versión original del software fue cambiada por otra que contenía el malware, afectando a todos los usuarios que procedían a su descarga. Se estima que afectó a más de dos millones de usuarios entre agosto y septiembre de 2017.

• Cibercrimen como servicio (CaaS). La industria de los ataques digitales constituye un nuevo modelo de negocio. La mayoría de sus servicios se ofrecen a través de lo que se conoce como la deep web. Existe el fraude como servicio, malware como servicio, ataques de DDoS5 como servicio, ransomware, o secuestro de información, como servicio. A veces se ofrece soporte técnico las 24 horas e incluso disponen de estrategias de marketing y plataformas de compraventa donde los cibercriminales pueden comprar más de 70.000 servidores hackeados en internet.

Influenciar, alterar, manipular la opinión pública de una nación es una nueva arma de guerra que destaca por su eficacia, su bajo coste y su compleja trazabilidad

• Hacktivismo. Es la utilización no-violenta de herramientas digitales ilegales o legalmente ambiguas persiguiendo fines socio-políticos. Es el traslado al mundo digital de los tradicionales grupos activistas. El tipo de acciones que realizan se basan principalmente en desfiguraciones de webs, redirecciones, ataques de denegación de servicio, robo de información, parodias de sitios web, sustituciones virtuales y sabotajes virtuales.

• Ciberyihadismo. Los grupos yihadistas y terroristas constituyen una amenaza, aunque todavía no parecen ser capaces de desarrollar ciberataques sofisticados. Sin embargo, no es menos cierto que el Dáesh, parece estar decidido a desarrollar esta vía de agresión, aún cuando hasta el momento los resultados más evidentes han sido las desfiguraciones y los ataques DDoS, todos ellos de naturaleza propagandística. Además de lo anterior, los grupos yihadistas también pretenden desarrollar ciberataques dirigidos al desenvolvimiento diario de los ciudadanos mediante tácticas violentas o en la perturbación social, aunque no se han producido manifestaciones en tal sentido.

• Guerra híbrida. Las guerras de opinión pública se han convertido en una estrategia generalizada y recurrente a nivel global. Durante los últimos años se ha podido constatar y demostrar el interés que determinados estados tienen por influir en el debate público de países extranjeros. Influenciar, alterar, incluso manipular la opinión pública de una nación considerada adversaria se está convirtiendo en una nueva arma de guerra que destaca por su eficacia, su relativo bajo coste y, sobre todo, por su compleja trazabilidad. Las amenazas híbridas se caracterizan por pasar inadvertidas y por emplear recursos, técnicas, acciones, y métodos legales, o ilegales; bajo la cobertura de identidades difícilmente rastreables y no ligadas a los verdaderos actores ofensivos. Dichos actores generan contenidos narrativos transmedia (fake news), que difunden a través de medios propios y redes sociales, pero empleando para ello perfiles y redes de bot6 que, de forma automática, amplían la resonancia de sus mensajes9.

Prioridad nacional

Ante este panorama, garantizar e implementar la seguridad en el ciberespacio, al tiempo que se respeta la privacidad y la libertad de los ciudadanos, se ha convertido en una de las prioridades estratégicas de los países más desarrollados, debido a su impacto directo en la seguridad nacional, en la competitividad de las empresas, así como en la prosperidad de la sociedad en su conjunto.

La capacidad de recuperación de las personas y las organizaciones todavía sigue a la zaga de las crecientes amenazas. De hecho, las medidas adoptadas para mejorar su resiliencia digital son, todavía, limitadas. El crecimiento en el número de ciberincidentes señala que la resiliencia de los países occidentales sigue por detrás del crecimiento de las amenazas.

La adaptación a este escenario implica mejorar las capacidades de prevención, monitorización, vigilancia y respuesta en todas las instancias del Estado —ciudadanos, empresas y sector público—, con el fin de aumentar la disuasión para generar dudas sobre el coste/beneficio del ciberatacante —desgraciadamente, mientras que los autores de ataques solo teman al fracaso, carecerán de motivos para dejar de intentarlo—.

De igual modo, es necesario incrementar y mejorar las capacidades de inteligencia para la identificación de los atacantes, la determinación de sus objetivos y, sobre todo, la formación y concienciación de las personas para que los mecanismos de protección sean eficientes.

El Centro Criptológico Nacional intenta dar respuesta al gran desafío que supone preservar el ciberespacio español de todo tipo de riesgos y ataques y, por tanto, defender los intereses nacionales y garantizar a nuestro país su seguridad y progreso.

Notas

1Organismo especializado de las Naciones Unidas para las tecnologías de la información y la comunicación. Disponible en: https://www.itu.int/en/mediacentre/Pages/2018-PR40.aspx

2Se considera Amenaza Híbrida, a un cúmulo de actividades coercitivas y subversivas, de métodos convencionales y no convencionales, entre los que se incluyen los tecnológicos, económicos, diplomáticos, y sociales. Estas actividades y métodos son empleados de forma coordinada por agentes gubernamentales o privados, para la consecución de unos determinados objetivos.

3Guía CCN-STIC 401. Glosario de términos. Disponible en: https://www.ccn-cert.cni.es/pdf/guias/glosario-de-terminos/22-401-descargar-glosario/file.html

4Guía de Buenas Prácticas del CCN. Disponible en: https://www.ccn-cert.cni.es/informes/informes-de-buenas-practicas-bp/2258-ccn-cert-bp-05-internet-de-las-cosas/file.html

5Ataque de Denegación de Servicio Distribuido, del inglés Distributed Denial of Service (DDoS)

6Javier Lesaca. “Los hackers de la democracia”. Ponencia en las XII Jornadas CCN-CERT. Intervención disponible en: https://www.youtube.com/watch?v=LD6HTDMgz8g&feature=youtu.be. Documentación en: https://www.ccn-cert.cni.es/pdf/documentos-publicos/xii-jornadas-stic-ccn-cert/3311-sp1-02-los-hackers-de-la-democracia/file.html

Bibliografía

Frías, Z. y Pérez, J. (2018): “Organizaciones multistakeholder para la gobernanza global” en Revista de Economía Industrial. Disponible en:

https://www.mincotur.gob.es/Publicaciones/Publicacionesperiodicas/EconomiaIndustrial/RevistaEconomiaIndustrial/407/FRIAS%20Y%20P%C3%89REZ.pdf

Frías, Z.; Pérez, J. y Steck, C. (2018): “Gobernanza de Internet y derechos digitales” en De la Quadra-Salcedo, T. y Piñar, J.L. (Eds.) Sociedad Digital y Derecho. Ministerio de la Presidencia, Relaciones con las Cortes e Igualdad. Disponible en: https://tienda.boe.es/detail.html?id=9788434024830

Kleinwächter, W. (2019): Internet Governance Outlook 2019: Innovative Multilateralism vs. Neo-Nationalistic Unilateralism. CircleID. Disponible en: http://www.circleid.com/posts/20190108_internet_governance_2019_innovative_multilateralism_vs_neo

Olmos, A. (2015): “Recursos críticos. Avances destacados en la gobernanza de Internet” en Serrano, S. (Ed.), La gobernanza de internet en España 2015. (pp. 48-58). Madrid, Fundetel. Disponible en: https://igfspain.files.wordpress.com/2017/04/gobernanza_internet_spain_2015_pdf.pdf

Internet Society (2016): Internet Governance–Why the Multiskeholder Approach Works. Disponible en: https://www.internetsociety.org/resources/doc/2016/internet-governance-why-the-multistakeholder-approach-works

Fuente: telos.fundaciontelefonica.com, 2019.

La amenaza de las ciberguerras

junio 17, 2019

Aislamiento digital para protegerse de las ciberguerras

Por Javier Cortés.

Rusia trabaja en la creación de su propio internet, China prohíbe ciertas plataformas, Corea del Norte apenas cuenta con una veintena de páginas web… todas estas estrategias tienen sentido en la era de la interconexión

Una buena parte de los soldados de nuestros días no llevan armas de fuego. Ni siquiera armas blancas, a no ser que el teclado de un ordenador o un ratón inalámbrico se puedan considerar elementos punzantes. Tampoco los campos de batalla son los mismos: la guerra entre naciones tiene lugar en internet y se libra entre unos y ceros.

Por este motivo, no resulta extraño que Rusia haya anunciado recientemente que se desconectará temporalmente de internet para poner a prueba su proyecto de Red soberana. China prohíbe plataformas como Google, Facebook o Twitter en sus fronteras; las limitaciones son algo mayores en el caso de Corea del Norte. Solo dos millones de sus habitantes —en el país viven cerca de 25 millones de personas— tienen acceso a un internet local que apenas cuenta con una veintena de páginas web.

El coronel y analista geopolítico Pedro Baños divide las amenazas a las que se enfrentan los países en internet en dos grupos. Por un lado, están los países que perciben que se puede incrementar su inestabilidad por la difusión de cierta información, ya sea falsa o verdadera. Esto puede derivar en que la población se movilice para provocar disturbios y es una amenaza que perciben en mayor medida los países de régimen autoritario.

Por otro lado, internet también puede concebirse como un instrumento de guerra con el que un Estado puede hackear los sistemas informáticos de otro para colapsarlo o robarle información. Por no hablar de que desde las centrales nucleares hasta los suministros de agua y electricidad se controlan en nuestros días a través de internet.

En este marco, los países más avanzados se preguntan cómo podrían sobrevivir a un ataque de esta naturaleza. “Desconectando sus sistemas durante unas horas, Rusia puede comprobar si tiene capacidad para superar un ataque, si es capaz de vivir de un modo analógico”, ilustra el coronel. “Es una práctica inteligente, ya que el ciberespacio es un campo de batalla muy duro y los países tienen que ser conscientes de que la amenaza existe”.

La estrategia rusa consistiría entonces en aprovechar las ventajas de internet mientras se sientan seguros, pero tener la posibilidad de desconectarse si perciben una amenaza. Algo similar a un puente levadizo que se baja en tiempo de paz comercial y se sube cuando se acerca el enemigo.

El caso de China, en opinión de Baños, responde a motivaciones diferentes. La fundamental sería evitar que exista la tentación de movilizar a la población por medio de las redes sociales. “Es una estrategia que ha funcionado en las revueltas árabes: inculcar ideas en la población a través de internet para que hagan oposición al gobierno”, recuerda.

Pero este no es el único motivo: hay razones mucho más profundas que tienen que ver con su autoridad y capacidad de control. “El escenario en el que vivimos está basado en plataformas artificiales, muchas veces privadas. Algunos países intentan recuperar de alguna manera la soberanía sobre el equivalente virtual a su territorio. Quieren tener un mayor control sobre los datos de sus ciudadanos para poder influir en ellos antes de que lo hagan terceros países”, expone Ángel Gómez de Ágreda, autor del libro Mundo Orwell: Manual supervivencia para mundo hiperconectado. El escritor es coronel del Ejército del Aire y antiguo jefe de la sección de Cooperación del Mando Conjunto de Ciberdefensa.

La estrategia parece funcionar. La Gran Cibermuralla que ha levantado China frente a plataformas globales de la talla de Google y Facebook ha permitido el auge de Baidu y Wechat, sus homólogas nacionales. La recopilación de información personal de estas plataformas sirve al país para poder competir en el campo de la inteligencia artificial, una tecnología que necesita grandes cantidades de datos para prosperar. Si atendemos a una de las frases más manidas de cualquier evento tecnológico —“Los datos son el petróleo del siglo XXI”, repiten los expertos hasta la saciedad—, vemos que, en este contexto, la información se convierte para las naciones en una de las materias primas más valiosas a explotar.

En este punto, Gómez hace una llamada de atención a Europa: “Si no nos preocupamos por crear nuestras plataformas y desarrollar tecnología en la línea de la inteligencia artificial o las redes 5G, estaremos abriendo la puerta a otras potencias que se adelanten. Así es como se conquistan los ciberespacios de soberanía”.

Europa debe potenciar sus propios ecosistemas, pero sin dejar de preocuparse por su seguridad. España es uno de los países que recibe más ciberataques en el mundo; concretamente, el quinto, según datos de Kaspersky Lab. “Deberíamos proteger mejor nuestros sistemas, tanto estatales como privados”, advierte Baños. “Tenemos varios departamentos de ciberseguridad que están haciendo muy buen trabajo, pero nos queda mucho camino por delante si nos comparamos con otros países”.

Al fin y al cabo, Rusia y China no son los únicos ejemplos de países que optan por blindarse fuertemente en internet para proteger sus fronteras. “Probablemente, los más avanzados sean los países bálticos, que han sufrido numerosos ataques, e Israel e Irán, que se encuentran en una batalla permanente contra sus adversarios y perciben amenazas con mayor frecuencia”, señala Baños.

En otro extremo se sitúa Corea del Norte, que aprovecha las plataformas internacionales para efectuar ataques de propaganda política, desinformación y hackeos a diversas multinacionales al amparo de su inmunidad en la red. “El país no aprovecha comercialmente las ventajas de internet, pero esto también tiene sus ventajas. Si no tienes infraestructura, no te pueden atacar”, explica Gómez.

Fuente: elpais.com, 2019.

___________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

___________________________________________________________________

.

.

Google comete un grave error de ciberseguridad

mayo 22, 2019

Google reconoce que lleva desde 2005 almacenando contraseñas corporativas sin cifrar

Por David Ortiz.

Google admite que una implementación de G Suite de hace más de una década guardaba una copia de las contraseñas de al menos parte de los usuarios de este servicio en texto plano.

Tras el avance en seguridad informática que se ha producido en los últimos años, con la proliferación de métodos de acceso cada vez más robustos, sigue llamando la atención cuando uno de mayores gigantes de internet cae todavía en prácticas obsoletas. Le pasó a Facebook e Instagram hace un par de meses con cientos de millones de contraseñas, y ahora es Google quien reconoce que, desde 2005 ha estado almacenando contraseñas de sus cuentas corporativas en texto plano.

Aunque Google admite que «no hay evidencia de accesos impropios o malintencionados de las contraseñas afectadas», que son un subconjunto del total de estos clientes del servicio G Suite, también son los primeros en reconocer que «esta práctica no está a la altura» de sus estándares.

Por tanto, si no usas la suite corporativa de Google, que da servicio a multitud de empresas con servicios tan básicos como el e-mail, no tienes de qué preocuparte. Afirman estar además trabajando con los administradores de los servicios afectados para asegurarse de que los usuarios restablecen sus contraseñas.

Google se ha puesto en contacto con los administradores de los servicios afectados para instarles a que cambien las contraseñas manualmente. En caso de no hacerlo, el sistema reseteará estas cuentas automáticamente.

El cifrado de contraseñas, clave

Es cifrado es fundamental para la seguridad, puesto que cualquiera con acceso a las bases de datos internas –tanto un atacante como un trabajador de la propia Google– podría haber estado leyendo parte de ellas durante nada menos que 14 años. Es importante recordar que estas se encuentran inaccesibles desde fuera, y están en un entorno privado y también cifrado al que únicamente tienen acceso los administradores.

Las contraseñas se almacenan generalmente tras ser procesadas, de forma que una contraseña que se procesa siempre de la misma forma, obtendrán siempre el mismo hash o clave final que almacena Google que es extremadamente difícil de revertir. En este caso se estaba almacenando una copia extra en la consola de administración, en la que podía ser leída la clave de los usuarios.

Fuente: hipertextual.com, 22/05/19.

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales:

LinkedIn YouTube Facebook Twitter

______________________________________________________________________________

.

.