Planificar con criterio: por qué el asesoramiento profesional marca la diferencia en el plan de inversión personal y familiar

enero 23, 2026

Por Gustavo Ibáñez Padilla.

En un entorno económico signado por la volatilidad, la sobreoferta de productos financieros y la aceleración tecnológica, la toma de decisiones patrimoniales se ha convertido en una tarea de alta complejidad. Nunca hubo tantas alternativas para invertir, proteger o transferir riqueza; tampoco hubo tanta asimetría de información entre quienes diseñan los instrumentos y quienes los adquieren. En ese contexto, el asesoramiento financiero profesional deja de ser un lujo para transformarse en una necesidad estratégica.

La evidencia empírica comienza a respaldar con mayor contundencia lo que la experiencia práctica ya sugería. Un estudio longitudinal del CFP Board —organismo que certifica a los profesionales de planificación financiera en Estados Unidos— muestra que los hogares que trabajan con asesores financieros presentan mayor estabilidad, mejor preparación y niveles superiores de confianza respecto de su futuro económico. Según los primeros resultados, quienes reciben orientación estructurada tienen más probabilidades de mantener fondos de emergencia adecuados, completar su planificación patrimonial y sentirse encaminados hacia sus metas.

Kevin R. Keller, CEO del CFP Board, sintetiza el hallazgo con claridad: “Investigaciones independientes confirman que la planificación financiera integral marca una diferencia real en la vida diaria de las personas”. Y añade que los profesionales aportan claridad frente a la complejidad, ayudan a anticipar lo inesperado y mantienen a los clientes enfocados en el largo plazo. La investigación, además, destaca beneficios menos tangibles pero igualmente decisivos: menor ansiedad financiera, mayor disciplina conductual y relaciones de confianza sostenidas en el tiempo.

.

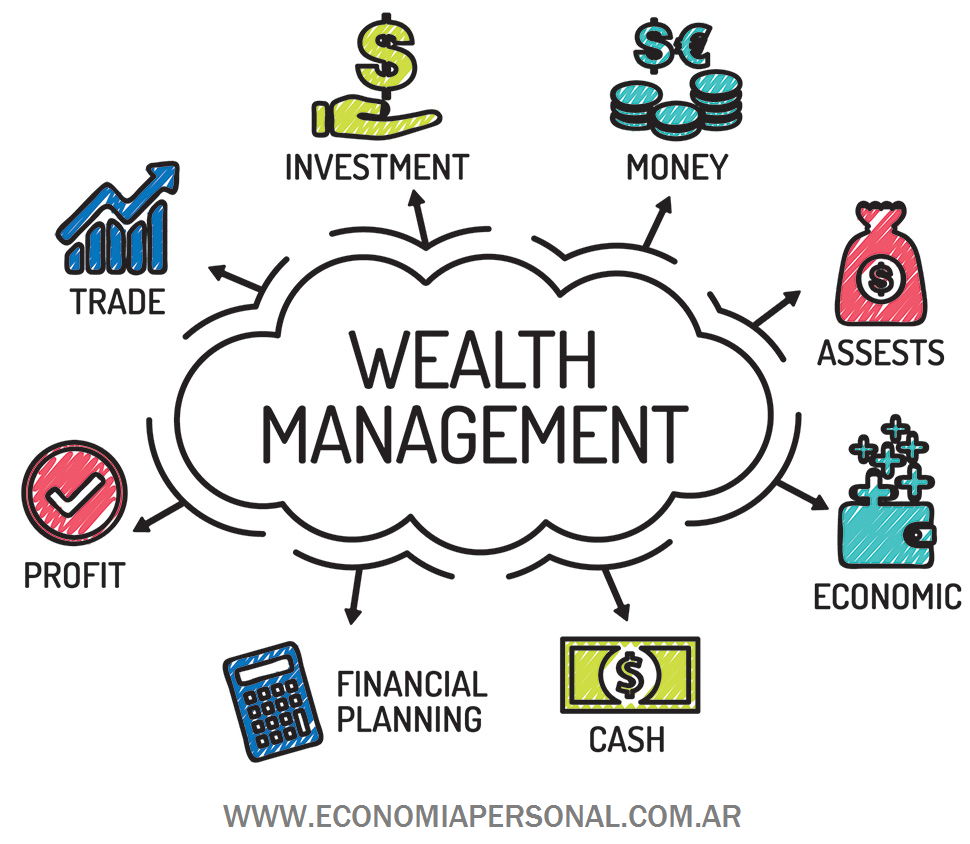

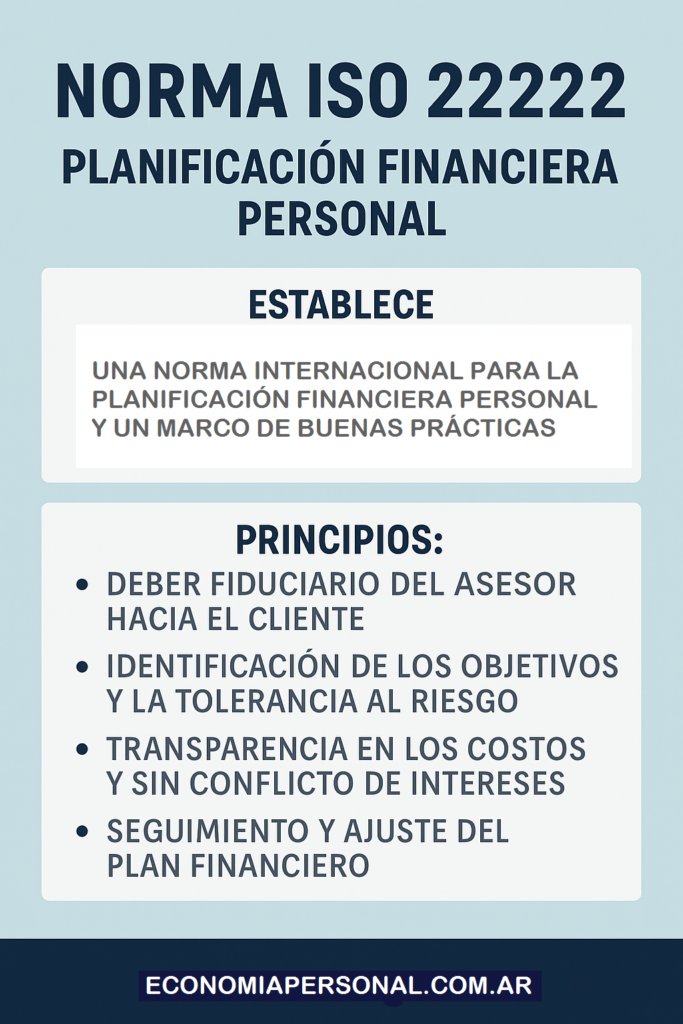

Estos resultados no sorprenden a quienes conocen el impacto de un asesoramiento sistemático bajo estándares internacionales. En artículos anteriores hemos analizado el valor de la norma ISO 22222, que establece los requisitos para la prestación de servicios de planificación financiera personal. Esta norma define procesos, competencias y principios éticos que estructuran el trabajo del asesor independiente: desde el relevamiento integral de la situación del cliente hasta la implementación y el monitoreo continuo del plan.

La ISO 22222 no es un sello decorativo; es un marco metodológico que obliga a abordar las finanzas familiares de manera holística. No se trata solo de elegir un fondo o contratar un seguro, sino de integrar objetivos vitales —educación de los hijos, retiro, protección ante contingencias, sucesión patrimonial— dentro de una arquitectura coherente.

.

El desafío del lenguaje financiero

Una de las mayores dificultades que enfrenta el inversor individual es el lenguaje técnico. Prospectos, cláusulas contractuales, tablas actuariales, ratios financieros y términos en inglés configuran un universo que desalienta incluso a personas con formación universitaria.

Tomemos un ejemplo concreto. Un bono puede describirse como un instrumento de renta fija que paga un cupón periódico y devuelve el capital al vencimiento. Sin embargo, detrás de esa definición se esconden variables como duración, convexidad, riesgo de crédito, riesgo de tasa y riesgo de reinversión. La diferencia entre un bono investment grade y uno high yield no es meramente semántica: implica un perfil de riesgo radicalmente distinto.

.

Algo similar ocurre con las acciones. Se suele simplificar diciendo que representan una participación en una empresa. Pero evaluar una acción exige comprender estados contables, flujos de caja descontados, múltiplos como el PER (Price to Earnings Ratio), ventajas competitivas sostenibles y factores macroeconómicos. Warren Buffett advirtió en su carta a los accionistas de Berkshire Hathaway en 1996: “El riesgo proviene de no saber lo que estás haciendo”. La frase resume la brecha entre acceso y comprensión.

En el caso de los fondos comunes de inversión y los ETFs, la aparente simplicidad operativa —comprar una cuota parte o una participación que replica un índice— puede ocultar cuestiones relevantes: tracking error, costos implícitos, estructura fiscal, liquidez subyacente y correlaciones en escenarios de estrés. No todos los ETFs son iguales, ni todos los fondos diversifican efectivamente el riesgo.

.

La complejidad particular de los seguros y las anualidades

Si el universo de mercado de capitales resulta técnico, el ámbito asegurador agrega otra capa de sofisticación. Un seguro de vida no es solo una cobertura ante el fallecimiento; puede ser una herramienta de planificación sucesoria, protección de ingresos, acumulación de capital o garantía para compromisos financieros.

Las pólizas tradicionales, los seguros universales, los seguros con componente de inversión indexados y las anualidades presentan estructuras de costos, condiciones de rescate y proyecciones actuariales que requieren interpretación especializada. Las anualidades —contratos que transforman un capital en un flujo de ingresos periódicos— son instrumentos valiosos en la planificación de la jubilación, pero su conveniencia depende de variables como la expectativa de vida, la tasa técnica, la inflación y la solvencia de la aseguradora.

Sin una guía profesional, es fácil confundir liquidez con rentabilidad o protección con inversión. El resultado puede ser una asignación ineficiente del patrimonio o, peor aún, una vulnerabilidad ante contingencias previsibles.

Conducta y disciplina: el factor invisible

Más allá de la complejidad técnica, existe un componente conductual decisivo. Numerosos estudios en finanzas conductuales muestran que los inversores tienden a sobreestimar su tolerancia al riesgo en mercados alcistas y a subestimarla en momentos de caída. La reacción emocional puede llevar a vender en el peor momento o a concentrar excesivamente la cartera en activos de moda.

El asesor profesional cumple un rol de contrapeso racional. Ayuda a definir una política de inversión acorde al perfil de riesgo, horizonte temporal y objetivos vitales. Establece reglas de rebalanceo y promueve la disciplina. La investigación del CFP Board subraya que la confianza y la resiliencia aumentan cuando el cliente percibe claridad en la toma de decisiones complejas.

En otras palabras, el asesor no solo selecciona instrumentos; estructura un proceso. Y el proceso, en finanzas, es tan importante como el rendimiento.

La integración bajo estándares internacionales

La norma ISO 22222 aporta un marco que ordena este proceso en etapas claras: recopilación de información, análisis y evaluación, desarrollo del plan, implementación y revisión periódica. Exige independencia, competencia técnica y conducta ética. Este enfoque sistemático reduce la improvisación y fortalece la transparencia.

Para una familia, aplicar este estándar significa abordar simultáneamente la gestión del riesgo (seguros adecuados), la acumulación de capital (inversiones diversificadas), la planificación impositiva y la estrategia sucesoria. No se trata de productos aislados, sino de un sistema interconectado.

Un ejemplo ilustra la diferencia. Supongamos un matrimonio con hijos pequeños, ingresos variables y un crédito hipotecario. Sin asesoramiento, podrían concentrarse exclusivamente en buscar la mayor rentabilidad posible. Con una planificación integral, priorizarían un fondo de emergencia, contratarían seguros de vida suficientes para cubrir el pasivo y la educación futura, diversificarían sus inversiones según horizonte temporal y definirían un esquema de ahorro para el retiro. La rentabilidad deja de ser un fin en sí mismo para convertirse en un medio al servicio de objetivos concretos.

Claridad frente a la sobreinformación

En la era digital, el problema no es la falta de datos sino su exceso. Plataformas de trading, influencers financieros y foros especializados multiplican recomendaciones fragmentarias. La democratización del acceso no garantiza comprensión.

La investigación longitudinal del CFP Board destaca que los beneficios del asesoramiento se sostienen en el tiempo, incluso cuando cambian las condiciones de mercado o se producen eventos vitales significativos. Esta continuidad es clave: la planificación financiera no es un acto puntual, sino un proceso dinámico que acompaña las distintas etapas de la vida.

Kevin Roth, Director de Investigación del organismo, señaló que los efectos positivos se mantienen en el segundo año del estudio y que el seguimiento permitirá comprender mejor cómo la relación profesional influye en cada etapa vital. La estabilidad no proviene de predecir el mercado, sino de estructurar decisiones coherentes y revisarlas con criterio.

Un llamado a la responsabilidad

El patrimonio personal y familiar es demasiado relevante para dejarlo librado al azar, a modas pasajeras o a interpretaciones parciales de información técnica. La autonomía no se opone al asesoramiento; por el contrario, se fortalece cuando se apoya en conocimiento especializado y estándares reconocidos internacionalmente.

Asumir la responsabilidad de diseñar un plan de inversión implica reconocer límites propios y buscar acompañamiento profesional calificado. Implica exigir transparencia, metodología y ética. Implica comprender que cada decisión financiera impacta no solo en el presente, sino en la seguridad y oportunidades de quienes dependen de nosotros.

El momento de ordenar, analizar y planificar no es cuando sobreviene la urgencia, sino cuando aún hay margen de acción. Desarrollar un plan de inversión personal o familiar bajo la guía de un profesional competente —preferentemente alineado con normas como la ISO 22222— es un acto de prudencia y visión estratégica.

La invitación es clara: revisar la propia situación patrimonial, definir objetivos explícitos y buscar asesoramiento independiente que transforme la complejidad en claridad. La planificación disciplinada no elimina la incertidumbre, pero la encuadra. Y en materia financiera, encuadrar la incertidumbre es el primer paso para convertir el futuro en un proyecto, no en una apuesta.

Fuente: Ediciones EP, 23/01/26.

Información sobre Gustavo Ibáñez Padilla

Más información:

La Libertad Financiera es un camino, no un destino

La Norma ISO 22222: Un pilar en la Planificación Financiera

Johnny Cash: propósito, resiliencia y la economía moral de una vida con sentido

La Importancia de la Planificación Financiera Personal en los Programas de Outplacement

La jubilación ya no es un destino: expectativas, riesgos y soluciones para quienes planifican su retiro

La Libertad Financiera: Flujo de Efectivo vs. Stock de Capital en la Economía del Siglo XXI

Vincúlese a nuestras Redes Sociales: LinkedIn YouTube Twitter

Nota del editor: Para profundizar en el diseño de un plan financiero personal y evitar errores comunes, conviene conocer la Norma ISO 22222, que establece estándares internacionales para la planificación financiera personal. Una brújula técnica para navegar con claridad y seguridad en este mar de decisiones económicas. Puede obtener un Diagnóstico Financiero Personal sin cargo enviando un e-mail con sus datos de contacto a: economiapersonal@gmail.com o a través del formulario de Contacto de esta web.

.

.

Antes de realizar cualquier inversión infórmese: Aviso Legal

.

.

.

Johnny Cash: propósito, resiliencia y la economía moral de una vida con sentido

enero 21, 2026

Por Gustavo Ibáñez Padilla.

Por momentos, la historia de Johnny Cash parece escrita para recordarnos que el éxito auténtico rara vez nace del confort. Su vida no fue una sucesión lineal de triunfos, sino una travesía marcada por la pobreza, la pérdida, la tentación del exceso y una búsqueda persistente de redención. Sin embargo, fue precisamente ese recorrido —áspero, contradictorio y profundamente humano— el que convirtió al Hombre de Negro en una figura cultural universal y en un caso paradigmático de cómo el propósito, sostenido en el tiempo, puede transformarse en éxito artístico, económico y vital.

Johnny Cash no solo construyó una de las carreras musicales más influyentes del siglo XX; edificó, a partir de condiciones iniciales adversas, un modelo de vida donde vocación, disciplina, fe y apoyo familiar terminaron alineándose en una estructura sólida y escalable. Su biografía ofrece lecciones que exceden el campo artístico y dialogan con temas centrales de la economía personal, el trabajo con sentido y la libertad financiera.

.

Orígenes humildes y una herida fundacional

Johnny Cash nació en 1932, en plena Gran Depresión, en Dyess, Arkansas, dentro de una familia de agricultores pobres. Desde niño conoció el trabajo duro, la incertidumbre económica y la fragilidad de la subsistencia. Aquella infancia, lejos de ser un obstáculo, moldeó una sensibilidad particular: Cash nunca perdió contacto con la realidad de los trabajadores, los marginados y los olvidados por el sistema.

La tragedia que marcó definitivamente su carácter ocurrió cuando tenía doce años: su hermano mayor, Jack, murió en un accidente laboral. Aquella pérdida no solo dejó una herida emocional profunda, sino que introdujo en Johnny una temprana conciencia sobre la finitud, la culpa y el sufrimiento humano. Décadas más tarde, ese dolor seguiría resonando en su música, dotándola de una autenticidad imposible de fabricar.

Muchos sucumben ante experiencias similares. Cash, en cambio, transformó la adversidad en materia prima expresiva. Allí comienza a delinearse un patrón clave de su vida: convertir el dolor en propósito.

.

La vocación como ancla existencial

La música apareció pronto como un refugio y, con el tiempo, como una vocación irrenunciable. Tras servir en la Fuerza Aérea de los Estados Unidos, Cash decidió apostar todo por ese llamado interior, sin formación académica formal ni redes de privilegio. En 1955 grabó sus primeras canciones para Sun Records, donde su estilo austero y su voz grave rompieron con los moldes tradicionales del country.

Desde el inicio, Cash comprendió algo esencial: cuando una persona trabaja alineada con su vocación, el esfuerzo no desaparece, pero adquiere sentido. Él mismo asumió rutinas extenuantes de trabajo —largas giras, grabaciones constantes, presentaciones continuas— que habrían sido insoportables sin una motivación profunda.

Este punto resulta central: hacer lo que uno ama no elimina el cansancio, pero sí reduce el desgaste interior. Cash no trabajaba menos que otros; trabajaba con un sentido que justificaba el sacrificio.

.

Éxito, familia y el costo oculto del crecimiento

En 1954, Johnny Cash se casó con Vivian Liberto, con quien tuvo cuatro hijas. Mientras su carrera crecía de forma sostenida, su vida familiar comenzaba a resentirse. Durante años, Cash pasó cerca del 80% de su tiempo de gira. El éxito económico y artístico avanzaba, pero lo hacía de manera desequilibrada.

Este es un fenómeno recurrente en trayectorias de alto rendimiento: cuando el crecimiento profesional no se integra armónicamente con la vida personal, la tensión termina pasando factura. En el caso de Cash, el agotamiento, la culpa y la soledad derivaron en un consumo creciente de drogas, que afectó su salud, su matrimonio y su estabilidad emocional.

El divorcio fue un punto de quiebre. No solo en lo afectivo, sino también en términos de estructura de vida. El éxito, sin contención, puede volverse un factor de riesgo.

.

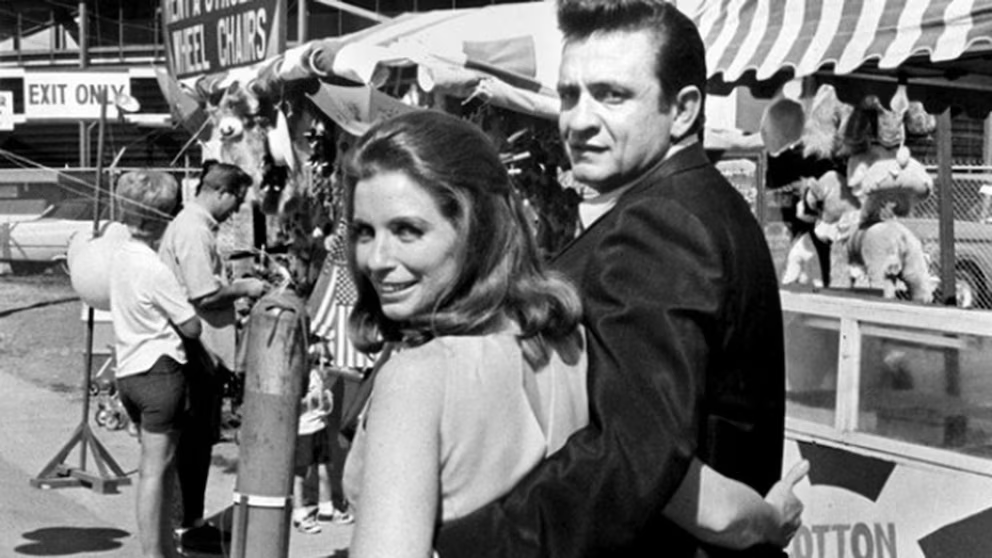

June Carter: el valor estratégico del apoyo correcto

La aparición de June Carter en la vida de Johnny Cash marcó un antes y un después. Proveniente de una familia musical consolidada, con mayor capital cultural y estabilidad emocional, June no solo fue su pareja sentimental, sino su verdadero sostén estructural.

A diferencia de vínculos anteriores, esta relación integró vida personal y vida profesional. Grabaron juntos, giraron juntos, compartieron escenarios y decisiones. Esta unificación fue un logro clave: Cash dejó de vivir escindido entre el artista y el hombre.

June fue, además, quien estableció límites claros frente a la adicción. Lo acompañó en procesos de rehabilitación, lo sostuvo cuando su carrera parecía declinar y lo ayudó a reencontrarse con su Fe cristiana. Cash nunca ocultó que su recuperación fue imperfecta, pero sí reconoció que sin el apoyo de June y de su fe, no habría sobrevivido.

Aquí emerge otra lección central: el éxito sostenido rara vez es un logro individual. Elegir bien con quién compartir la vida es una decisión estratégica, no solo emocional.

.

Fe, redención y consistencia en el tiempo

La espiritualidad ocupó un lugar complejo pero constante en la vida de Johnny Cash. No como una fórmula mágica, sino como un marco de sentido que le permitió levantarse tras cada caída. Su fe no lo blindó frente al error, pero sí le ofreció una narrativa de redención y responsabilidad personal.

En términos económicos y profesionales, esta actitud se tradujo en perseverancia. Cash nunca dejó de trabajar, aun cuando su popularidad fluctuó. Grabó discos, exploró nuevos géneros, se reinventó en etapas tardías de su vida y volvió a conectar con nuevas audiencias.

La consistencia, más que el brillo momentáneo, fue su verdadero capital.

.

Diversificación y construcción de éxito económico

Desde una perspectiva económica, la carrera de Johnny Cash es un ejemplo notable de diversificación de ingresos. No dependió exclusivamente de un solo formato ni de una sola etapa de éxito. Generó recursos a través de:

─ Venta de discos y derechos de autor

─ Giras y espectáculos en vivo

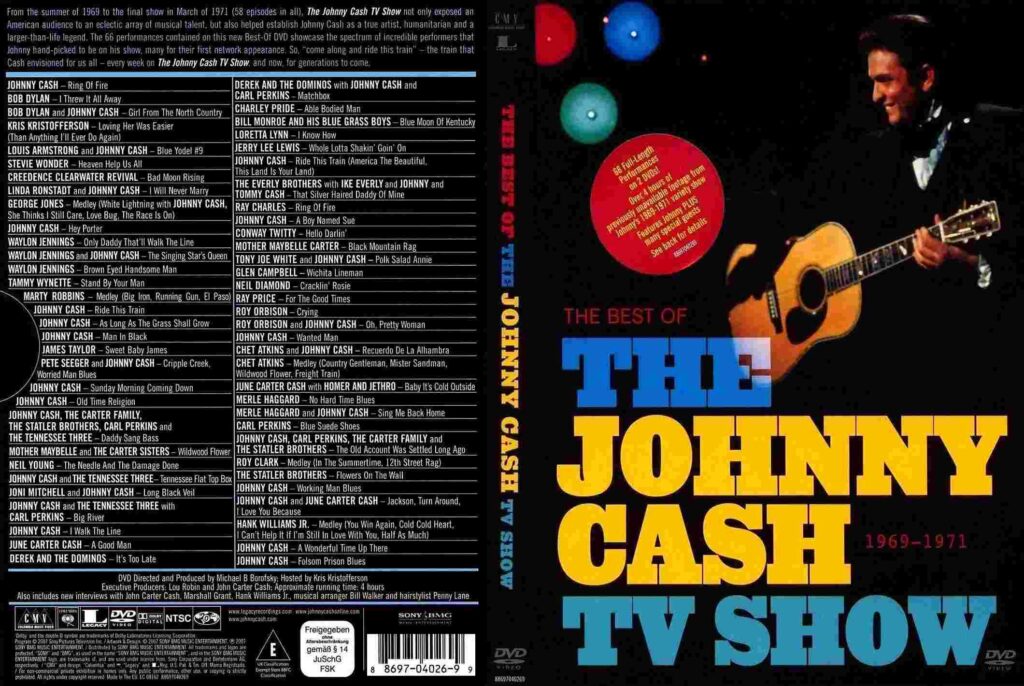

─ Programas de televisión

─ Participaciones en cine y series (incluido un recordado episodio de Columbo)

─ Colaboraciones intergeneracionales

Esta estrategia —consciente o intuitiva— le permitió sostener ingresos a lo largo de décadas, amortiguando los altibajos propios de la industria cultural. Cash entendió, quizá sin formularlo en términos técnicos, que la estabilidad financiera se construye con múltiples fuentes y visión de largo plazo.

.

Legado y enseñanza

Johnny Cash recibió numerosos premios y fue incorporado a los principales salones de la fama de la música. Sin embargo, su legado más profundo no reside en los galardones, sino en la coherencia entre vida, obra y valores.

Su historia demuestra que:

─ El propósito real alivia la carga del trabajo. Hacer lo que uno ama transforma esfuerzos en expresiones de significado.

─ El apoyo familiar y de comunidad es fundamental. Ningún éxito grande se construye en soledad.

─ La fe y la resiliencia permiten reconstruirse. No evitamos el dolor, lo transitamos con propósito.

─ Diversificar habilidades y fuentes de ingreso fortalece la estabilidad personal y económica.

─ La vocación, unida a disciplina, puede ser un motor para la libertad financiera y emocional.

.

Cómo aprender de Johnny Cash

La vida de Johnny Cash nos interpela directamente. Nos recuerda que el verdadero éxito no consiste solo en acumular ingresos, sino en construir una vida integrada, donde trabajo, vocación, relaciones y valores avancen en la misma dirección.

Aplicar sus estrategias no implica ser músico ni artista. Implica identificar nuestra vocación, rodearnos de personas que nos fortalezcan, trabajar con disciplina, diversificar nuestras fuentes de ingreso y sostener una visión de largo plazo. Implica, en definitiva, asumir la responsabilidad de dar forma a una vida con sentido.

Porque, como mostró Johnny Cash con crudeza y honestidad, la libertad financiera no se alcanza solo con dinero, sino con propósito, coherencia y perseverancia.

Fuente: Ediciones EP, 21/01/26.

Información sobre Gustavo Ibáñez Padilla

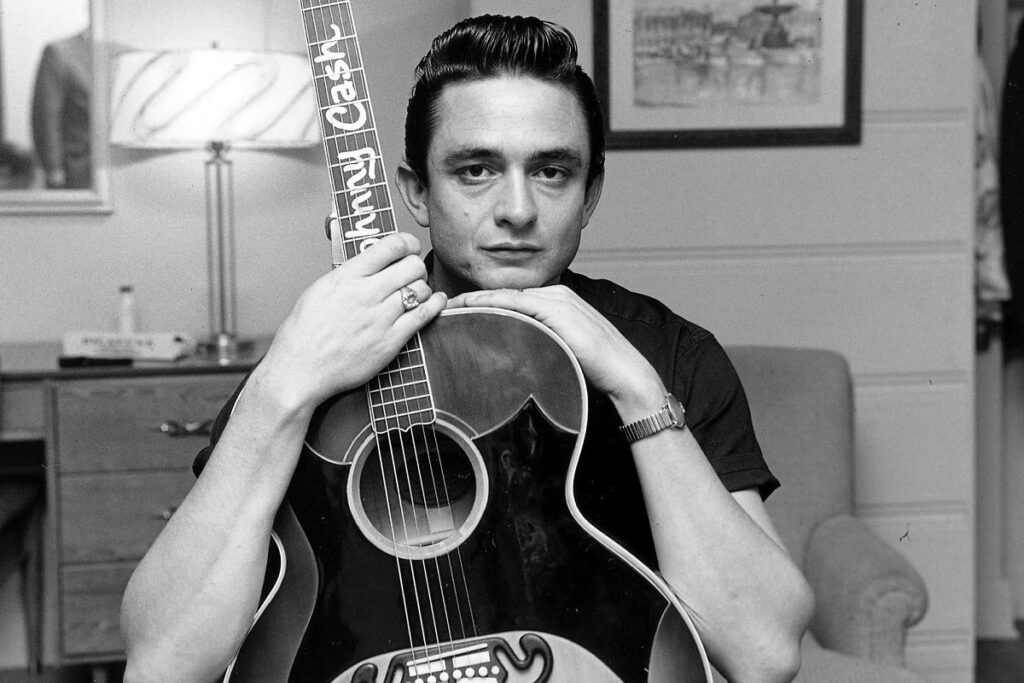

Johnn R. Cash (1932-2003)

Johnny Cash (nacido como J. R. Cash, Kingsland, Arkansas, 26 de febrero de 1932-Nashville, Tennessee, 12 de septiembre de 2003) fue un cantante, compositor, músico y actor estadounidense. Considerado como uno de los músicos más influyentes del siglo XX. Considerado el Rey de la Música Country y un icono de ese género. Cantautor de country, góspel, rock and roll y rockabilly, fue y es uno de los máximos representantes de la música country, aunque creó su propio subgénero musical.

Cash fue conocido por su profunda voz, por el característico sonido boom-chick-a-boom de su banda de acompañamiento –The Tennessee Three-, y por vestir ropa oscura lo que le valió el apodo de El Hombre de Negro («The Man in Black»). Era muy típico de él empezar todos sus conciertos con la sencilla frase: «Hola, soy Johnny Cash» («Hello, I’m Johnny Cash»).

Muchas de las canciones de Cash como «I Walk The Line», «Folsom Prison Blues», «Man in Black» tratan temas como la pena, la culpa, las tribulaciones morales y la redención, una tendencia que se acentuó en la última etapa de su carrera. Pero también compuso muchas canciones humorísticas (como «One Piece At A Time», «The One On The Right Is On The Left» y versionó «A Boy Named Sue», canción de Shel Silverstein), llenas de vitalidad («Get Rhythm») o con otras temáticas típicas del country como el ferrocarril («The Rock Island Line» o la famosa «Orange Blossom Special»). Curiosamente, algunos de sus temas más conocidos son versiones de otros artistas, como es el caso de «Hurt» (de Nine Inch Nails), Personal Jesus de Depeche Mode, One de U2, o el tema grabado junto con Joe Strummer, «Redemption Song», que Bob Marley había compuesto poco antes de su muerte.

Vendió cerca de noventa millones de álbumes en sus casi cincuenta años de carrera. Es presentado habitualmente como uno de los músicos más importantes en la historia de la música country. Es uno de los tres únicos músicos que han sido admitidos en más de un «Salón de la Fama»: en el Salón de la Fama del Rock and roll, del Country y del Góspel, de modo que, junto con Elvis Presley, es el único artista que está en Salones de la Fama de tres estilos diferentes (Rock, Country y Góspel). Aunque es recordado principalmente como un icono de la música country, sus canciones y el sonido que abarca abrazaron otros géneros como el rock and roll, el rockabilly, el blues, el folk, y el góspel. [Fuente: Wikipedia]

………………

June Carter Cash murió en mayo de 2003, a los 73 años. June le había dicho a Johnny que siguiera trabajando, por lo que continuó grabando, completando 60 canciones en los últimos cuatro meses de su vida. Incluso realizó shows sorpresa en el Carter Family Fold en las afueras de Bristol, Virginia. En el concierto del 5 de julio de 2003 (su última actuación pública), antes de cantar Ring of fire, Cash leyó una declaración que había escrito poco antes de subir al escenario: “El espíritu de June Carter me eclipsa esta noche con el amor que ella tenía por mí y el amor que yo tengo por ella. Nos conectamos en algún lugar entre aquí y el Cielo. Ella vino para una visita corta, supongo, desde el Cielo para visitarme esta noche y darme valor e inspiración como siempre lo ha hecho. Ella nunca ha sido una para mí, excepto coraje e inspiración. Doy gracias a Dios por June Carter. La amo con todo mi corazón”.

Cash continuó grabando hasta poco antes de su muerte (murió cuatro mese después de June). «Cuando June murió, lo destrozó», recordó Rick Rubin. «Me dijo: ‘Tienes que mantenerme trabajando porque moriré si no tengo algo que hacer’. Para entonces estaba en silla de ruedas y lo instalamos en su casa en Virginia… No pude escuchar esas grabaciones durante dos años después de su muerte y fue desgarrador cuando lo hicimos». Las últimas grabaciones de Cash se realizaron el 21 de agosto de 2003, y consistieron en Like the 309, que apareció en American V: A hundred highways en 2006, y la última canción que completó, Engine 143, grabada para el álbum tributo a la familia Carter de su hijo John Carter Cash.

🎬 🇺🇸 🎶 Walk the line, 2005.

.

🎬 🇺🇸 🎶 Ring of fire, 2013.

.

🎬 🇺🇸 🎶 The E! True Hollywood Story Johnny Cash, 1998.

.

🎬 🇺🇸 🎶 The Gift: The Journey of Johnny Cash, 2019.

.

📺 🚔 🎶 Johnny Cash en Columbo. El canto del cisne [T3. E7, 1974] (Selección de partes)

.

🎬 Murder in Coweta County, 1983.

.

🎬 Five minutes to live, 1961.

.

📺 🎶 Johnny Cash, June Carter Cash – Cause I Love You (The Best Of The Johnny Cash TV Show).

.

Johnny Cash & June Carter Cash • “Jackson” • 1968

.

.

.

.

Universidad, ideología y captura institucional

enero 16, 2026

Las leyes de Robert Conquest y las advertencias de Roger Scruton: dinámica ideológica, captura institucional y defensa de la civilización occidental

Por Gustavo Ibáñez Padilla.

Instituciones, ideología y conocimiento

El análisis del comportamiento de las instituciones modernas se ha convertido en una cuestión central para comprender la crisis contemporánea de la enseñanza superior. Lejos de tratarse de una mera desviación coyuntural o de un fenómeno atribuible a factores externos, la degradación intelectual observable en numerosas universidades occidentales responde a dinámicas estructurales profundas. Estas dinámicas afectan la relación entre conocimiento, poder, ideología y tradición, y comprometen la función civilizatoria de las instituciones educativas.

En este marco, las denominadas tres leyes de Robert Conquest ofrecen una herramienta analítica particularmente fecunda. Formuladas por el historiador británico-estadounidense a partir de su estudio de los totalitarismos y de las burocracias modernas, dichas leyes describen regularidades persistentes en el comportamiento institucional. Aunque enunciadas en forma aforística, su capacidad explicativa ha sido confirmada por la experiencia histórica reciente, especialmente en el ámbito universitario.

Roger Scruton, filósofo inglés y uno de los observadores más lúcidos de la cultura europea contemporánea, retomó estas leyes y las integró en una reflexión más amplia sobre la erosión del pensamiento académico y la pérdida de sentido de las instituciones educativas. Para ambos autores, el problema no es primordialmente político-partidario, sino epistemológico y moral: se trata del modo en que las instituciones se relacionan con el conocimiento, la autoridad intelectual y la herencia cultural.

Antes de abordar cada ley en particular, conviene recordar que los términos “derecha” e “izquierda”, utilizados por Conquest, no deben interpretarse en su acepción política contemporánea. Surgidos en la Revolución Francesa, estos conceptos han perdido gran parte de su significado original y hoy funcionan, en este contexto, como indicadores de una oposición más profunda: la que existe entre una actitud conservadora, prudente y atenta a la experiencia, y una actitud progresista, orientada a la transformación abstracta del orden existente.

Conocimiento, experiencia y prudencia institucional

La primera ley de Conquest sostiene que “Todos son de derecha en los asuntos sobre los que están bien informados”. Leída superficialmente, la afirmación puede parecer provocadora; analizada con detenimiento, revela una intuición fundamental sobre la naturaleza del conocimiento humano. Allí donde existe experiencia directa, responsabilidad concreta y comprensión profunda de un fenómeno, emerge una disposición espontánea a la prudencia.

El conocimiento auténtico no simplifica la realidad: la complejiza. Revela límites, consecuencias no intencionales y equilibrios frágiles que las construcciones ideológicas tienden a ignorar. Como advertía Edmund Burke, “la sociedad es un contrato no solo entre los vivos, sino entre los muertos, los vivos y los que aún no han nacido”. Esta conciencia de continuidad histórica es inseparable de una actitud conservadora del saber.

En el ámbito universitario, esta ley se manifiesta con particular claridad. Las disciplinas donde el error tiene consecuencias inmediatas —medicina clínica, ingeniería, ciencias aplicadas— suelen mostrar mayor resistencia a la ideologización extrema. En cambio, cuanto mayor es la distancia entre el discurso académico y la realidad empírica, mayor es la tentación de sustituir el conocimiento por consignas. Scruton sintetizó esta deriva con una fórmula lapidaria: “la ideología comienza donde termina el conocimiento”.

Esta observación permite comprender por qué buena parte de la radicalización intelectual contemporánea se produce en espacios donde la responsabilidad es difusa y las consecuencias del error recaen sobre terceros, nunca sobre quienes formulan las teorías.

.

Neutralidad institucional y deriva ideológica

La segunda ley de Conquest profundiza este diagnóstico al afirmar que “Cualquier organización que no sea explícitamente conservadora se volverá progresista con el tiempo”. El núcleo de esta tesis reside en la falsedad de la neutralidad institucional. Ninguna institución es axiológicamente neutra; toda organización encarna valores, prioridades y supuestos antropológicos, aun cuando no los explicite.

La asimetría entre actores institucionales resulta decisiva. Quienes adoptan una actitud conservadora tienden a respetar las reglas existentes y a no politizar espacios funcionales. Los activistas ideológicos, en cambio, conciben toda institución como un instrumento potencial de transformación social. Esta diferencia de intensidad y persistencia explica por qué las organizaciones “neutrales” terminan siendo capturadas.

En el ámbito universitario, este proceso se manifiesta en la progresiva politización de programas de estudio, criterios de evaluación y políticas de contratación. Lo que comienza como una preocupación moral legítima deriva, con el tiempo, en una ortodoxia que penaliza el disenso. Scruton observó que la universidad dejó de concebirse como una comunidad dedicada a la búsqueda de la verdad para convertirse en un espacio de legitimación ideológica, donde enseñar y adoctrinar se confunden.

Burocracia, incentivos y pérdida de la misión educativa

La tercera ley de Conquest introduce una dimensión organizacional decisiva: “La forma más simple de explicar el comportamiento de una burocracia es asumir que está controlada por una cábala de sus enemigos”. Conquest aclara que no se trata de una conspiración real, sino de un patrón funcional. Las burocracias desarrollan intereses propios que tienden a desplazar la misión original de la institución.

Max Weber ya había advertido que la racionalidad burocrática transforma los fines en medios y los medios en fines. En el caso de la universidad, esto se traduce en la primacía de procedimientos, indicadores y discursos administrativos sobre la transmisión efectiva del conocimiento. Las decisiones dejan de orientarse por criterios académicos y pasan a responder a incentivos internos: expansión presupuestaria, protección corporativa y alineamiento ideológico.

El resultado es una paradoja inquietante: instituciones pobladas por individuos bien intencionados terminan produciendo efectos culturalmente destructivos. No por malicia personal, sino por la lógica impersonal del sistema. La universidad, llamada a formar inteligencias libres, se convierte así en un dispositivo de conformidad intelectual.

La universidad como caso paradigmático de captura institucional

Las tres leyes de Conquest convergen de manera especialmente clara en la universidad contemporánea. La combinación de abstracción teórica, falsa neutralidad y burocratización crea un entorno propicio para la captura ideológica. En este sentido, la crisis universitaria no es accidental, sino estructural.

Scruton insistió en que el problema central no es la presencia de ideas progresistas, sino la desaparición de las condiciones que hacen posible el pensamiento crítico genuino: pluralismo real, autoridad intelectual basada en el saber y continuidad cultural. Cuando estos elementos se erosionan, la universidad deja de cumplir su función civilizatoria.

.

Respuestas culturales e institucionales: la propuesta de Scruton

Frente a este diagnóstico, Scruton propuso un conjunto coherente de respuestas. La primera es la explicitación de valores fundacionales. Las instituciones que declaran abiertamente sus principios generan defensas naturales frente a la captura.

La segunda es la subsidiaridad radical: descentralizar decisiones para vincular conocimiento y responsabilidad. La tercera consiste en la creación de instituciones paralelas, capaces de preservar y transmitir el saber cuando las estructuras tradicionales han sido comprometidas. Finalmente, Scruton subrayó la necesidad de cultivar virtudes contraculturales —paciencia, humildad intelectual, respeto por lo heredado— sin las cuales ninguna institución puede perdurar.

Universidad, tradición y responsabilidad civilizatoria

Las leyes de Conquest no describen un destino inevitable, sino una tendencia que puede ser comprendida y, por tanto, enfrentada. La crisis de la universidad no se resolverá mediante reformas administrativas ni mediante nuevas consignas morales, sino a través de una recuperación consciente de su misión original.

Defender la universidad implica hoy asumir una responsabilidad intelectual y civilizatoria. Significa reconstruir instituciones que respeten el conocimiento, la tradición y la libertad de pensamiento; formar docentes y estudiantes capaces de resistir la simplificación ideológica; y comprender que la civilización occidental no se preserva por inercia, sino por decisión consciente.

Como recordaba Scruton, una cultura sobrevive únicamente mientras existen personas dispuestas a amarla lo suficiente como para transmitirla. La universidad sigue siendo uno de los espacios privilegiados para esa tarea, siempre que se recupere su razón de ser.

Fuente: Ediciones EP, 16/01/26.

Información sobre Gustavo Ibáñez Padilla

Robert Conquest (1917-2015)

George Robert Ackworth Conquest CMG fue un historiador y escritor británico, célebre por sus obras relacionadas con la Unión Soviética y en especial por la publicación en 1968 de El Gran Terror, una síntesis de la Gran Purga de Stalin en la década de 1930. Desde 1981, fue investigador en la Universidad de Stanford.

……………

Roger Scruton (1944-2020)

Roger Vernon Scruton fue un filósofo y escritor británico especializado en la estética y la filosofía política, particularmente en la defensa del tradicionalismo político. Fue editor desde 1982 hasta 2001 de The Salisbury Review, una revista política conservadora.

.

Más información:

La construcción del conocimiento en la Universidad

.

.

Argentina, 2026: el talento que no aparece

enero 14, 2026

Por Gustavo Ibáñez Padilla.

Un país con oportunidades y barreras —y una pregunta que late bajo la piel de cualquier empresario: ¿dónde están los trabajadores que necesitamos?

Al comenzar 2026, los pasillos de oficinas de tecnología en Palermo, los galpones industriales en Villa Lugano y las salas de reunión de empresas como Globant, MercadoLibre o YPF comparten un mismo murmullo: “Cada vez es más difícil encontrar personal calificado.” La angustia ya no es un susurro aislado sino una constante que late en la economía argentina. Y no es exageración: según la más reciente Encuesta de Expectativas sobre Talento Tecnológico de ManpowerGroup, el 68 % de los empleadores en IT confiesa tener serias dificultades para cubrir los perfiles que necesita.

Este número no es simplemente alto: es una señal de alarma para un país que durante años fue cuna de talento tecnológico y fuerza productiva. En 2024, ese porcentaje llegó al 76 %, y aunque bajó, sigue siendo altísimo. Empresas de todos los tamaños —desde las startups de FinTech hasta las grandes energéticas— sienten que los avisos de empleo quedan abiertos eternamente o atraen candidatos que no están a la altura de lo que piden.

.

El nudo: más que números, historias de escasez y espera

Imaginemos a María, gerente de RR. HH. en una empresa de software con 150 empleados. Lleva semanas entrevistando; los candidatos “tienen buena vibra”, pero pocos poseen las habilidades técnicas o la experiencia en data analysis que su compañía necesita. Ella encuentra perfiles prometedores, pero terminan rechazando ofertas porque otra firma les promete cursos, flexibilidad o proyectos más desafiantes. Este punto es clave: un estudio de Randstad reveló que el 46 % de los argentinos no aceptaría un empleo que no ofrezca oportunidades de formación.

En sectores más tradicionales, como manufactura o logística, la realidad es igual de dura. Ingeniería encabeza la lista de habilidades más difíciles de conseguir (25 %), seguida por Tecnología de la Información y Análisis de Datos (23 %). No se trata solo de desarrolladores: también faltan talentos en atención al cliente, operaciones y ventas.

Ese déficit tiene raíces profundas. La Universidad Tecnológica Nacional (UTN), una de las principales formadoras de ingenieros del país, ve un creciente volumen de aspirantes, pero solo una fracción termina graduándose. Mientras miles empiezan carreras, muchos abandonan en el camino por la dificultad de las materias o la necesidad de trabajar para sostenerse. Esta brecha entre ingreso y egreso agrava el desbalance entre oferta y demanda.

.

Inteligencia Artificial: ¿enemiga, aliada o espejo de nuestros miedos?

Si la escasez de talento ya era un problema mayúsculo, la llegada masiva de la Inteligencia Artificial (IA) agitó aún más el tablero del empleo. Lejos de ser un fenómeno lejano, la IA se está integrando en procesos de selección, evaluación de perfiles y automatización de tareas rutinarias. Desde algoritmos que filtran CVs hasta herramientas que generan código preliminar, la IA ha revolucionado prácticas enteras.

Pero esta revolución tiene un lado oscuro. Un estudio global con datos de Argentina revela que el 66 % de las organizaciones prevé reducir la contratación de personal sin experiencia, y el 71 % enfrenta crecientes dificultades para reclutar y capacitar talento junior. La razón es simple: las tareas básicas que antes servían como campo de entrenamiento para jóvenes profesionales ahora pueden ser realizadas —o empezadas— por sistemas de IA con costos más bajos y tiempos más rápidos.

Esta tendencia no solo frena la contratación de personal junior, sino que también pone en riesgo su formación práctica. Si los primeros años de trabajo son absorbidos por máquinas o relegados a una mínima supervisión humana, ¿cómo se forma el próximo ingeniero, analista o vendedor de éxito? Sin experiencias reales, la curva de aprendizaje se aplana y las habilidades futuras se estancan.

No obstante, aquí también hay una luz: la IA no reemplaza (al menos por ahora) habilidades humanas profundamente humanas. Es decir, relaciones interpersonales, liderazgo, creatividad, ventas estratégicas y empatía con clientes y equipos siguen siendo dominio del talento humano. Empresas líderes están empezando a priorizar estas competencias en sus procesos de selección porque —al final— la gente prefiere comprar y negociar con humanos en lugar de máquinas.

Cómo sobreviven y se reinventan las organizaciones

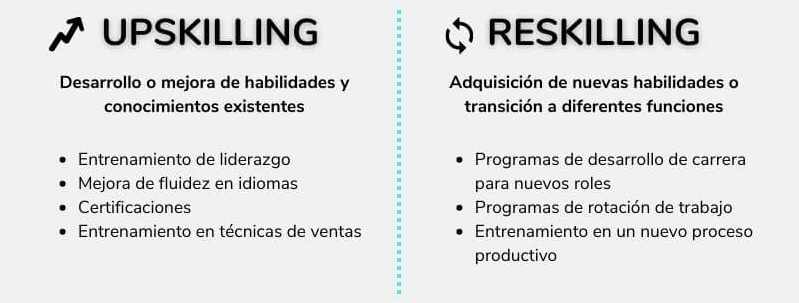

En este contexto, las consultoras de recursos humanos han tomado un rol protagónico. Firmas como ManpowerGroup, Adecco, Randstad y sus divisiones especializadas —por ejemplo, Experis Argentina— no solo ayudan a las empresas a reclutar, sino que se vuelven aliadas estratégicas en formación, upskilling (mejora de habilidades) y reskilling (reentrenamiento).

Los procesos de outplacement se han convertido en salvavidas para profesionales que, por reestructuraciones o automatización, se ven forzados a reinventarse. Estos programas no solo ayudan a preparar CVs o ensayar entrevistas, sino que trabajan profundamente en mentalidad, resiliencia, planificación de carrera y finanzas personales. En una economía volátil como la argentina, este apoyo psicológico y práctico es aún más esencial que cualquier curso técnico.

Además, muchas organizaciones están rediseñando su estrategia hacia dentro. Entre las tácticas más adoptadas figuran:

—Capacitación interna y programas de desarrollo continuo, para transformar talento existente en perfiles más avanzados.

—Flexibilidad laboral y esquemas híbridos, que atraen a profesionales que valoran autonomía.

—Alianzas con programas educativos y bootcamps, para acortar brechas entre la academia y las necesidades del mercado.

.

Desenlace: una invitación a la acción

Argentina enfrenta un punto de inflexión. La escasez de talento calificado no es un problema exclusivo de IT o ingeniería; es un síntoma de tensiones estructurales en educación, formación profesional y adaptación tecnológica. Pero como toda crisis, también es una oportunidad.

La formación continua y el desarrollo de habilidades humanas y técnicas no son un lujo, sino una necesidad estratégica. Si las personas abrazan el aprendizaje permanente —ya sea mediante cursos, experiencias laborales, formación en IA o competencias interpersonales— estarán mejor equipadas para un mercado laboral en constante reinvención.

Empresas, instituciones educativas y profesionales deben actuar ahora. En un mundo donde la innovación es la regla y no la excepción, el talento que sabe aprender, adaptarse y liderar será el recurso más valioso de todos.

¿Estás listo para formar parte de la próxima generación de talento argentino? La respuesta que demos hoy definirá nuestro futuro laboral mañana.

Fuente: Ediciones EP, 14/01/26.

Información sobre Gustavo Ibáñez Padilla

Más información:

La Libertad Financiera es un camino, no un destino

La Importancia de la Planificación Financiera Personal en los Programas de Outplacement

La jubilación ya no es un destino: expectativas, riesgos y soluciones para quienes planifican su retiro

.

.

.

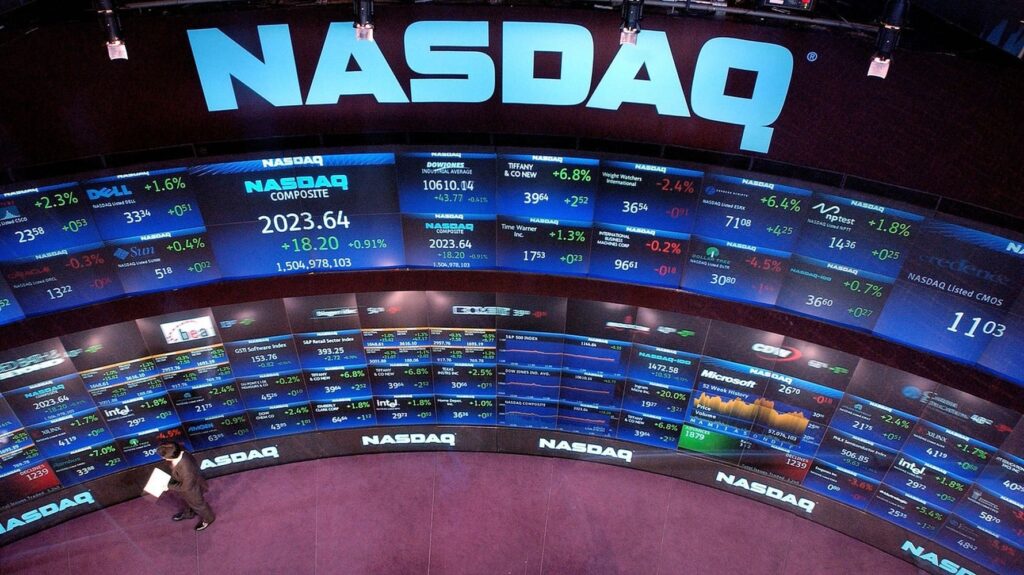

¿Qué pasará con las acciones tecnológicas en 2026?

diciembre 19, 2025

Mientras el mercado alcista de las acciones estadounidenses se extiende a su cuarto año, hay más preocupaciones que nunca sobre la sostenibilidad del fuerte gasto en IA.

Por Jeran Wittenstein, Ryan Vlastelica y Carmen Reinicke. Bloomberg. 19 de diciembre de 2025.

.

Los inversores recordarán 2025 como el año en que el repunte de la inteligencia artificial se amplió y los temores se hicieron más pronunciados, no solo por una burbuja en las acciones, sino también por la disrupción que representa la tecnología.

Si bien gigantes tecnológicos como Alphabet Inc. y Nvidia Corp. registraron fuertes ganancias, sectores poco conocidos de la industria, como los chips de memoria y los discos duros, resultaron ser mucho más atractivos para los inversores. Mientras tanto, la amenaza de la competencia de pesos pesados y empresas emergentes con grandes recursos como OpenAI y Anthropic lastró a los fabricantes de software, considerados los más vulnerables a los desafíos.

Mientras el mercado alcista de las acciones estadounidenses se extiende a su cuarto año, hay más preocupaciones que nunca sobre la sostenibilidad del fuerte gasto en computación de IA y si los retornos justificarán las inversiones.

“Hay mucho optimismo en torno a la IA, pero también mucha expectación”, afirmó Anthony Saglimbene, estratega jefe de mercado de Ameriprise. “En 2026, nos centraremos más en la eficacia de la IA. ¿Cuál es el retorno de la inversión (ROI) de los hiperescaladores que han estado invirtiendo? ¿Verán que el crecimiento de sus ganancias continúa acelerándose?”

A continuación, presentamos algunas de las historias más importantes del mercado de valores para la industria tecnológica en 2025 y las perspectivas para cada una de ellas en el nuevo año.

Nerviosismo por las neonubes

Las neonubes, que son empresas que ofrecen servicios de computación en la nube adaptados a los clientes de IA, fueron furor durante la mayor parte de 2025. Pero de cara a 2026 parecen más bien indicadores del riesgo de burbuja de la IA

El creciente escrutinio sobre la falta de rentabilidad de OpenAI ha suscitado dudas sobre su capacidad para afrontar sus enormes compromisos de inversión, incluyendo un acuerdo de computación en la nube con Oracle Corp., cuyo valor se estima en 300 000 millones de dólares a cinco años. Se esperaba que Oracle fuera uno de los principales beneficiarios del crecimiento de la IA, pero sus acciones han caído un 45 % desde que alcanzaron su máximo en septiembre, ya que su exposición a OpenAI se ha convertido en una preocupación importante.

.

“Existe mucho temor con respecto a OpenAI y los compromisos que ha asumido”, afirmó Adam Rich, quien ayuda a supervisar más de 17 000 millones de dólares en activos como subdirector de inversiones y gestor de cartera en Vaughan Nelson. “Solo podemos predecir lo que sabemos, y ahora mismo hay mucho que desconocemos. Mientras esto siga así, será difícil que empresas como Oracle recuperen su atractivo”.

Oracle enfrenta otros problemas, como la cantidad de dinero que gasta en arrendamientos de centros de datos, retrasos reportados en algunos proyectos de centros de datos y problemas de financiación. Su creciente endeudamiento preocupa especialmente a los inversores, ya que el riesgo crediticio de la compañía se ha disparado a su nivel más alto desde la crisis financiera.

Más allá de Oracle, el proveedor de neocloud CoreWeave Inc. ha perdido cerca de dos tercios de su valor de mercado desde que alcanzó su máximo en junio. Y las acciones de Nebius Group NV han caído más del 42 % desde su máximo de octubre.

Tecnología aburrida

Los inversores descubrieron nuevas oportunidades de negocio en IA en 2025 al seguir el destino de los miles de millones de dólares en gastos de capital prometidos. Se puede comprobar con solo observar a las empresas con mejor rendimiento en el índice S&P 500. La empresa de memoria y almacenamiento Sandisk Corp. encabeza la lista, seguida de Western Digital Corp, que fabrica unidades de disco duro, y su rival Seagate Technology Holdings Plc. Micron Technology Inc., el mayor fabricante de chips de memoria con sede en EE. UU., ocupa el quinto lugar

Se espera que la tendencia continúe en 2026, a medida que la inversión en capital sigue creciendo. Los inversores se preguntan cada vez más hacia dónde se dirige la próxima ola, y algunos se centran en las acciones de software, que se encuentran en una situación desfavorable.

“Las cosas en la periferia son interesantes”, dijo Melissa Otto, directora de investigación en tecnología, medios y telecomunicaciones en Visible Alpha. “Existe un ecosistema de IA que gira en torno a la propia infraestructura de IA”.

Desplome del software

Las acciones de software cotizaron a valoraciones de mercado atractivas en 2025, pero eso no logró atraer a los inversores. Las acciones de las empresas de software como servicio, o SaaS, se vieron particularmente afectadas. Gran parte de la debilidad refleja los crecientes temores de que el grupo se vea afectado por la IA, ya que las ofertas de servicios como ChatGPT y Gemini de Alphabet reducen la demanda o el poder de fijación de precios.

La IA representa una “competencia existencial” para algunas empresas de software, ya que “el dominio de los chatbots y agentes de IA se convierte en el principal campo de batalla”, escribieron los analistas de RBC Capital Markets en una nota de investigación esta semana.

Empresas como ServiceNow Inc., Adobe Inc. y Salesforce Inc. estuvieron entre las de peor desempeño del sector tecnológico este año. El índice Morgan Stanley de empresas SaaS bajó un 10%, en comparación con una ganancia del 5% en un índice de software más amplio que incluye empresas consideradas ganadoras en IA como Microsoft Corp.

La persistencia del bajo rendimiento del software será un tema clave en el mercado bursátil en 2026. Algunos profesionales de Wall Street ya creen que se ha exagerado. El grupo SaaS «cotiza con un descuento de entre el 30 % y el 40 % con respecto a lo que sugieren sus fundamentos», escribieron los analistas de KeyBanc Capital Markets en una nota a sus clientes a finales del mes pasado.

Lo caro se volvió más caro

La preocupación de que las valoraciones exorbitantes frenaran el ascenso de algunas de las acciones más atractivas de 2024 en 2025 resultó infundada. Palantir Technologies Inc. resultó ser una de las empresas con mejor rendimiento del año, a pesar de cotizar a más de 200 veces las ganancias estimadas durante gran parte del año. El avance del 146% de la acción la sitúa en el octavo lugar del S&P 500.

Wall Street se ha mostrado escéptico con Palantir durante mucho tiempo, principalmente debido a su elevada valoración. De los 29 analistas que cubren al fabricante de software de análisis de datos, solo nueve recomiendan comprar la acción. Aun así, se espera que la compañía se expanda a un ritmo envidiable, con un aumento proyectado de sus ingresos del 43 % en 2026 y del 39 % en 2027, según el promedio de estimaciones de analistas recopiladas por Bloomberg.

El fabricante de vehículos eléctricos Tesla Inc. también superó las preocupaciones sobre su valoración, que es, con diferencia, la más cara de los llamados Siete Magníficos. La acción alcanzó un récord esta semana a pesar de cotizar a más de 200 veces las ganancias previstas y enfrentarse a diversos obstáculos, desde la ralentización de las ventas de vehículos eléctricos hasta la preocupación por la seguridad.

.

Los inversores se muestran optimistas ante la visión del director ejecutivo Elon Musk de un futuro con vehículos autónomos y la incipiente apuesta por la robótica. Tras dos años de estancamiento en el crecimiento de los ingresos, se espera que las ventas de Tesla crezcan un 13 % en 2026 y un 19 % en 2027.

Todo esto deja el panorama tecnológico de cara a 2026 prácticamente igual que hace un año. Sí, las acciones son caras, pero las oportunidades de crecimiento están ahí. Depende de las empresas aprovecharlas.

“Las expectativas son altas y las valoraciones son caras”, dijo Saglimbene de Ameriprise. “Eso significa que tienen mucho que demostrar y que realmente tendrán que superar las expectativas para ascender”.

© 2025 Bloomberg LP

Fuente: investmentnews.com, 19/12/25

Más información:

La importancia del Asesor Financiero

El impacto de la IA en el asesoramiento financiero

Saber y consultar, dos claves de la economía personal

La Inteligencia Artificial en la Asesoría Financiera: Oportunidad y desafío para Argentina

Estrategias efectivas para incrementar la Venta de Seguros de Vida

La Inteligencia Artificial no es neutra

.

.

El impacto de la IA en el asesoramiento financiero

diciembre 18, 2025

Por Steve Randall. 18 de diciembre de 2025.

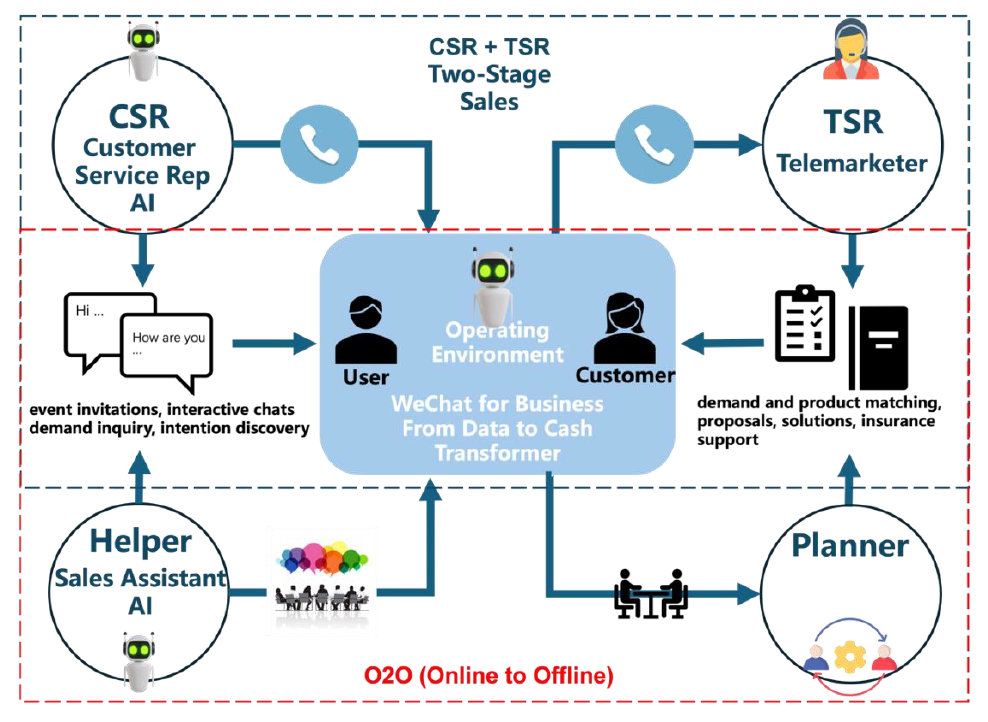

Kerry Ryan de Seismic le cuenta a InvestmentNews cómo los gestores de patrimonio y activos están utilizando la IA para personalizar el asesoramiento y redefinir el papel del asesor.

La inteligencia artificial ya no es una ambición futura para los administradores de patrimonio y activos; en 2026, será central para la forma en que las empresas personalizan el asesoramiento, escalan la productividad y compiten por los clientes.

Esa es la opinión de Kerry Ryan, CPAWA, director senior de marketing de servicios financieros en Seismic, quien ha estado hablando con InvestmentNews y dice que las empresas están incorporando IA directamente en los flujos de trabajo de asesores y mayoristas.

.

“Las empresas de gestión patrimonial y de activos están avanzando rápidamente en sus estrategias de IA para reducir la brecha de asesoramiento y ofrecer una orientación hiperpersonalizada a gran escala. Los sistemas de IA de última generación convierten automáticamente los datos no estructurados de las reuniones en flujos de trabajo estructurados y prácticos“, afirma, y añade que estas herramientas “muestran dinámicamente la información de los clientes mediante la síntesis de señales de comportamiento, datos de cartera e inteligencia de CRM“.

Ryan enfatiza que la IA no solo está acelerando la eficiencia de los asesores, sino que también está cambiando fundamentalmente la experiencia del cliente.

“Los agentes de IA y el análisis predictivo orquestan recomendaciones, contenido y las mejores acciones en tiempo real en todos los canales”, afirma, lo que permite a los asesores “diseñar experiencias de cliente verdaderamente holísticas y basadas en objetivos. La transición de interacciones reactivas y centradas en el producto a una orientación anticipatoria y basada en datos señala una transformación fundamental en la forma de brindar asesoramiento financiero en la próxima década”.

Si bien el entusiasmo por la IA es alto, Ryan advierte que la personalización a escala es imposible sin la infraestructura adecuada.

“Ofrecer experiencias hiperpersonalizadas al cliente solo es posible con la base de datos adecuada”, afirma. “Las empresas deben contar con una integración de datos en tiempo real que facilite experiencias digitales modernas y recomendaciones personalizadas, además de análisis predictivo y automatización inteligente”.

.

Riesgo y cumplimiento

Ryan afirma que , dado que las soluciones de inteligencia artificial (IA) permiten a las empresas de servicios financieros automatizar procesos, surgen inquietudes sobre lo que sucede cuando los sistemas actúan solos y que una gobernanza sólida es esencial, enfatizando que las empresas deben adoptar “una gobernanza de datos consistente en toda la empresa para garantizar un uso responsable y conforme de los datos de los clientes”.

Ryan señala que, si bien es probable que las soluciones de IA fortalezcan los procesos de cumplimiento, las próximas regulaciones probablemente requerirán que las empresas formalicen la gobernanza de modelos, la transparencia, los controles de datos y los marcos de idoneidad, lo que a su vez impulsará la demanda de soluciones de IA más maduras y auditables.

“Al mismo tiempo, una supervisión más estricta de las comunicaciones con los clientes y la personalización impulsará a las empresas hacia plataformas de IA compatibles que puedan documentar el razonamiento, mitigar el sesgo y garantizar la visibilidad de la supervisión”, afirma. “A medida que estos estándares se afiancen, las empresas buscarán cada vez más asociarse con proveedores tecnológicos que puedan implementar la IA de forma segura en todos los flujos de trabajo, manteniendo al mismo tiempo el rigor de cumplimiento que exigen los reguladores”.

La evolución del rol del asesor

A medida que la IA absorbe tareas administrativas y analíticas, Ryan dice que el rol del asesor continúa evolucionando.

“Los asesores pasan de ser selectores de productos a organizadores de procesos patrimoniales integrales”, afirma. “A medida que la IA elimina la carga administrativa, los asesores tienen más tiempo para centrarse en la construcción de relaciones y la orientación estratégica”.

En 2026, afirma, las empresas competirán explícitamente en función de lo bien que combinen las capacidades humanas y de las máquinas.

“Los asesores se apoyarán más en la sinergia humana y tecnológica que genera mayor valor para los clientes, y esta combinación se convertirá en un diferenciador competitivo más explícito”, afirma. “Preveo que los gestores de patrimonio y activos ampliarán sus colaboraciones con plataformas de IA, datos y automatización de experiencias para optimizar la personalización, la productividad de los asesores y la conectividad de datos. Esta transición hacia ecosistemas tecnológicos abiertos e interoperables ayudará a las empresas de servicios financieros y a sus socios a ofrecer experiencias de cliente más rápidas, más compatibles y con mayor impacto”.

Brechas de habilidades de los asesores

Si bien algunas capacidades permanecen internamente, Ryan dice que las asociaciones predominan, pero la expansión de la IA expone brechas de talento, particularmente entre asesores y profesionales de ventas de gestión de activos.

“La fluidez en IA y la alfabetización de datos serán habilidades clave que las empresas desarrollarán internamente y contratarán externamente para cubrir las necesidades, centrándose en cómo los asesores y los profesionales de ventas de gestión de activos pueden utilizar estas habilidades, junto con un sólido liderazgo, comunicación y resolución de problemas, para guiar a los clientes en entornos complejos”, afirma. “Las empresas abordarán estas carencias en 2026 mediante herramientas basadas en IA en toda la infraestructura tecnológica de los asesores, que les proporcionarán contenido de capacitación, formación y coaching para toda la organización”.

A pesar del papel cada vez mayor de la IA, Ryan dice que las empresas pueden mantener la confianza de los clientes enfatizando la transparencia y una fuerte privacidad de los datos.

“Las empresas pueden empezar explicando claramente cómo se utiliza la IA en sus recomendaciones, así como cómo se aprovechan los datos de los clientes en conjunto con ella”, afirma. “Al adoptar prácticas sólidas de privacidad de datos, las empresas pueden capacitar a los asesores y profesionales de ventas para combinar la velocidad de la IA con el criterio y la experiencia humanos para reforzar y mantener la confianza de los clientes en las soluciones de IA”.

.

Motor de crecimiento

En conclusión, Ryan dice que las empresas de gestión de patrimonio y activos deben pensar en la IA como un motor de crecimiento, no simplemente como otra palanca de costos.

“Las empresas que adapten su mentalidad obtendrán una ventaja competitiva en cuanto a personalización y experiencias de cliente superiores, impulsadas por la productividad de los asesores mejorada con IA, ecosistemas integrados y modernización operativa para obtener resultados consistentes”, afirma. “En ambos segmentos, las empresas que integren la IA a fondo en la arquitectura de datos, los modelos operativos y las experiencias de cliente escalarán más rápido y ampliarán las ventajas de rendimiento y costos frente a las empresas más lentas en su adopción”.

Fuente: investmentnews.com, 18/12/25

Más información:

La importancia del Asesor Financiero

Saber y consultar, dos claves de la economía personal

La Inteligencia Artificial en la Asesoría Financiera: Oportunidad y desafío para Argentina

Estrategias efectivas para incrementar la Venta de Seguros de Vida

La Inteligencia Artificial no es neutra

.

.

Optimismo Financiero para 2026

diciembre 17, 2025

¿Qué osos? La encuesta de BofA muestra un optimismo generalizado entre los inversores de cara a 2026.

Por Sagarika Jaisinghani. Redacción Bloomberg. 16 de diciembre de 2025.

.

La exposición combinada a acciones y materias primas alcanzó su nivel más alto desde febrero de 2022.

Los administradores de dinero se preparan para comenzar el nuevo año con una confianza rotunda en todo, desde el crecimiento económico hasta las acciones y las materias primas, según una encuesta mensual de Bank of America Corp.

El sentimiento de los inversores, medido por los niveles de efectivo, la asignación de acciones y las expectativas de crecimiento global, subió a 7,4 en diciembre en una escala limitada a 10, el resultado de encuesta más optimista en cuatro años y medio.

La exposición combinada a acciones y materias primas (activos que suelen tener un buen desempeño cuando la economía está en expansión) alcanzó su nivel más alto desde febrero de 2022, justo antes de que un shock inflacionario impulsado por el Covid condujera a un fuerte aumento de las tasas de interés globales.

El estratega de BofA, Michael Hartnett, afirmó que este nivel de optimismo solo se ha observado ocho veces en este siglo. Estos períodos incluyen de noviembre de 2010 a febrero de 2011, durante la recuperación de la crisis financiera mundial, y el auge pos-COVID entre noviembre de 2020 y julio de 2021.

El índice MSCI All-Country World ha subido casi un 20% en 2025, registrando su tercer año consecutivo de ganancias de dos dígitos, gracias a la reducción de los tipos de interés por parte de los bancos centrales mundiales, junto con un sólido crecimiento. Si bien existe la preocupación por una posible burbuja tecnológica en EE. UU., la confianza en una economía resiliente ha impulsado a los principales índices bursátiles a niveles cercanos a máximos históricos.

Una encuesta informal de Bloomberg a gestores de activos estadounidenses, europeos y asiáticos mostró que están posicionados para una fortaleza aún mayor de las acciones en 2026. Los pronosticadores del mercado comparten ese optimismo, y bancos como Morgan Stanley , Deutsche Bank AG y Citigroup Inc. predicen un repunte de más del 10% en las acciones estadounidenses.

La encuesta de BofA mostró que aproximadamente el 57% de los participantes espera un aterrizaje económico suave, mientras que solo el 3% predice un aterrizaje brusco, el nivel más bajo en dos años y medio. Los niveles de efectivo cayeron a un mínimo histórico del 3,3% desde el 3,7% del mes anterior.

Existen preocupaciones persistentes sobre las valoraciones de las empresas tecnológicas estadounidenses, y una burbuja de inteligencia artificial aún se considera el mayor riesgo extremo. Un 14% neto de los participantes sigue creyendo que las empresas están invirtiendo demasiado en capital, aunque esta cifra es inferior al récord del 20% del mes pasado.

La encuesta se realizó entre el 5 y el 11 de diciembre y en ella participaron 203 personas con 569 mil millones de dólares en activos.

© 2025 Bloomberg LP

Fuente: investmentnews.com, 16/12/25

.

.

¿Qué hay realmente detrás de los ambiciosos planes tecnológicos de EE.UU. para Armenia?

diciembre 15, 2025

Por Andrés Korybko.

.

El centro de datos de IA planificado tiene como objetivo consolidar la nueva esfera de influencia de los EE. UU. al conducir a la región hacia la «Cuarta Revolución Industrial», utilizar datos locales como arma para afinar la propaganda para ayudar al partido gobernante antes de las próximas elecciones del verano y funcionar como un centro de espionaje regional asistido por IA.

Estados Unidos aprobó la venta de chips avanzados de Nvidia a Armenia a finales del mes pasado como parte de un centro de datos de IA de 500 millones de dólares. El 20 % de su capacidad se reservará para empresas armenias y el 80 % restante se venderá a empresas estadounidenses que operan en la región, según Bloomberg . Estos ambiciosos planes tecnológicos se basan en el rico legado tecnológico de Armenia de la era soviética , la educación tecnológica temprana para niños y la inminente estrategia nacional de alta tecnología , pero en realidad son mucho más que una simple oportunidad de negocio.

Esta medida se produce poco después de que Estados Unidos «capturara» a Armenia de la esfera de influencia de Rusia, sustituyéndola en el proceso de paz entre Armenia y Azerbaiyán, que se materializó en la mediación de la declaración de paz de agosto entre ambos países. Armenia también aceptó la creación de la » Ruta Trump para la Paz y la Prosperidad Internacional » (TRIPP), controlada por Estados Unidos, a lo largo de su frontera sur. Se espera que la TRIPP conduzca a la inyección de influencia occidental, liderada por Turquía, en el Cáucaso Sur y Asia Central .

.

Por lo tanto, no es casualidad que dos expertos de un think tank estadounidense hayan escrito recientemente un artículo conjunto en el Washington Post donde abogan por una mayor colaboración estadounidense con Armenia como la forma, claramente insinuada, de contener a Rusia de forma más eficaz. Si bien no se mencionó la tecnología en relación con esto, existe una lógica convincente que explica por qué se eligió este nuevo centro de datos de IA como proyecto insignia de sus nuevas relaciones, que estarán lideradas por una nueva empresa conjunta armenio-estadounidense, Firebird.AI.

La «Cuarta Revolución Industrial»/»Gran Reinicio» (4IR/GR), centrada en las tendencias interconectadas de la IA, el Big Data y el Internet de las Cosas, impulsa los avances económico-tecnológicos de vanguardia en todo el mundo que Estados Unidos prevé liderar según el Plan de Acción de IA de julio . Un mes después, a finales de agosto, varias semanas después de la declaración de paz entre Armenia y Azerbaiyán y el Acuerdo sobre los Derechos de las Personas con Discapacidad (TRIPP) mediado por Estados Unidos, Armenia y Estados Unidos firmaron un memorando de entendimiento sobre una Asociación para la Innovación en IA y Semiconductores.

A esto le siguió la aprobación por parte de Estados Unidos del ambicioso plan de Firebird.AI para establecer un centro de datos de IA de 500 millones de dólares con tecnología Nvidia para empresas estadounidenses en la región. Esto aprovecharía la ubicación de Armenia para convertirla en un bastión de la influencia estadounidense en la Cuarta Revolución Industrial y la Reforma de la Construcción en esta parte de Eurasia. El objetivo es consolidar la influencia estadounidense en el Cáucaso Sur y, posteriormente, convertir a Armenia en la plataforma para expandir su dimensión tecnológica a Asia Central, en paralelo con la expansión de la influencia económica y militar estadounidense del TRIPP.

.

Algunas empresas armenias se beneficiarán de esto, pero no así el país en su conjunto. La soberanía tecnológica digital de su población se cede a Estados Unidos, ya que sus datos se almacenarán en servidores Dell. Los algoritmos de la CIA podrán analizar las tendencias sociopolíticas para ayudar a Estados Unidos a perfeccionar la propaganda y acelerar el alejamiento de Armenia de Rusia. Cabe destacar que la primera fase del centro de datos de IA estará operativa en el segundo trimestre del próximo año, coincidiendo con las próximas elecciones parlamentarias de Armenia.

El centro de estudios Carnegie declaró el mes pasado que « Las elecciones de Armenia son un asunto ajeno » en su artículo, instando a una intromisión de facto en apoyo de Pashinián. Se espera que el centro de datos de IA planificado influya en esto, como se explicó. Mantenerlo en el poder no solo consiste en consolidar la nueva esfera de influencia de Estados Unidos a expensas de Rusia, lo cual será costoso para Armenia, dado que Rusia es su principal socio comercial, sino en permitir que Estados Unidos transforme esta instalación en un centro regional de espionaje asistido por IA como parte de una nueva estrategia de poder euroasiática.

Fuente: https://korybko.substack.com, 14/12/25

.

.

La jubilación ya no es un destino: expectativas, riesgos y soluciones para quienes planifican su retiro

diciembre 12, 2025

Por Gustavo Ibáñez Padilla.

La idea clásica de la jubilación —definida como el retiro definitivo del mercado laboral para disfrutar de la “segunda mitad de la vida”— está mutando con rapidez. Encuestas recientes muestran que una proporción significativa de los ahorradores espera seguir vinculada al trabajo —por elección o necesidad— cuando llegue la edad de retiro, y esa nueva realidad redefine las decisiones de ahorro, inversión y protección que deben tomar quienes están próximos a jubilarse. La radiografía global y el espejo argentino revelan coincidencias y desafíos propios que exige una planificación más sofisticada y dinámica.

Demografía y longevidad: la matemática que cambia el tablero

El envejecimiento poblacional es una fuerza estructural que presiona las pensiones públicas y altera la ecuación individual del ahorro. En los países de la OCDE, la esperanza de vida restante a los 65 años sigue creciendo y las proyecciones apuntan a varios años más de vida promedio en las próximas décadas, lo que convierte el riesgo de longevidad en un factor central de la planificación financiera. A nivel macro, esto también empuja a elevar gradualmente la edad efectiva de jubilación en muchas jurisdicciones.

Argentina no es la excepción. Las mejoras sanitarias y la estructura poblacional han elevado la esperanza de vida, mientras que tasas de fertilidad más bajas y una creciente proporción de mayores implican presión sobre los sistemas previsionales y posibles reajustes en beneficios y edades de retiro. En ese contexto, la volatilidad económica e inflacionaria local añade complejidad: la capacidad de mantener el poder adquisitivo durante la jubilación exige estrategias concretas de inversión y cobertura.

Expectativas de actividad y calidad de vida: más que dinero

La encuesta de T. Rowe Price de diciembre de 2025 encontró que cerca de un tercio de los ahorradores prevé mantener algún tipo de trabajo en la jubilación; además, solo un tercio se declara entusiasmado por jubilarse y una proporción relevante duda de poder sostener su estilo de vida actual cuando deje de trabajar. Eso traduce una mezcla de motivaciones —económicas, sociales y personales— que obliga a repensar el “paquete” de retiro: ingresos, salud, ocupación productiva y propósito.

Consecuencias prácticas para el ahorrador

─Horizonte temporal más largo y riesgo de longevidad: los productos que transfieren el riesgo de vivir demasiado —como las anualidades (annuities)— adquieren relevancia. Aunque los mercados voluntarios de rentas vitalicias han sido históricamente reducidos por problemas de selección adversa y baja demanda, su función como seguro contra la longevidad es indiscutible en carteras de retiro bien diseñadas.

─Protección ante eventos adversos: los seguros de vida —bien estructurados— permiten proteger legados, cubrir deudas y garantizar liquidez para contingencias de salud o necesidades familiares. Integrados con soluciones de renta, contribuyen a convertir un ahorro acumulado en flujos previsibles y resistentes a shocks.

─Búsqueda de rendimientos “seguros pero reales”: en entornos de tasas volátiles e inflación, la asignación entre activos reales (inmuebles, infraestructura), renta fija indexada y activos de crecimiento debe priorizar preservación de capital y generación de ingresos. La tentación de perseguir altas rentabilidades sin considerar riesgo de sequía de ingresos en la vejez puede resultar desastrosa.

─Flexibilidad y “jubilación activa”: dado que muchos planean combinar trabajo y ocio, la planificación debe incorporar escenarios múltiples —retiro gradual, emprendimientos, consultoría por proyectos— y modelos de caja que permitan alternar ingresos laborales y retiros programados.

El rol de las Anualidades y los Seguros de Vida en la arquitectura de retiro

Las anualidades ofrecen la ventaja técnica de transformar capital en flujo de por vida, resolviendo el riesgo más difícil de cubrir: la longevidad. Por su parte, el seguro de vida agrega una capa de protección patrimonial y liquidez. Ambos instrumentos, utilizados de forma complementaria, ayudan a estabilizar la “columna vertebral” del ingreso de retiro y permiten que una porción del patrimonio pueda ser invertida con horizonte de crecimiento sin poner en riesgo el consumo básico. La evidencia académica y estudios de organismos multilaterales avalan su papel en portafolios de jubilación, aunque remarcan la necesidad de transparencia de costos y regulación para evitar productos inapropiados.

Asesoría profesional bajo norma: ISO 22222 y el consultor independiente

En escenarios complejos, el consultor financiero independiente que aplica la norma ISO 22222 aporta un marco estructurado, ético y reproducible para diseñar planes de finanzas personales. La norma ISO 22222 define responsabilidades, competencias y principios que mitiguen conflictos de interés y aseguren que la recomendación esté alineada con los objetivos del cliente y su situación integral (patrimonio, familia, fiscalidad, tolerancia al riesgo). Para un ahorrador próximo a jubilarse, contar con un profesional certificado o que opere bajo estos estándares reduce la probabilidad de decisiones subóptimas y mejora la personalización de soluciones —por ejemplo, la combinación entre renta vitalicia, anualidades indexadas y reserva de liquidez.

Outplacement y retiro: la transición laboral como proyecto estratégico

Los procesos de retiro voluntario o de retiro anticipado ganan en calidad cuando incorporan programas de outplacement y reorientación profesional. Estas herramientas —habituales en procesos de desvinculación empresarial— facilitan la redefinición de roles, la capacitación y la reconversión hacia emprendimientos o consultoría, reduciendo el coste económico y psicológico del cambio. En Argentina existen proveedores con oferta local que combinan coaching, evaluación de competencias, educación financiera y acompañamiento práctico en búsqueda de oportunidades. Invertir en una transición bien planificada suele redundar en mejores ingresos y mayor bienestar durante la jubilación.

Un llamado a la acción: empezar o actualizar el Plan Financiero Personal

La convergencia de mayor longevidad, expectativas de actividad prolongada y entornos macroeconómicos inciertos exige abandonar recetas únicas. Sea que su objetivo sea jubilarse pronto, trabajar por elección o montar un proyecto propio, la ventana de planificación debe contemplar:

- Diagnóstico realista del gasto requerido para mantener su estilo de vida;

- Evaluación del riesgo de longevidad y la incorporación de soluciones de renta y seguro;

- Asignación de activos que combine preservación y crecimiento;

- Escenarios de retiro activo y formación para la transición laboral; y

- Supervisión periódica con un asesor independiente que aplique estándares profesionales como ISO 22222.

Si usted está a años o meses de la jubilación, hoy es el momento óptimo para trazar —o revisar— ese plan. Programar una sesión con un consultor financiero independiente, contrastar opciones de anualidades y seguros, y evaluar un programa de outplacement cuando corresponda, son pasos concretos que reducen incertidumbre y aumentan la probabilidad de una jubilación con seguridad económica y propósito. Comience ahora: defina metas, cuantifíquelas y póngalas a prueba con escenarios adversos. La jubilación dejó de ser un destino fijo; es un viaje que se planifica con método y acompañamiento profesional.

Fuente: Ediciones EP, 12/12/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

Una historia de Libertad Financiera

La Libertad Financiera es un camino, no un destino

La Norma ISO 22222: Un pilar en la Planificación Financiera

Las Anualidades como instrumentos de planificación financiera personal

El auge de las Anualidades: Un escudo financiero en un mundo de incertidumbre

La Libertad Financiera: Flujo de Efectivo vs. Stock de Capital en la Economía del Siglo XXI

Vincúlese a nuestras Redes Sociales: LinkedIn YouTube Twitter

Nota del editor: Para profundizar en el diseño de un plan financiero personal y evitar errores comunes, conviene conocer la Norma ISO 22222, que establece estándares internacionales para la planificación financiera personal. Una brújula técnica para navegar con claridad y seguridad en este mar de decisiones económicas. Puede obtener un Diagnóstico Financiero Personal sin cargo enviando un e-mail con sus datos de contacto a: economiapersonal@gmail.com o a través del formulario de Contacto de esta web.

.

.

Antes de realizar cualquier inversión infórmese: Aviso Legal

.

.

.

Argentina necesita una Política sanitaria racional

diciembre 12, 2025

Por Roberto Borrone.

Hace exactamente 5 años, en plena pandemia de Covid-19 y cuando aún no se habían aplicado las primeras vacunas en nuestro país, con los profesores doctores Miguel Galmés y Gustavo Piantoni pronunciamos un discurso para la conmemoración del Día del Médico en la Asociación Médica Argentina (AMA). La AMA es una institución ilustre de la medicina argentina; fundada en 1891 con el foco puesto en la educación de posgrado, reúne a las sociedades médicas científicas del país. Aquel Día del Médico, la gran sala auditorio de la AMA estaba desierta y transmitía una angustiante desolación. Éramos solo cuatro colegas en el estrado, pero un gran número de profesionales estuvieron conectados virtualmente al evento. Vivíamos inmersos en una atmósfera de gran incertidumbre. La pandemia había desnudado nuestra fragilidad y la esencialidad del equipo de salud.

Puede resultar ilustrativo comparar la situación del médico de hace 5 años con la actual incorporando nuevos datos. Luego de 5 años, nos seguimos preguntando cuál debe ser el compromiso hacia los médicos de la sociedad en general y del sistema de salud en particular. Es una evidencia compartida por todos los colegas que un escenario hostil hacia el médico repercute en su labor cotidiana. A lo largo del tiempo, he visto que los problemas de los médicos en el ejercicio profesional no solo han persistido, sino que también se han profundizado. Un destacado grupo de médicos argentinos redactó sus reflexiones hace ya 16 años en un libro titulado ¿Por qué ser médico hoy? En el prólogo se destaca una cita a Jean-Paul Sartre, por cierto muy movilizadora: “Todos somos responsables de lo que no tratamos de evitar” (Libros del Zorzal, Bs. As. 2009).

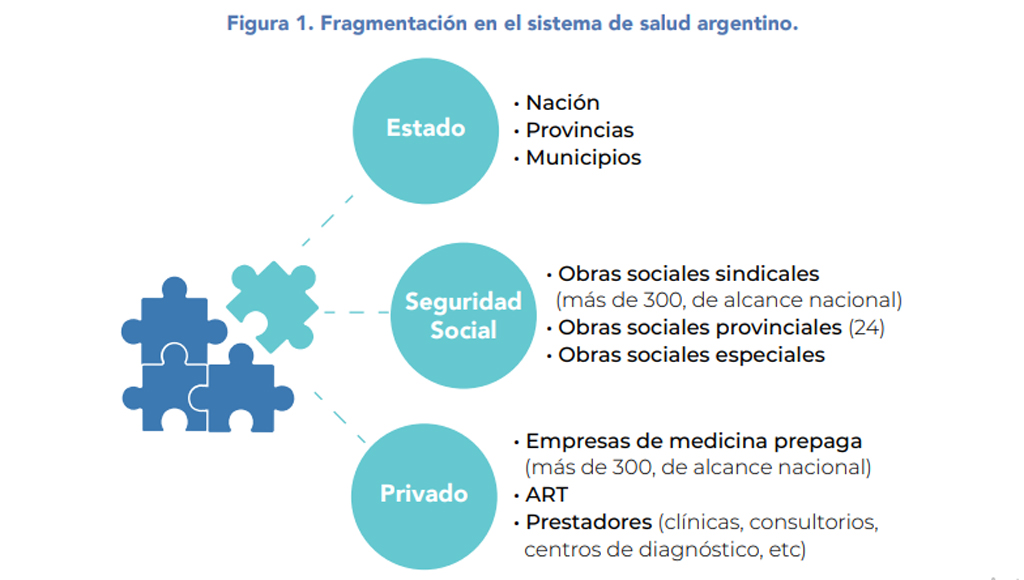

Los médicos fuimos calificados durante la pandemia de Covid-19 como “trabajadores esenciales”. La sociedad potenció con su reconocimiento la dimensión de esa “esencialidad”, y esto se tradujo en los aplausos de las 21 horas. Ya en aquel momento percibíamos que había muchas posibilidades de que esa empatía con los médicos se pudiera extinguir ni bien el riesgo y el temor generado por la pandemia desaparecieran. Y así ocurrió. El regreso a la normalidad depositó a los médicos en la misma situación previa a la pandemia. Lamentablemente, regresamos al punto de partida: un sistema de salud fragmentado e inequitativo, sustentado en muchos ámbitos en el “apostolado del médico” para resolver las múltiples fisuras de un sistema al que todos señalan que transita una crisis crónica y al borde del colapso. En estos 5 años de pospandemia, los tres subsistemas de salud en la Argentina, el público, el de obras sociales y el privado, retomaron su trato hostil hacia los médicos, traducido en ingresos indignos, en un escenario laboral inadecuado e incluso con frecuentes episodios de agresiones de pacientes y familiares hacia el equipo de salud.

.