Contrainteligencia para todos: del Cono del Silencio al Santor Harp

abril 10, 2025

Por Gustavo Ibáñez Padilla.

En un mundo donde hasta tu tostadora podría estar espiándote (¡y no solo por tu gusto por el pan quemado!), proteger nuestras conversaciones cara a cara se ha convertido en una cuestión de supervivencia informativa. Vivimos en la era del micrófono omnipresente: teléfonos, relojes, asistentes virtuales, auriculares, bolígrafos espías y hasta lámparas con alma de James Bond. La privacidad, ese bien intangible que antes dábamos por hecho, hoy se ha convertido en un lujo… o en una estrategia de contrainteligencia.

¿Recuerdan el Cono del Silencio de Superagente 86? Ese armatoste transparente que descendía del techo para que el Agente 86 y el Jefe pudieran hablar en secreto… aunque, en realidad, nunca funcionaba. Pues bien, afortunadamente la tecnología ha avanzado desde entonces, y hoy tenemos opciones reales —y portátiles— para mantener nuestras charlas fuera del alcance de oídos indiscretos. Señoras y señores, les presento al Santor HARP: el ninja acústico del siglo XXI.

.

Cuando las paredes oyen (y graban)

No es paranoia si realmente te están escuchando. Cualquiera que haya pronunciado la frase “creo que necesito una aspiradora nueva” cerca de su teléfono y haya visto una avalancha de anuncios al respecto, lo sabe. ¿Y si esa conversación hubiera sido sobre una fusión empresarial, un plan de innovación o una traición amistosa en el póker del viernes? Pues ahí está el peligro.

En este escenario de vigilancia ubicua, la contravigilancia no es solo cosa de espías con gabardina y gafas oscuras. Es una necesidad estratégica tanto para directivos como para cualquier ciudadano que valore su privacidad. Y ahí es donde entra en acción el Santor HARP: un dispositivo diseñado con precisión quirúrgica para proteger conversaciones cara a cara en tiempo real.

La sinfonía del desconcierto: cómo funciona el Santor HARP

El Santor HARP no bloquea micrófonos como si fuera un inhibidor de señal al estilo de un tanque de guerra. No, eso sería demasiado burdo y, además, ilegal en muchos lugares. Lo que hace es mucho más elegante: confunde, desorienta y sabotea cualquier intento de grabación.

Modo de Mezcla de Voz: imagina una fiesta de cumpleaños en la que todos cantan a distintas velocidades y tonos. Eso es lo que escucha cualquier dispositivo espía cuando el HARP entra en acción: una cacofonía premeditada que se superpone a la conversación real, impidiendo su aislamiento mediante softwares de limpieza forense.

Modo Discreto: para los que prefieren el sigilo absoluto, este modo emite un ruido casi imperceptible, como un susurro constante que es suficiente para sabotear grabaciones sin molestar a los interlocutores. Y, por si fuera poco, puedes camuflarlo reproduciendo música desde tu lista de Spotify. ¡Espía eso, Siri!

Escudo Acústico Personalizado: con la app Santor Connect, puedes cargar tus propias frecuencias de voz al dispositivo. Así, la protección se ajusta a ti, como un traje a medida para tus cuerdas vocales. ¿Te imaginas a tu voz generando su propio campo de fuerza? Ya no hace falta imaginarlo.

Portabilidad letal (en el buen sentido)

El Santor HARP es tan compacto como un altavoz de escritorio y tan fácil de usar como una tostadora (esperemos que más seguro). No necesita cables interminables ni técnicos con destornilladores. Lo colocas sobre la mesa, eliges el modo que más te guste, y listo: tienes un escudo de invisibilidad auditiva.

Además, su diseño sobrio y minimalista no delata su verdadero poder, algo fundamental si no quieres que parezca que estás haciendo una película de espías en plena reunión de presupuesto.

Espías corporativos, abstenerse

No es casualidad que este dispositivo ya esté en manos de agencias gubernamentales y unidades militares alrededor del mundo. Pero su verdadera revolución está en acercar ese nivel de protección al ciudadano común, al ejecutivo preocupado por la filtración de una patente o al abogado que sabe que las paredes tienen oídos y micrófonos 4K.

La empresa detrás de esta maravilla es SANTOR Security Inc., una compañía canadiense fundada en 2011 y especializada en técnicas de contramedidas de vigilancia. ¿Su objetivo? Hacer que lo que se dice cara a cara, se quede cara a cara. Nada de archivos .mp3 con tu voz diciendo cosas comprometedoras.

¿Exageración o precaución sensata?

Algunos dirán que todo esto es paranoia tecnológica. Otros, que es simplemente sentido común adaptado al siglo XXI. Lo cierto es que, en un contexto donde la información puede valer más que el oro y donde cualquier micrófono puede convertirse en un testigo no deseado, proteger nuestras conversaciones debería ser una prioridad, no un lujo.

No se trata solo de evitar el espionaje empresarial o gubernamental. Se trata de proteger nuestras ideas, decisiones y planes. De preservar la confianza que surge en una conversación íntima o profesional. De no dejar que las máquinas escuchen lo que está reservado para los humanos.

.

Contrainteligencia: una necesidad, no una moda

Vivimos en tiempos donde la vigilancia pasiva ha dejado de ser ciencia ficción y se ha instalado cómodamente en nuestros bolsillos, escritorios y salones. Frente a esta realidad, la contrainteligencia no es solo un juego de espías ni una táctica militar. Es un acto de libertad personal y profesional. Es la manera en que recuperamos el control sobre nuestras propias palabras.

Así que la próxima vez que tengas una conversación importante, no invoques al Cono del Silencio ni te refugies en una cabina telefónica del siglo pasado. Hazlo con inteligencia. Hazlo con contrainteligencia. Hazlo con el Santor HARP.

Porque en un mundo donde todos te escuchan, el verdadero poder está en saber cuándo y cómo no ser escuchado. ¿Privacidad o complacencia? Tú decides.

Fuente: Ediciones EP, 10/04/25.

Más información:

Contrainteligencia empresarial

Vivir en un mundo incierto y complejo

Inteligencia y Contrainteligencia empresarial

La Seguridad Personal y Familiar en el Siglo XXI

Carlos Atachahua, el narcotraficante experto en Contrainteligencia

Contrainteligencia y Contravigilancia: cómo proteger tus conversaciones

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

.

.

Vivir en un mundo incierto y complejo

abril 1, 2025

Por Redacción EP.

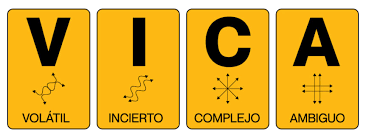

Vivimos en un mundo que se caracteriza por su volatilidad, incertidumbre, complejidad y ambigüedad (VICA). Estos rasgos no solo afectan nuestras decisiones individuales, sino también las políticas públicas, la gestión empresarial y las relaciones sociales. En este entorno, la seguridad constituye un pilar fundamental para garantizar la paz y la libertad en todos los ámbitos de nuestra vida: la familia, el barrio, la empresa y la sociedad en general. Pero la seguridad no es un concepto que pueda delegarse únicamente en especialistas; debe ser un esfuerzo colectivo que se apoya en la autonomía personal y la educación integral.

.

Para lograr esta autonomía, es crucial comprender y aplicar los principios de seguridad, inteligencia y contrainteligencia. La inteligencia nos permite conocer y analizar el entorno, identificar patrones y prever posibles riesgos. La contrainteligencia, por su parte, nos ayuda a detectar y neutralizar amenazas antes de que estas se materialicen. Como ejemplo, imaginemos a un empleado de limpieza en una Refinería de petróleo que observa comportamientos sospechosos en un proveedor y alerta al personal de seguridad. Esa simple acción podría prevenir un sabotaje o un atentado. Esto ilustra cómo la seguridad no es solo responsabilidad de un grupo especializado, sino un esfuerzo colectivo donde cada individuo juega un rol clave.

.

En Argentina, la implementación de estrategias basadas en estos conceptos enfrenta obstáculos significativos. Históricamente, la formación en seguridad, inteligencia y contrainteligencia ha estado relegada a un segundo plano en las instituciones académicas y en la formación profesional. El Equipo de Estudios en Seguridad Humana y Multidimensional, que cuenta con la participación de la Universidad del Museo Social Argentino (UMSA) y la Fundación FIDES, busca cerrar esta brecha. Este grupo interdisciplinario, coordinado por el Lic. Julio Fumagalli Macrae y el Ing. Gustavo Ibáñez Padilla, propone crear espacios de aprendizaje que formen profesionales con una visión integral de la seguridad.

Esta perspectiva incluye disciplinas como seguridad corporativa, inteligencia criminal, resolución de conflictos, planeamiento estratégico y protección ambiental, entre otras. La consulta y colaboración de renombrados expertos asegura una base sólida para abordar las amenazas contemporáneas. Como destacó el filósofo y estratega militar chino Sun Tzu: “La seguridad suprema consiste en desbaratar los planes del enemigo; no en derrotarlo por la fuerza”. Esta idea subraya la importancia de la prevención y la inteligencia en lugar de depender exclusivamente de respuestas reactivas.

La seguridad humana y multidimensional no es solo un concepto teórico; es una necesidad práctica en un mundo donde las amenazas están en constante evolución. Desde el cibercrimen hasta las catástrofes naturales, las problemáticas actuales requieren soluciones integrales que aborden las vulnerabilidades de las personas, las comunidades y las instituciones. La colaboración entre los sectores académico, público y privado es esencial para desarrollar estrategias que no solo mitiguen riesgos, sino que también fomenten la resiliencia.

Un punto crítico en este debate es la falta de formación en habilidades básicas de seguridad para todos los ciudadanos. En un contexto tan impredecible como el actual, no podemos permitirnos depender exclusivamente de especialistas. Cada individuo debe ser capaz de reconocer señales de advertencia, evaluar riesgos y actuar en consecuencia. Por ejemplo, el entrenamiento en seguridad podría ayudar a los empleados de una empresa a identificar irregularidades en el comportamiento de colegas o visitantes, contribuyendo a la prevención de fraudes o accidentes.

Además, la autonomía personal basada en estos principios fortalece el tejido social. Una comunidad informada y proactiva puede hacer frente a crisis con mayor eficacia, desde inundaciones o incendios hasta incidentes de seguridad. Parafraseando al filósofo estoico Epicteto: La experiencia no es lo que te sucede, sino lo que haces con lo que te sucede. Esta reflexión invita a tomar responsabilidad por nuestra preparación y capacidad de respuesta ante los desafíos.

Un aspecto clave para fomentar esta autonomía es la educación. Incorporar contenidos sobre seguridad, inteligencia y contrainteligencia en los programas educativos y de formación profesional es un paso indispensable. Además, las organizaciones también deben invertir en capacitación continua para sus empleados, asegurándose de que todos cuenten con las herramientas necesarias para identificar y mitigar riesgos. Esta inversión no solo protege activos tangibles, sino también fortalece la confianza y la cohesión dentro de las organizaciones.

En última instancia, construir una cultura de seguridad exige un cambio de mentalidad. Debemos pasar de una visión reactiva a una proactiva, donde la prevención sea la prioridad. Esto implica reconocer que la seguridad no es un gasto, sino una inversión en nuestro bienestar y estabilidad a largo plazo. Además, la colaboración entre individuos, comunidades y organizaciones es esencial para enfrentar un futuro incierto.

Para cerrar, es vital reflexionar sobre el papel que cada uno de nosotros puede desempeñar en este proceso. Como dijo Nelson Mandela: “La educación es el arma más poderosa que puedes usar para cambiar el mundo”. No subestimemos el poder de la información y el aprendizaje. Todos tenemos la capacidad de contribuir a un entorno más seguro si tomamos la decisión consciente de prepararnos y actuar.

La invitación es clara: asumamos la responsabilidad de nuestra propia seguridad y la de quienes nos rodean. Invirtamos en educación, promovamos el aprendizaje colectivo y trabajemos en conjunto para construir un futuro más seguro. El mundo VICA puede parecer desalentador, pero con autonomía, inteligencia y colaboración, podemos transformarlo en una oportunidad para crecer y prosperar.

Fuente: Ediciones EP, 24/01/25.

Más información:

Vaca Muerta: La joya y su vulnerabilidad

La Seguridad Personal y Familiar en el Siglo XXI

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

Protección de Objetivos de Valor Estratégico: Análisis y propuestas al nuevo marco jurídico – Decreto 1107/24.

Ciclo de Lanzamiento 2024 del Equipo de Estudios en Seguridad Humana y Multidimensional:

.

.

.

.

Contrainteligencia y Contravigilancia: cómo proteger tus conversaciones

enero 30, 2025

Por Gustavo Ibáñez Padilla.

Si alguna vez viste la serie Superagente 86, recordarás el icónico «Cono del Silencio», ese ingenioso pero defectuoso dispositivo que pretendía evitar que cualquier intruso escuchara conversaciones confidenciales. Aunque el pobre Maxwell Smart terminaba gritando para que su jefe lo entendiera, la idea de mantener la privacidad en las conversaciones cara a cara no es ninguna broma. En un mundo donde los micrófonos acechan en cada esquina, desde nuestros teléfonos hasta relojes inteligentes y bolígrafos espías, la contravigilancia es una necesidad, no una excentricidad.

.

El peligro de hablar demasiado… Y que te escuchen

Las filtraciones de información confidencial no son patrimonio exclusivo de las películas de espionaje. Empresas, políticos, periodistas y hasta ciudadanos comunes han sufrido las consecuencias de conversaciones captadas sin su consentimiento. Con la tecnología actual, un espía corporativo no necesita disfrazarse de camarero en un restaurante elegante; basta con que deje un dispositivo de escucha camuflado entre los cubiertos o active el micrófono de un teléfono olvidado en la mesa.

Y no es ciencia ficción. Cada día se desarrollan nuevos métodos de espionaje para captar conversaciones privadas sin que el objetivo lo sepa. Aquí es donde entra en juego la contravigilancia y, más específicamente, dispositivos como el Santor HARP, diseñado para impedir que terceros escuchen lo que no deben.

Santor Harp: El escudo invisible para tus conversaciones

El Santor HARP es lo más cercano a un «Cono del Silencio» funcional. Diseñado para proteger conversaciones cara a cara, este dispositivo de grado militar funciona de tres maneras:

1. Modo de mezcla de voz: Genera un ruido que enmascara la conversación con un volumen mayor al de la voz natural. Esto hace que los micrófonos cercanos registren un audio ininteligible y dificulta el uso de software de limpieza forense.

2. Modo discreto: Emite un sonido apenas perceptible para el oído humano, pero lo suficientemente fuerte como para interferir con grabaciones ocultas. Además, se le puede agregar música en streaming, camuflándolo como un altavoz común.

3. Escudo acústico personalizado: Gracias a la aplicación móvil SANTOR Connect, permite cargar frecuencias de voz específicas, creando una protección adaptada a cada usuario.

.

La privacidad: un lujo que ya no podemos dar por sentado

Atrás quedaron los días en que la seguridad en las comunicaciones era solo una preocupación para gobiernos y corporaciones multimillonarias. Hoy, cualquier persona con un interés en mantener su información fuera del alcance de oídos indiscretos debería considerar la contravigilancia como parte de su rutina diaria. Con el crecimiento del teletrabajo, las reuniones en cafeterías o espacios públicos son cada vez más comunes, lo que aumenta el riesgo de que conversaciones privadas terminen en manos equivocadas.

Y no hay que olvidar el factor James Bond de todo esto. Admitámoslo: usar un dispositivo que crea un escudo invisible para evitar escuchas clandestinas es lo más cercano que estarás a ser un agente secreto de verdad. Además, su diseño compacto y portabilidad inigualable permiten que puedas llevar tu protección a cualquier lugar.

Un futuro donde la seguridad es prioridad

La empresa canadiense SANTOR Security Inc., fundada en 2011, ha revolucionado el campo de la contravigilancia y las técnicas de protección auditiva. Con una interfaz intuitiva y tecnología de vanguardia, el Santor HARP representa una de las soluciones más eficaces en el mundo de la seguridad de la información.

En un mundo donde las filtraciones de datos son moneda corriente y los micrófonos espías pueden estar ocultos en cualquier rincón, proteger tus conversaciones ya no es opcional: es una necesidad. No se trata de paranoia, sino de sentido común. La contravigilancia es la nueva norma para quienes entienden que la privacidad es un derecho, no un lujo.

Así que la próxima vez que tengas una conversación importante, pregúntate: ¿estás seguro de que nadie más está escuchando? Y si la respuesta no es un rotundo «sí», quizá sea momento de invertir en un buen aliado tecnológico para blindar tus palabras.

Porque, seamos sinceros, lo último que quieres es que tu próximo gran negocio o secreto termine filtrado en un grupo de WhatsApp… o peor, en las noticias.

Fuente: Ediciones EP, 30/01/25.

.

Más información:

Contrainteligencia empresarial

Vivir en un mundo incierto y complejo

Inteligencia y Contrainteligencia empresarial

La Seguridad Personal y Familiar en el Siglo XXI

Carlos Atachahua, el narcotraficante experto en Contrainteligencia

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

La contrainteligencia es un conjunto de acciones y medidas que se toman para protegerse de actividades de inteligencia, sabotaje, espionaje o asesinatos.

La contrainteligencia se realiza para evitar que actores externos amenacen la seguridad de un país, sus intereses estratégicos o la sociedad.

Las acciones de contrainteligencia pueden incluir:

- Recopilar información

- Identificar, engañar o explotar a los agentes de espionaje

- Protegerse de actividades de sabotaje o asesinatos

- Prevenir y combatir el espionaje

La contrainteligencia es una parte integral de la seguridad de un país y se realiza a través de organismos especializados del Estado. También se realiza en otros ámbitos como empresas (Cicia. empresarial), familias, personas (Cicia. personal).

* * * * *

La contravigilancia es la acción de detectar o evitar que alguien vigile a una persona o a un lugar. Se puede utilizar para proteger la privacidad, los derechos y la seguridad de las personas.

La contravigilancia puede ser utilizada por personas o empresas. En el caso de las personas, se puede utilizar para: Protegerse de situaciones de acoso, Protegerse de situaciones de riesgo, Preservar su intimidad. En el caso de las empresas, se puede utilizar para: Proteger información confidencial, Protegerse de la competencia.

–Dispositivos de escucha encubiertos

–Dispositivos de vigilancia visualSoftware de contravigilanciaPara contrarrestar la contravigilancia, se puede estar atento a la situación y evitar ciertos lugares.

.

La Seguridad Personal y Familiar en el Siglo XXI

octubre 10, 2024

Por Gustavo Ibáñez Padilla.

En un mundo volátil, incierto, complejo y ambiguo, cada vez más interconectado y con crecientes amenazas, la seguridad personal y familiar ha dejado de ser una preocupación limitada a contextos de guerra o conflicto. Hoy, los peligros provienen de diferentes frentes: gobiernos autoritarios, grupos de poder con intereses ocultos y delincuentes organizados. Analizaremos en forma simple cómo proteger a nuestros seres queridos, recurriendo a conceptos clave de Inteligencia, Contrainteligencia y Seguridad, y revelaremos la paradoja de que los sistemas digitales modernos, aunque avanzados, presentan vulnerabilidades más profundas que los métodos físicos antiguos.

Seguridad Personal y Familiar: Más allá del reflejo inmediato

La seguridad personal y familiar abarca todas aquellas acciones y estrategias destinadas a proteger la vida, la integridad y los bienes de una persona y sus seres queridos. Tradicionalmente, esta seguridad estaba asociada a la protección física: cerraduras, guardias, alarmas. Sin embargo, en la actualidad, los riesgos se han expandido. Las amenazas no solo son tangibles, sino que pueden ser digitales, económicas, sociales y hasta psicológicas.

Uno de los primeros pasos hacia una protección efectiva es la planificación estratégica. No se trata solo de reaccionar ante el peligro, sino de preverlo. Según el exagente de la CIA, Jason Hanson, la clave para la seguridad es “no ser un blanco fácil”. Hanson subraya que la discreción y el evitar patrones predecibles pueden reducir significativamente el riesgo. Por ejemplo, alternar las rutas de camino al trabajo, no compartir ubicaciones en redes sociales y ser cuidadoso con la información que se da en línea.

Inteligencia: Saber es Poder

La Inteligencia, en términos estratégicos, se refiere a la capacidad de recopilar información útil y transformarla en conocimiento, para decidir en forma eficaz, identificando amenazas potenciales antes de que se materialicen. Se trata de un concepto que abarca desde el espionaje estatal hasta la protección personal.

Para aplicar esta noción en la vida diaria, se pueden observar ejemplos en figuras como Warren Buffett, quien no solo es famoso por su habilidad como inversor, sino por ser meticuloso en su gestión de riesgos. El Oráculo de Omaha ha señalado que su éxito no radica en tomar decisiones impulsivas, sino en recopilar y procesar la mayor cantidad de datos posible antes de actuar. De manera similar, para garantizar la seguridad personal, es esencial estar informado de lo que sucede en el entorno. Un seguimiento adecuado de las tendencias locales, la vigilancia de cambios en el comportamiento de personas cercanas o incluso prestar atención a las señales de problemas en la comunidad pueden actuar como barreras protectoras.

Contrainteligencia: Proteger las personas, los bienes y la información

Si la Inteligencia se centra en recopilar y analizar información, la Contrainteligencia busca protegerla de actores malintencionados. En el ámbito personal, la contrainteligencia puede aplicarse de múltiples maneras: desde la protección de los datos financieros hasta evitar que terceros accedan a información sensible sobre nuestra vida.

Un ejemplo ilustrativo es el caso de Edward Snowden, quien expuso la capacidad de los gobiernos para acceder a datos personales sin el conocimiento de los ciudadanos. Snowden demostró cómo actores estatales pueden utilizar sistemas modernos para espiar a los individuos y al hacerlo doblegó a la contrainteligencia del Estado. En respuesta a estas amenazas, expertos en seguridad digital como Bruce Schneier recomiendan prácticas básicas de contrainteligencia, como el uso de comunicaciones cifradas, contraseñas robustas y la adopción de tecnologías que impidan el rastreo no autorizado.

La Paradoja de los Sistemas Modernos

Es curioso observar cómo los avances tecnológicos han facilitado la vida, pero al mismo tiempo han creado nuevas vulnerabilidades. En un pasado no tan lejano, la seguridad dependía en gran medida de barreras físicas: muros, llaves y vigilancia. Sin embargo, los sistemas de seguridad actuales, altamente digitalizados, a menudo presentan un talón de Aquiles: la interconectividad. La ironía radica en que, mientras más avanzados son estos sistemas, más puntos de acceso vulnerables pueden existir.

La Ciberseguridad es un campo que ejemplifica esta paradoja. Tomemos el caso de la empresa Target -una enorme cadena minorista norteamericana- en 2013, donde piratas informáticos comprometieron los datos de más de 70 millones de clientes, provocando pérdidas de más de 60 millones de dólares. El ataque se realizó aprovechando una brecha en el sistema de facturación digital. Este incidente demostró que, aunque los sistemas digitales parecen invulnerables desde fuera, sus estructuras internas pueden ser explotadas.

Comparativamente, los sistemas físicos antiguos, aunque rudimentarios, no dependían de la interconectividad y, por lo tanto, eran menos vulnerables a los ataques a distancia. La facilidad con la que se puede acceder a datos o controlar sistemas modernos desde cualquier parte del mundo pone en tela de juicio si realmente hemos avanzado en términos de seguridad.

Defensas Pasivas: La Protección Automática

Una de las estrategias más efectivas para proteger tanto a las personas como a sus bienes son las defensas pasivas. Estas son medidas que funcionan sin intervención humana, protegiendo de manera continua y automática. Un buen ejemplo son las cámaras de seguridad, las cuales operan día y noche, registrando todo sin necesidad de supervisión constante.

El experto en seguridad, Gavin de Becker, autor de The Gift of Fear, señala que las defensas pasivas son cruciales porque permiten una protección sin que las personas estén conscientes de su activación. Sistemas como cerraduras electrónicas, sensores de movimiento y ventanas a prueba de balas son barreras que, en caso de un ataque, pueden retrasar o detener al agresor antes de que siquiera se den cuenta.

Un ejemplo de la vida real son las propiedades de alto perfil, como las mansiones de celebridades, que suelen incorporar este tipo de defensas. Kim Kardashian, por ejemplo, después de sufrir un violento asalto en París, reforzó significativamente la seguridad de su hogar, implementando una serie de barreras automáticas, desde vallas eléctricas hasta detectores infrarrojos.

Las ventajas de estos sistemas radican en su permanencia y constancia. Mientras que la seguridad activa, como los guardias de seguridad, puede fallar o distraerse, las defensas pasivas siempre están operativas. Además, pueden ser una medida disuasoria para potenciales agresores, quienes al percibir estos sistemas optan por no arriesgarse.

La mejor muralla de protección

El mejor sistema pasivo de defensa lo constituye la Familia, hoy denostada y dejada de lado por la sociedad globalista -que pretende destruirla-. Desde tiempos inmemoriales la familia constituyó el soporte vital y defensivo de todas personas en todos los ámbitos. Tengamos en cuenta que los hombres no viven aislados, son seres sociales y la familia es el ladrillo básico de la sociedad. Nuestras familias nos brindan alimentación, vivienda, educación, ayuda financiera y cuidado -tanto en la salud como en la enfermedad, en la infancia o en la vejez-. Nuestros seres queridos siempre estarán a nuestro lado y son nuestra mejor estrategia de desarrollo, seguridad y protección.

Una persona sola es mucho más vulnerable que una rodeada por sus familiares. En Argentina, recordamos como triste ejemplo el asesinato del fiscal Alberto Nisman. Como contracara podemos ver que muchas organizaciones criminales -por ejemplo la mafia italiana- se basan en estructuras consolidadas por lazos de sangre para mantenerse inexpugnables.

Un futuro seguramente vigilante

El desafío en la era moderna no es solo identificar y neutralizar las amenazas, sino hacerlo de manera eficiente, sin comprometer la privacidad y el bienestar. En este sentido, la inteligencia y la contrainteligencia juegan un rol crucial en la defensa personal y familiar. Los sistemas de seguridad digital, aunque avanzados, deben ser complementados con medidas físicas y defensas pasivas que proporcionen una protección integral.

Un enfoque preventivo es clave: informarse, implementar tecnología segura, y sobre todo, no depender únicamente de sistemas sofisticados que, aunque impresionantes, pueden ser vulnerables. Para proteger a nuestras familias, es esencial contar con una combinación de estrategias de seguridad, tanto digital como física.

Todo lo relacionado con la seguridad y la contrainteligencia está regido por la Regla 99/1: el 99% del tiempo no pasa nada y en el restante 1% del tiempo pasa todo. Es preciso recordar la parábola evangélica de las vírgenes prudentes y las insensatas, siempre hay que mantenerse alerta y vigilante.

Los riesgos del Dinero digital

mayo 16, 2023

Estados Unidos: Ladrones de teléfonos y pagos móviles

Por Manuel A. Bautista-González.

A menudo se argumenta que la naturaleza anónima e imposible de rastrear del efectivo alimenta la economía criminal. Kenneth Rogoff sostenía en su libro de 2016 “La maldición del efectivo” (The Curse of Cash) que “el papel moneda, especialmente los billetes grandes como el de 100 dólares estadounidenses, facilita la delincuencia”. Björn Ulvaeus, antiguo miembro del grupo de pop sueco ABBA, también se muestra rotundamente en contra del dinero en efectivo y afirma que es una herramienta preferida por los delincuentes.

Sin embargo, los delincuentes se han adaptado muy bien a la economía digital. Bandas de ladrones roban fondos a través de aplicaciones digitales de pago utilizando las claves del iPhone de sus víctimas o drogándolas para que utilicen la tecnología de reconocimiento facial de sus teléfonos. Se han denunciado delitos de este tipo en ciudades como Boston, Londres, Nueva York y Ciudad de México.

- “Una vez que entras en el teléfono, es como un cofre del tesoro. Esto va en aumento. Es un delito muy oportunista. Todo el mundo tiene aplicaciones financieras”, afirma Alex Argiro, detective jubilado del Departamento de Policía de Nueva York.

- “Era sólo cuestión de tiempo que un atacante utilizara el shoulder surfing o la ingeniería social”, afirma Adam Aviv, profesor asociado de computación en la Universidad George Washington.

.

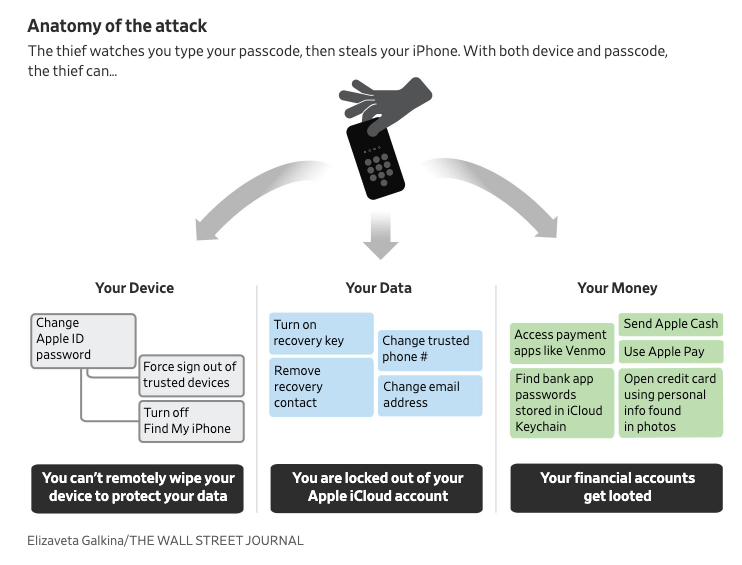

ATAQUES A LOS CÓDIGOS DE ACCESO DE LOS IPHONES

“Es tan sencillo como ver a una persona introducir repetidamente su código de acceso en el teléfono. Hay muchos trucos para conseguir que la persona introduzca el código”. – Sargento Robert Illetschko, del Departamento de Policía de Minneapolis.

Los ladrones se aprovechan de una vulnerabilidad del iPhone: el código numérico de acceso, una cadena de números que permite acceder al dispositivo. Los delincuentes entablan amistad con las víctimas en bares, les piden que se hagan una foto o abran Snapchat u otras aplicaciones de redes sociales, y observan mientras los propietarios desbloquean sus iPhones con el código de acceso.

Después de aprender el código numérico de un usuario y robar el dispositivo, un ladrón puede cambiar el Apple ID de su víctima, bloquear al usuario de su cuenta, desbloquear las contraseñas almacenadas en el teléfono y cometer robos a través de cargos de Apple Pay, Aplicaciones bancarias y de pagos móviles.

.

LLAVES DE LA BÓVEDA: VIOLACIÓN DE CONTRASEÑAS

- En noviembre de 2022, un hombre robó el iPhone de Reyhan Ahas en el centro de Manhattan. En cuestión de minutos, la economista de 31 años ya no pudo entrar en su cuenta de Apple y 10,000 dólares desaparecieron de su cuenta bancaria.

- En enero de 2022, el iPhone de Reece Thompson desapareció de un bar de Minneapolis. Al día siguiente, Thompson se quedó sin acceso a su cuenta de Apple. Los ladrones cargaron miles de dólares a sus tarjetas de crédito a través de Apple Pay y robaron 1,500 dólares de su cuenta de Venmo. Thompson fue víctima de una banda de ladrones que había robado casi 300,000 dólares de al menos 40 víctimas.

- En octubre de 2022, a David Vigilante le robaron el teléfono en una pizzería del Lower East Side de Manhattan. Vigilante descubrió que alguien había intentado cargar 15,000 dólares a su tarjeta de crédito a través de Apple Pay y había abierto una nueva tarjeta de crédito de Apple, utilizando fotos que había tomado de documentos confidenciales guardados en la app de Photos y almacenados en iCloud.

.

DELINCUENTES ROBAN TELÉFONOS DE HOMBRES GAY EN BARES DE NUEVA YORK

El Departamento de Policía de Nueva York (NYPD) está investigando las muertes de dos hombres gays, consideradas en un principio sobredosis de drogas pero ahora robos. Los familiares de las víctimas descubrieron que las cuentas bancarias de los hombres habían sido vaciadas utilizando aplicaciones bancarias y cuentas de PayPal y Venmo, y que sus tarjetas de crédito estaban topadas al máximo.

Los ladrones atacan a los clientes de bares de Nueva York, blanquean el dinero a través de aplicaciones y luego revenden los teléfonos. Los delincuentes desbloquean los teléfonos de los usuarios con tecnología de reconocimiento facial sosteniendo los dispositivos frente a sus caras mientras las víctimas están inconscientes.

Un grupo de trabajo de grandes robos de la NYPD está investigando al menos una docena de casos similares no mortales. Periodistas del New York Times hablaron con cinco hombres drogados en bares gays y que al despertarse descubrieron que sus cuentas bancarias habían sido vaciadas y sus tarjetas de crédito estaban al máximo.

- En marzo de 2020, Óscar Alarcón, de 33 años, fue drogado en un bar gay de Hell’s Kitchen. Cuando despertó en un hotel de Midtown, descubrió que le habían transferido 2,000 dólares de su cuenta bancaria mediante PayPal y Zelle. “No recuerdo lo que pasó allí. No recuerdo cómo me fui”, dice Alarcón.

- En diciembre de 2021, el ejecutivo de ventas neoyorquino Taylor Ashy fue drogado y se despertó para descubrir que los ladrones habían transferido 10,000 dólares de su cuenta bancaria, habían inscrito su tarjeta de débito en Apple Pay y habían abierto tarjetas de crédito Venmo y Apple a su nombre.

- En diciembre de 2022, a Tyler Burt, de 27 años, le robaron más de 25.000 dólares después de drogarle. Los agentes de policía le trataron con escepticismo. “Parecía que pensaban que estar drogado no era ni siquiera una posibilidad. Dijeron: ‘Puede que lo estuvieras, pero eso no es relevante para el robo’”, cuenta Burt.

.

¿QUÉ DEBEN HACER LOS USUARIOS?

“Lo más importante es crear conciencia. La gente olvida que lo que tiene en la mano es su vida entera. Si alguien tiene acceso a ella, puede hacer mucho daño”. – Sargento Robert Illetschko, del Departamento de Policía de Minneapolis.

Los periodistas del Wall Street Journal han elaborado una lista de recomendaciones para proteger los datos de los ladrones.

- Cubre la pantalla de su teléfono en público. Trata tu código numérico como el NIP de un cajero automático. No escribas el código delante de extraños.

- Refuerza tu contraseña. Utiliza al menos seis dígitos y haz que la combinación sea compleja.

- Activa la protección adicional en las aplicaciones financieras. Añade un código de acceso, pero no utilices el mismo que el de su teléfono.

- Utiliza un gestor de contraseñas de terceros, como 1Password o Dashlane.

- Borra fotos y escaneos de documentos con información sensible.

- Actúa con rapidez si te roban el teléfono. Utiliza iCloud.com para borrar a distancia tu teléfono y desactivar tu SIM para que los ladrones no puedan recibir códigos de verificación.

Fuente: cashessentials.org

Más información:

El Dinero en Efectivo es genial

En defensa del dinero en efectivo

El Dinero en efectivo es garantía de libertad individual

El efectivo posee características únicas, que en su mayoría no son comparables a las de los instrumentos de pago alternativos.

El efectivo también genera beneficios a la sociedad que no están directamente vinculados a su función de pagos.

.

.

¿Qué son las Tácticas de Desinformación?

octubre 21, 2022

Tácticas de Desinformación

Los actores de desinformación utilizan diversas tácticas para influir en otros, incitarlos a actuar y causar daño. Comprender estas tácticas puede aumentar el nivel de preparación y promover la resiliencia al enfrentar la desinformación.

Si bien esta serie analiza ejemplos de fuente abierta de desinformación atribuida por otros a gobiernos extranjeros, no representa que gobierno de los Estados Unidos confirma la exactitud de dicha atribución.

¿Qué son las tácticas de desinformación?

Los actores de desinformación utilizan diversas tácticas y técnicas para llevar a cabo operaciones de información y difundir narrativas de desinformación que representan un riesgo para la infraestructura crítica. Cada una de estas tácticas está diseñada para hacer que los mensajes de los actores de desinformación sean más creíbles o para manipular a su audiencia con un fin específico.

A menudo buscan polarizar a su grupo objetivo divisiones políticas o polémicas sociales, haciendo que la audiencia sea más receptiva a la desinformación.

Estos métodos pueden y han sido utilizados como armas por actores de desinformación para así generar amenazas a la infraestructura crítica de los EE. UU. La serie Tácticas de Desinformación ayuda a las organizaciones a comprender y a manejar los riesgos que genera la desinformación al desglosar

tácticas comunes, compartir ejemplos reales y proporcionar acciones concretas para contrarrestar dichas narrativas con información veraz. Cualquier organización, al igual que su personal pueden ser el objetivo de las campañas de desinformación, y todas las organizaciones tienen un papel que desempeñar en la construcción de un entorno de información resiliente. Este y otros productos disponibles en la Biblioteca de Recursos de CISA MDM, apoyan a las organizaciones de infraestructura crítica a evaluar su situación de riesgo y a desarrollar resiliencia en sus comunidades.

Descripción general de las tácticas

Mantener personas y sitios web falsos o engañosos: Los actores de desinformación crean redes con personas y sitios web falsos para aumentar la credibilidad de su mensaje en su público objetivo. Las redes de expertos falsos utilizan credenciales inauténticas (por ejemplo, «expertos» falsos, periodistas, grupos de expertos o instituciones académicas) para otorgar credibilidad indebida a su contenido influyente y hacerlo más creíble.

Crear ultrafalsos [deepfakes] y medios artificiales: El contenido de medios artificiales puede incluir fotos, videos y clips de audio que han sido manipulados digitalmente o fabricados en su totalidad para engañar al espectador. Las herramientas de inteligencia artificial (IA) pueden hacer que el contenido sintético sea casi indistinguible del real. El contenido de medios artificiales puede implementarse como parte de las campañas de desinformación para promover información falsa y manipular audiencias.

Idear o ampliar teorías: Las teorías de conspiración intentan explicar eventos importantes como tramas secretas de actores poderosos. Las teorías de la conspiración no solo afectan la comprensión que un individuo tiene sobre un tema en particular; ellas pueden dar forma e influir en toda su visión del mundo. Los actores de desinformación aprovechan al máximo las teorías de conspiración para generar narrativas de desinformación alineadas con la cosmovisión de la conspiración, lo que aumenta la probabilidad de que la narrativa resuene en el público objetivo.

Astroturfing e inundación del entorno de información: Las campañas de desinformación a menudo publican cantidades inmensas de contenido con mensajes idénticos o similares provenientes de varias cuentas inauténticas. Esta práctica, conocida como astroturfing, crea la impresión de un amplio apoyo u oposición a un mensaje por parte de los grupos base, al tiempo que oculta su verdadero origen.

Una táctica similar, la inundación, consiste en enviar correos basura [spam] a las publicaciones de las redes sociales y a las secciones de comentarios, con la intención de dar forma a una narrativa o de minimizar puntos de vista opuestos.

Abuso de plataformas alternas: Los actores de desinformación pueden abusar de plataformas de redes sociales alternas para aumentar la creencia de grupos de usuarios específicos en una narrativa de desinformación.

Los actores de la desinformación pueden buscar aprovechar plataformas con menos protecciones para el usuario, políticas de moderación de contenido menos estrictas y menores controles para la detección y eliminación de contenido y cuentas inauténticas, que otras plataformas de redes sociales.

Aprovechar las brechas de información: Los vacíos de datos, o las brechas de información, ocurren cuando no hay suficiente información creíble para satisfacer una consulta de búsqueda. Los actores de desinformación pueden explotar estas brechas generando su propio contenido de influencia y sembrando el término de búsqueda en las redes sociales para alentar a las personas a buscarlo. Esto aumenta la probabilidad de que las audiencias encuentren contenido de desinformación sin resultados de búsqueda precisos o autorizados para refutarlo.

Manipular a los actores desprevenidos: Los actores de desinformación identifican a personas y organizaciones destacadas para ayudar a amplificar sus narrativas. Dichos objetivos a menudo no saben que están repitiendo la narrativa de un actor de desinformación o que la narrativa está destinada a manipular.

Difundir contenido específico: Los actores de desinformación producen contenido de influencia personalizado y que probablemente resuena con una audiencia específica en función de su visión del mundo y sus intereses.

Estos actores obtienen un estatus de información privilegiada e incrementan el número de sus seguidores en línea, lo cual puede hacer que los futuros esfuerzos de manipulación sean más exitosos. Esta táctica a menudo toma un enfoque de «juego largo» con el fin de difundir contenido específico en un margen amplio de tiempo para generar confianza y credibilidad dentro del público objetivo.

Acciones que usted puede tomar

Si bien las tácticas de desinformación están diseñadas para engañar y manipular, la evaluación crítica del contenido y la verificación de la información con fuentes confiables antes de decidir compartirla puede aumentar la resiliencia contra la desinformación y retrasar su propagación. Comparta estos consejos:

- Reconozca el riesgo. Comprenda cómo los actores de desinformación aprovechan estas tácticas para impulsar su agenda. Tenga cuidado con contenido manipulador que intente crear división.

- Cuestione la fuente. Evalúe críticamente el contenido y su origen para determinar si es confiable. Investigue las credenciales del autor, considere la intención de la fuente y verifique los hechos que lo respaldan.

- Investigue el problema. Realice una búsqueda exhaustiva e imparcial de los temas polémicos observando lo que las fuentes creíbles dicen y analizando otras perspectivas. Confíe en fuentes de información fidedignas, como sitios gubernamentales.

Fuente: CISA, 2022.

Más información:

Propaganda y Contrapropaganda

Rumores y mentiras al estilo Goebbels

Desinformación versus Decepción

Manipulación mediática

Un mundo que cambia. César Vidal

Ciberespionaje, influencia política y desinformación

La propaganda usa la pasión para sustituir a la razón

.

Ciberamenzas en la infraestructura crítica

agosto 24, 2022

CIBERAMENAZAS, INFRAESTRUCTURA CRITICA Y EMPLEADOS POCO CAPACITADOS: UNA MEZCLA DEMOLEDORA

Por Ulises León Kandiko.

Las ciberamenazas están a la orden del día y su impacto en la sociedad cada vez es más significativo y los Estados no quedan exentos de ser víctimas, prueba de ello se ve reflejados en los portales de noticias a lo largo del año. A principio de este año (2019) se veía en el documento Estrategia Nacional de Inteligencia de los Estados Unidos de Norteamérica (USA) una advertencia sobre que “las amenazas cibernéticas supondrán un riesgo creciente para la salud pública, la seguridad y la prosperidad, ya que las tecnologías de la información se integran en infraestructura crítica, redes nacionales vitales y dispositivos de consumo», siendo un poco más traumático el Director de Inteligencia Nacional de USA, Daniel Coats, lo expresó en forma aún más sucinta: «Las luces de advertencia parpadean en rojo».

Las instalaciones de Infraestructura Crítica ya sean centrales eléctricas, ferrocarriles nacionales y sistemas subterráneos locales u otras formas de transporte público, son cada vez más objeto de ataques. Los ataques cibernéticos podrían cortar el suministro de electricidad a hospitales, hogares, escuelas y fábricas. Dependemos tanto del suministro eficiente de electricidad que su pérdida también acarrearía importantes implicaciones para otros servicios vitales. Una serie de incidentes en los últimos años demuestran no solo que la amenaza es tangible, sino también que en más de una ocasión hemos escapado de sus consecuencias como dirían los chicos del barrio «raspando», es decir de pura suerte.

Los titulares diarios destacan los últimos ataques de ransomware, violaciones de datos y nuevas técnicas de phishing, sacando a la luz una epidemia que ha resultado en daños financieros, operativos y de reputación para empresas, gobiernos y el público en general. Sin irnos muy lejos en el tiempo, hace pocos días atrás se cnfirmó un ciberataque en la Planta de Energía Nuclear Kudankulam en Tamil Nadu, India.

Hoy en día, los ataques cibernéticos ponen en riesgo mucho más que solo nuestros datos personales: los actores de amenazas han aumentado la regularidad con la que se dirigen a la infraestructura que respalda los sistemas de misión crítica, como redes eléctricas, servicios de agua, sistemas de salud, instalaciones nucleares y servicios de emergencia.

Un informe del Instituto Ponemon reveló un aumento constante de los ataques cibernéticos contra la infraestructura crítica, afirmando que «los ataques destinados a Estados/Naciones son especialmente preocupantes en el sector porque generalmente son llevados a cabo por ciberdelincuentes altamente capacitados, bien financiados y son dirigido a infraestructura crítica».

Durante el mes de Septiembre del 2019, E&E News informó sobre el primer ataque cibernético a la red eléctrica de USA, según lo identificado por North American Electric Reliability Corp. En contraste, otros sectores de infraestructura críticos como los servicios de salud y financieros han sufrido las consecuencias de los ataques cibernéticos durante más de una década, ya que la información de identificación personal que se busca regularmente puede generar millones en la Deep Web, además de los muchos beneficios asociados con el robo de propiedad intelectual.

Cuando el mundo sostuvo la respiración 3 veces

Como vimos recientemente el ciberataque en la India, también los hubo en el resto del globo, ciertamente estos ciberataques no solo se dan en plantas eléctricas, pero vale la pena referirlos ya que tienden a ser los que mas percibe la sociedad, sin dejar de lado los ciberataques que se dan en Aeropuertos, Puertos , etc. Así que acá dejo los 3 ciberataques mas significativos en Plantas generadoras de Energía.

1. El ataque de 2010 a la Planta Nuclear de Irán en Natanz ocupa un lugar especial en los libros de historia. El llamado Malware STUXNET que hizo su primera aparición pública en ese momento, logrando detener la planta nuclear. Stuxnet fue diseñado para dañar los motores comúnmente utilizados en las centrífugas de enriquecimiento de uranio al enviarlos a girar fuera de control, logrando dejar fuera de servicio temporalmente a unas 1000 centrifugadoras.

2. Cinco años después, en diciembre de 2015, Ucrania experimentó un asalto sin precedentes en su red eléctrica. El ataque provocó cortes de energía generalizados. Los hackers se infiltraron en 3 compañías de energía y cerraron la generación de energía temporalmente en 3 regiones de Ucrania. Dejó a casi 1/4 de millón de personas sin electricidad durante hasta 6 horas en pleno invierno. Los atacantes utilizaron el Malware BlackEnergy3 para cerrar las tres subestaciones. Se cree que el malware se entregó en correos electrónicos haciendo uso de Phishing,donde estaba oculto en archivos adjuntos falsos de Microsoft Office.

3. El más relevante y cercano en el tiempo tuvo lugar en 2017. Los atacantes se hicieron con el control remoto de una estación de trabajo utilizando un nuevo tipo de malware, denominado Triton, para hacerse cargo del Sistema Instrumental de Seguridad (SIS) de la planta. Nuevamente, el malware se configuró específicamente para sistemas de control industrial, también conocidos como Tecnología Operativa (OT por sus siglas en inglés). Los investigadores creen que fue un acto de sabotaje destinado a provocar una explosión al deshabilitar los sistemas de seguridad diseñados para prevenir accidentes industriales catastróficos. Los ataques anteriores se han centrado en destruir datos o cerrar plantas de energía. Según algunos informes, solo un error de codificación impidió que esto sucediera. La evidencia apunta a otro ataque de phishing o spear phishing.

Ciber Seguridad de Infraestructura Crítica hoy

Como podemos ver y hemos referido en varias oportunidades, la Ciber Seguridad no es desconocida para los sectores de la Infraestructura Crítica y ciertamente para las Naciones mucho menos. En respuesta a la integración de los sistemas de tecnología de la información con los sistemas de tecnología operativa y el surgimiento de la Internet Industrial de las Cosas, en USA surgió un mayor enfoque en la mitigación de riesgos y el cumplimiento regulatorio tanto en el sector de la industria como del Gobierno Federal. Al mismo tiempo, salió a la luz un nuevo desafío: simplemente no hay suficientes trabajadores de Ciber Seguridad para cubrir la cantidad de empleos disponibles.

Para limitar el riesgo, la mayoría de las Organizaciones de Infraestructura Crítica brindan cierto nivel de capacitación en concientización de seguridad en toda la empresa, pero a menudo se limita a información muy básica, como ser ¿cómo identificar e informar un correo electrónico de phishing? Por lo general, no se brinda capacitación avanzada a los empelados comunes, y muchas áreas tangenciales pero afines de la Infraestructura Crítica nunca reciben información adecuada sobre cómo manejar las amenazas cibernéticas sospechosas.

En un mundo globalizado y de la inmediatez total, este es un problema grave, donde las vulnerabilidades y los ataques cibernéticos pueden provenir de cualquier lugar en cualquier momento, incluido un trabajador remoto, un contratista, un dispositivo o incluso la tecnología que emplea un termostato inteligente.

Esta no es la primera vez que en un artículo mío aparecen juntas las palabras ciberamenazas e Infraestructura Crítica, pero lo cierto es que nunca está demás dar un poco de perspectiva al tema, no hay que desaprovechar la oportunidad de que algún decisor lo lea y pueda cambiar algo. La gran mayoría de empresas de Infraestructura Crítica (IC) monitorean remotamente el estado y la ubicación de trenes, autobuses y camiones; pueden ajustar el flujo de petróleo crudo y gas natural a través de tuberías de forma remota; el consumo de agua y electricidad se puede controlar y cambiar desde una ubicación centralizada y los dispositivos médicos se pueden controlar desde medio mundo de distancia. Estas comodidades reducen los costos, aumentan la eficiencia y en general hacen que nuestras vidas sean más fáciles (¿será así?), pero a medida que la cantidad de sistemas interconectados continúa aumentando, también lo hace la superficie de ataque. Como resultado, más empleados en un ecosistema de IC son una amenaza, lo sepan o no, o quieran saberlo o no, no hay más ciego que el que no quiere ver.

Capacitación: ¡¡al infinito y más allá!!

Las empresas de IC no deberían seguir basando su capacitación a los empleados basándose en las campañas de concientización de seguridad cibernética pensando que su tecnología y sus equipos de seguridad son suficientes para mantener el control, creer que dar unas cartillas sobre lo que es el Phishing, no genera un buen presagio. En cambio, todos los empleados deben comenzar a comprender que cualquier interacción con la tecnología puede desempeñar un papel en un ciberataque. Esto representa un cambio tanto en la cultura como en la estrategia, que nunca es fácil de implementar a pesar de su necesidad.

En última instancia, las empresas de IC deben comenzar a enseñar a cada empleado y partes interesadas, sin importar el rol que ejecuta dentro de la misma, que el papel que desempeña en cuanto a la protección de la IC es vital, es una construcción global. El imponer tácticas de miedo es asegurar un fracaso, solo a través de compartir el conocimiento y la comprensión de cómo funcionan los ciberataques y cómo manejarlos, nos garantiza estar marchando por un buen camino.

No solo los Chief Information Security Officer´s (CISO), sino las máximas autoridades como los Chief Executive Officer´s (CEO) de las empresas de IC deben considerar algunos de los siguientes aspectos o guías:

- Capacitación Práctica: Vale más capacitar en casos prácticos y simulados a los empleados en Protección de Infraestructuras Críticas (CIP por sus siglas en inglés) que llenarlos con solo teorías y conceptos difíciles de visualizar y recordar.

- Establecer los incentivos correctos: la gestión del desempeño, la capacitación, los procesos, los procedimientos y otros sistemas para arraigar la mentalidad y los cambios culturales necesarios en lugar del temor por no cumplir las normas.

- Capacitación orientada: capacitar en tecnologías y procesos que son valiosos para hacer que la IC sea más fuerte y resistente.

- Liderar con el ejemplo: hacer que todos los Gerentes y Líderes en IC tomen cursos de capacitación en CIP para profundizar en la ciberseguridad de la IC y comprender cómo comunicar esa información a todos los involucrados.

La protección de la IC contra los ataques cibernéticos es un problema de dos partes. Debemos establecer mejores protecciones, protocolos de seguridad más avanzados y mejores planes de respuesta a incidentes, pero eso comienza con un mejor conocimiento de ciberseguridad en toda la fuerza laboral afectada a la IC. En última instancia, debemos cambiar la forma en que todos en el ecosistema de IC piensan sobre la ciberseguridad. El éxito de la protección de la Infraestructura Crítica depende de los pasos tomados por la fuerza laboral para mitigar los riesgos, y eso comienza con el conocimiento y la comprensión de los matices que conforman la Ciber Seguridad del CIP. En el mundo de hoy, no puede permitirse el lujo de no capacitar a todas las partes interesadas del CIP en Ciber Seguridad.

Fuente: cxo-community.com, noviembre 2019.

Vincúlese a nuestras Redes Sociales: LinkedIn Twitter

.

.

Carlos Atachahua, el narcotraficante experto en Contrainteligencia

julio 6, 2022

La historia de Carlos Atachahua, el narco que simulaba ser albañil y construyó un imperio global desde Caballito

Nacido en Perú, de extremo bajo perfil se convirtió en uno de los principales narcos de Buenos Aires. Blanqueó sus ganancias con la compra de 31 propiedades en la ciudad; sus contactos con la mafia italiana ‘Ndrangheta, el crimen de su delator y su escape en Montevideo

Por Iván Ruiz.

Carlos Atachahua Espinoza no paseaba en Mercedes Benz ni exhibía sus lujos en Instagram. Tampoco usaba remeras Armani, como muchos de sus colegas. Nada de eso le hizo falta para convertirse en uno de los más importantes narcotraficantes de Argentina.

Nacido en Perú, hoy de 52 años, Atachahua estilaba vestirse con ropa de obrero. En una ocasión, se sentó a tomar un café en un bar sobre la avenida Santa Fe enfundado en un overol manchado de pintura. Pasaba desapercibido, como si fuera un albañil más de las casas de la zona. Su ropa estaba sucia porque iba a picar paredes de un departamento cercano para esconder lingotes de oro en sus tuberías según le contó a Diego Guastini, su contador.

El narcotraficante había cedido uno de sus departamentos a una pareja de ancianos con el único objetivo de darle apariencia de normalidad a ese búnker de oro, que se habría escondido tras los cimientos del edificio, relató el contador ante la justicia. El propio Guastini había tenido que cruzar la frontera para comprar los lingotes en Montevideo, porque la demanda del peruano era tan alta que ya no conseguía en el mercado local. Pero las autoridades nunca pudieron encontrar el oro en las decenas de allanamientos que ejecutaron cuando lo detuvieron.

Atachahua, el anti-narco, supo construir desde las sombras un imperio que se derrumbó por la confesión de su contador, un arrepentido que terminó asesinado a tiros en Quilmes en 2019. Su negocio llegó a facturar USD 6 millones cada tres meses y blanqueó, por lo menos, USD 35 millones, según información oficial. Un traficante meticuloso y obsesivo, diseñó un modelo de narcotráfico que desde Buenos Aires expandió sus tentáculos por toda Sudamérica, para llevar la cocaína hasta Europa, donde tejió conexiones con la mafia italiana ‘Ndrangheta.

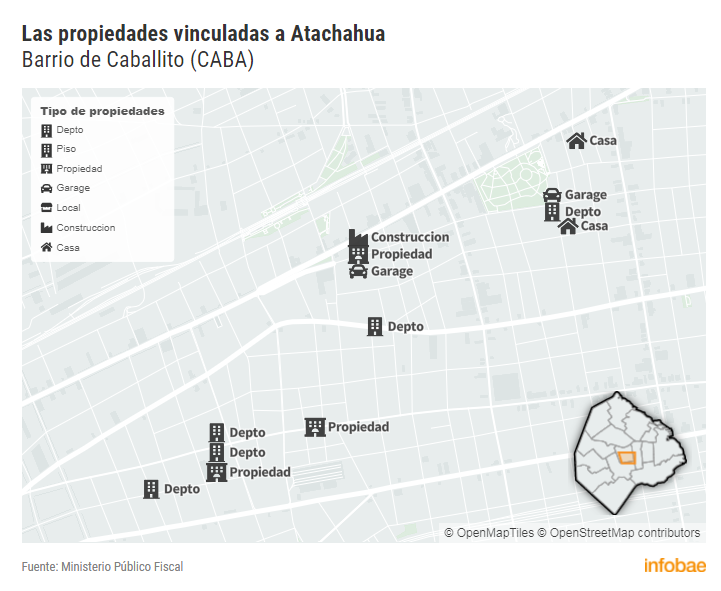

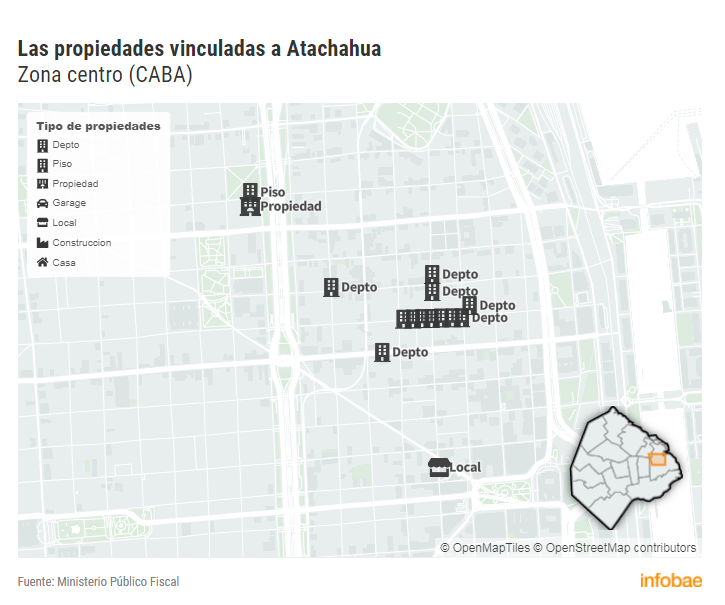

Infobae reconstruyó junto al centro periodístico Organized Crime and Corruption Reporting Project (OCCRP) cómo sus camiones salieron desde Buenos Aires para atravesar toda América del Sur y luego confluir los puertos de Brasil y Uruguay. Pero también se revela por primera vez su estrategia de lavado de dinero a través de envíos de remesas internacionales y mediante la compra de 31 propiedades en Buenos Aires, muchos de ellos en Caballito.

Tanto Atachahua como su mujer, que fue procesada en noviembre de 2021, están ahora detenidos con prisión domiciliaria en un palacete sobre la avenida Pedro Goyena, a la espera del juicio oral, tras una investigación realizada por la Procuraduría de Narcocriminalidad (PROCUNAR). Pero su historia en Buenos Aires empezó hace dos décadas. Desembarcó primero en el mundo de las casas de cambio del microcentro, donde empezó a tener contacto con el dinero en efectivo.

El know-how sobre el tráfico ilegal era una herencia familiar que reactivó cuando comenzó con el comercio minorista de drogas en el sur de la ciudad de Buenos Aires, según consta en el expediente judicial. Pero las ganancias se multiplicaron cuando se enfocó la exportación de cocaína. El bajo perfil y su metodología estratégica dieron su resultado. “Siempre decía que una persona tiene que conocer hasta el 20% de la operación, que si sabía más del 20 era riesgoso, incluso que hasta si su mujer sabía más que eso”, confesó su contador, convertido en informante de la Justicia, asesinado por sicarios en Quilmes en 2019, un crimen irresuelto hasta hoy.

Atachahua solía presentarse ante las inmobiliarias locales como ingeniero en fluidos de una universidad de Lima, aunque nunca había pisado una facultad. Guastini aseguró que Atachahua quería dejar sus vínculos con el narcotráfico y transformarse en un empresario del real-state en Buenos Aires. A medida que los millones ingresaban, él compraba propiedades en distintos lugares de la ciudad, pero también en otros países como Perú, según pudo reconstruir esta investigación. Una docena de propiedades en Caballito, el barrio donde vivía, fueron sus principales operaciones de blanqueo.La adquisición más llamativa fue la del estacionamiento de la calle Rosario 740, junto al Bingo Caballito, que se pagó USD 5 millones en cash, según consta en el expediente judicial.

Durante años, la táctica de Atachahua funcionó: logró mantenerse por debajo del radar y dirigió sus operaciones durante más de una década, con conexiones en España, Uruguay, Chile, Brasil, Bolivia y Canadá, según su relató contador. El grupo de medios de comunicación que elaboró esta investigación contactó a Atachahua a través de su abogado, pero rechazó responder las preguntas enviadas por los periodistas.

Complicidad uruguaya

Las primeras alarmas se encendieron en Montevideo. La policía uruguaya abrió una investigación por narcotráfico en noviembre de 2012 contra la banda de Atachahua tras una denuncia anónima. Informados de que extranjeros buscaban introducir un cargamento de droga de Argentina a Uruguay. Así, arrestó a varios sospechosos que dejaron entrever la red global que había detrás de ese cargamento.

Entre los detenidos apareció Francesco Pisano, un italiano que trabajaba como traficante para la mafia ‘Ndrangheta. Los allanamientos terminaron con la captura de dos argentinos y dos uruguayos más la incautación de 276 kilos de cocaína y casi 47 kilos de pasta de cocaína.

Atachahua y Guastini lograron escapar, pero hay videos de sus encuentros con los detenidos. Infobae logró detectar su salida de Uruguay: su Renault Megane que cruzó la frontera en el puente de Fray Bentos a las 1.13 de la madrugada del 24 de noviembre de 2012, según registros oficiales.Las autoridades uruguayas consultadas aseguran que el italiano Pisano tenía un acuerdo con un traficante uruguayo para mandar la droga, que supuestamente había proveído el peruano, para salir desde el puerto de Montevideo rumbo a Calabria.

Pero Atachahua tuvo suerte. La policía uruguaya no compartió la información a sus pares argentinos, dijeron desde los tribunales de Montevideo. Una fuente policial uruguaya consultada por OCCRP que conoció el caso dijo que “no confiaban” en la Policía Federal en ese momento porque “no se cumplieron varias órdenes en esa operación”.

Guastini aportó otro indicio en su confesión a la PROCUNAR: indicó que habían logrado intimidar a los testigos del expediente uruguayo para que no se presentaran a declarar en una audiencia clave, lo que afectó aún más la investigación judicial. Tras un cambio de fiscales, señaló el contador, la causa contra ellos se “paralizó” y no prosperó. Tras este episodio, Atachahua se mantuvo por fuera del radar algunos años, a pesar de que fuentes afirman que la DEA, la agencia antidroga de Estados Unidos, recibía información sobre sus operaciones.

Las relaciones con el crimen organizado fue una herencia para Atachahua. En Huánuco, una ciudad en el centro de Perú, aprendió la inteligencia criminal de su familia, que estuvo por décadas involucrada en el negocio de las drogas. Tuvo su primer roce con la ley en 1999, cuando fue arrestado y condenado a nueve años de prisión en su país natal por tráfico de drogas, después de que encontraran cocaína en su coche.

El peruano fue detenido en octubre de 2020

El peruano fue detenido en octubre de 2020

Tras ser liberado, se mudó a Buenos Aires mediados de los 2000. Fijó domicilio en Caballito, donde comenzó vendiendo drogas a nivel barrial, pero pronto amplió sus horizontes. Guastini explicó a las autoridades cómo su jefe se relacionó con colombianos, uruguayos, chilenos e italianos, todos con sus propias rutas de tráfico establecidas, en un esfuerzo por “corporativizar” su negocioy sacarlo de los barrios marginales. Los datos migratorios recopilados en esta investigación respaldan este relato y muestran que en diciembre de 2002 el ambicioso Atachahua ya viajaba a Brasil y Chile.

La cocaína se movía por tierra a través de Sudamérica con camiones que transportaban productos como bananas o artículos de aseo. Los paquetes se introducían en compartimentos secretos del chasis y lo inyectaban con poliuretánica expandible, relató Guastini. Podía hacerlo con toda la tranquilidad: entre las propiedades que la justicia le atribuye había camiones y depósitos para el cargamento de los mismos en la zona norte del conurbano.

Los camiones de Atachahua evitaban los puestos de control, aunque eso incluso lo obligara a planear viajes más largos. No tenía ningún apuro. En algunas ocasiones una sola operación podía demorar hasta 40 días -agregó Guastini cuando lo delató- con cargamentos que recorrían rutas sinuosas hacia Brasil y otros lugares para, luego, ser enviados por mar hacia Europa.

Guastini afirmó que Atachahua “nunca habían tenido una sola pérdida” en 23 años de negocios. Era normal que siguiera sus envíos alrededor del mundo, organizando citas para conocer compradores y comunicarse con contactos del bajo mundo. Registros de inmigración de Argentina y Perú analizados por Infobae muestran que usó al menos ocho pasaportes o documentos de identidad nacionales en sus viajes por tierra y aire.

Registros migratorios argentinos muestran que entre 2008 y 2020, Atachahua salió y entró al país más de 200 veces, casi dos tercios de las veces para ir a Perú. También viajó 18 veces a Canadá, donde vivía su hija. Los documentos peruanos prueban que salió 290 veces del país entre 2002 y enero de 2020, 132 fue a Argentina y también registra varios desplazamientos a Panamá.

Según las autoridades argentinas, su hija empezó a recibir donaciones ficticias de sus padres cuando cumplió 18 años en 2012. Estas transacciones, apuntan las autoridades, fueron pensadas para “quitar esa sombra” de sus activos que habían sido blanqueados. Los Atachahua también hicieron donaciones a una exclusiva escuela secundaria en Columbia Británica, Canadá.

Una máquina de lavado

Después de entregar su cocaína en Europa, Atachahua tenía que traer sus ganancias a Sudamérica. La ex ministra de Seguridad, Sabina Frederic, dijo que el peruano había blanqueado USD 35 millones en la última década cuando lo detuvieron, pero ese número podría ser mucho mayor si se tienen en cuenta sus ingresos y que, además, la estrategia de lavado no sólo se ejecutó en Argentina.

La primera dificultad era traer el efectivo desde Europa. La banda usó mulas en algunos casos puntuales para mandar el efectivo a Buenos Aires y Lima en equipajes de mano en vuelos comerciales. Pero tras algunos inconvenientes, como una detención de mulas en Barcelona, dejó de ser la estrategia más utilizada. El presunto jefe narco había organizado una estrategia virtual: los billetes pasaban por casas de cambio de divisas en Italia, la clave de esta operación.

El contador Guastini relató que recogía personalmente el dinero en efectivo en España antes de llevarlo al norte de Italia en un auto alquilado. Allí le entregaba el dinero a Héctor Valdivia Chávez, un peruano instalado en Milán que dirigía la casa de cambio Chavin Cash, cerca de la estación de tren Milano Centrale. Cuando miles de inmigrantes mandaban, de manera legítima, dinero para ayudar a sus familias desde Italia a Perú, Valdivia le añadía uno o dos ceros a la cantidad enviada. Guastini, según el expediente penal argentino, daba a Valdivia un contacto en Lima que podía retirar el dinero extra.

Guastini agregó que Gomer River Cortez, dueño de la casa de cambio Mister Dólar en Perú, recibía el dinero en el otro extremo de la cadena. En 2017, River Cortez fue sancionado por fraude y por no aplicar procedimientos para detectar transacciones sospechosas. Contactado por teléfono para esta investigación, negó conocer a Atachahua o a Guastini. “Acá llega todo tipo de personas con dinero a cambiar, a querer cambiar dólares”, dijo.

Expertos consultados por Infobae en Uruguay y Perú indicaron que para que este tipo de estafas funcionen, las casas de cambio tienen que estar en connivencia. También sugirieron, incluso, que es posible que el destinatario que recibiera el dinero ganara un porcentaje de la plata que se movía.

Una porción del dinero era blanqueado en Perú, pero la principal parte tenía que llegar a Argentina, donde los Atachahua extendieron su imperio de real-state hasta adquirir, mediante empresas de papel, 31 inmuebles, según la investigación que lideró el fiscal Diego Iglesias, titular de la Procunar. El dinero habría llegado desde Lima hasta Buenos Aires a través del mismo circuito que recorría la cocaína. Como ocurría con la droga, los camiones recorrían medio Sudamérica con millones de dólares ocultos en su chasis, según relató Guastini.

El dinero se lavaba a través de cuatro empresas creadas por la organización, con testaferros que luego compraban estacionamientos y propiedades inmobiliarias. Según las autoridades, la esposa de Atachahua, Maribel del Águila Fonseca, eran parte del esquema, por eso fue detenida y procesada en noviembre de 2021, luego de haber estado prófuga más de un año.

La familia también parece haber invertido dinero en la industria de las gasolineras en Perú, que solían estar ubicadas en las mismas rutas que recorrían sus camiones. En la región amazónica de San Martín, los Atachahua constituyeron la empresa de venta de combustible NCN S.A.C, con sucursales en las provincias norteñas de Rioja, Moyobamba y Mariscal Cáceres. La gerente general de la compañía es Neddy Luz Atachahua Espinoza, la hermana de Atachahua.

Los trabajadores con los que hablaron los reporteros dijeron que las operaciones del día a día estaban a cargo de administradores externos y que la hermana de Atachahua rara vez los visitaba.

La caída de Atachahua

La rutina se repetía en cualquier lado. Atachahua caminaba sin parar sobre los pisos acerados del aeropuerto de Ezeiza o en las calles oscuras de Caballito. Como sabía que era observado, había ajustado sus protocolos de seguridad meses antes de su detención, en octubre de 2020. La situación había empeorado desde 2018, cuando Guastini fue desplazado dentro de la banda y, entonces, comenzó a colaborar con la Justicia argentina.

Cada vez que llegaba a Argentina por el aeropuerto de Ezeiza, daba vueltas en las instalaciones por al menos una hora para perder a los agentes de inteligencia. “Siempre lograba escabullirse. No lo podían seguir”, señaló una fuente cercana al caso.

El peruano podía comprarse el último modelo de teléfono celular. Pero no. Obsesivo de su seguridad, salía cada noche a caminar por el barrio de Caballito para esconderse en locutorios que sólo usan sus compatriotas. Sus llamadas sobre negocios nunca fueron interceptadas por las autoridades, informaron desde Tribunales.

Eran meses intensos. Guastini había sido asesinado a tiros en octubre de 2019, pocos días después de hablar por tercera vez con las autoridades sobre Atachahua. Una camioneta Toyota se interpuso en el camino del Audi A4 mientras el contador conducía por Quilmes. Un sicario en una motocicleta le disparó tres veces y Guastini murió poco tiempo después en un hospital cercano.

Atachahua no fue acusado por el asesinato, que también tenía vínculos con otros grupos criminales. Hasta el momento, ni siquiera enfrenta cargos por narcotráfico en Argentina; sólo es acusado por lavado de dinero.

Pero su suerte se acabó. Atachahua fue finalmente arrestado por cargos de lavado de dinero en Argentina en octubre de 2020, dos años después de que su antiguo contador empezara a colaborar con la Justicia y entregara muchos de sus secretos. Justo antes de la captura de Atachahua, su esposa Maribel -en ese momento prófuga y con orden de captura internacional- logró viajar a Perú. Volvió a Argentina en octubre de 2021 y afirmó, tras ser arrestada, que se había ido a visitar a sus padres enfermos.

Pero las redes internacionales reconstruidas por Infobae y OCCRP todavía están fuera del foco de las autoridades. Fuentes italianas indicaron que no han investigado ni a Atachahua, ni a Guastini, ni a Valdivia, el compatriota de Atachahua que controla la casa de cambio en Milán. En España, donde Atachahua supuestamente realizaba parte de sus negocios, tampoco hay indagaciones sobre su caso, indicaron fuentes policiales. Las autoridades peruanas, por su parte, señalaron que no tienen información sobre Valdivia o las transacciones que Guastini supuestamente realizó para la banda criminal.

De hecho, ni siquiera existen antecedentes penales de Atachahua en Perú. Un fiscal peruano que la ley de ese país permite borrar de los registros a las personas que ya han cumplido una condena, para que se puedan reinsertar en la sociedad. La hija de Atachahua fue interrogada cuando viajó a Argentina en 2020. No le impusieron restricciones a su libertad, pero le prohibieron salir del país.

En su declaración, la esposa de Atachahua manifestó que era la primera vez que estaba “vinculada a un expediente judicial”. El grupo “no era una banda ni una asociación ilícita”, dijo. “Somos una familia”.

Visualización de datos: Andrés Snitcofsky

Participaron de esta investigación internacional Miguel Gutiérrez (El Comercio), Gabriel Di Nicola (La Nación), Guillermo Draper (Búsqueda), Cecilia Anesi (IrpiMedia), Milagros Salazar (Convoca), Gonzalo Torrico (Convoca), Daniela Castro (OCCRP), Nathan Jaccard (OCCRP), y Romina Colman (OCCRP)

Fuente: infobae.com, 06/07/22

Vincúlese a nuestras Redes Sociales: LinkedIn YouTube Twitter

.

.

Inteligencia es anticipación

junio 15, 2022

Inteligencia: entender o anticipar

Quizá las dos principales ambiciones de la inteligencia sean comprender el presente –en sentido amplio, incluyendo el pasado próximo– (podría asimilarse al popular concepto de situation awareness) y anticipar el futuro (warning). Distintos servicios, distintas comunidades de inteligencia, distintos países pueden dar más importancia a una o a otra de estas dos grandes líneas de trabajo, aunque, en mayor o menor medida ambas están siempre presentes.

La inteligencia americana, por ejemplo, se ha mostrado particularmente preocupada por evitar la sorpresa estratégica, quizá a causa de experiencias traumáticas como Pearl Harbour o el 11S, que tanta influencia han tenido en el desarrollo de la comunidad y de sus servicios componentes.[1] Y siguiendo una orientación bastante distinta, los servicios británicos han estado en general más orientados hacia la comprensión de la situación y de sus factores (inteligencia explicativa).

Los británicos, en cualquier caso, parecen estar en minoría. Todos los servicios que se inspiran en los modelos americanos (la mayoría de los occidentales) muestran un interés particular por la inteligencia predictiva (prospectiva o estimativa), en general bajo forma de “alerta temprana”.

En el fondo, ambas orientaciones son menos distintas de lo que a primera vista parecen. Porque la buena comprensión de la situación es un requisito casi imprescindible para formular un buen pronóstico. Y aquellos que saben bien dónde están pueden prever, a menudo con un margen de error aceptable, dónde pueden encontrarse a corto o corto/medio plazo (los plazos largos son casi irrelevantes para la política real).

Si sabemos que a las 16.30 dos individuos han cometido un atentado terrorista en la Plaza de la Concordia de París y que han huido a pie del lugar del atentado no es difícil tener una idea aproximada de dónde pueden encontrarse a las 17.00. Y, sobre todo, de dónde no pueden encontrarse. Por ejemplo, es prácticamente imposible que hayan abandonado el país. Este conocimiento prospectivo, derivado de una exacta comprensión de la situación actual, es el que se utiliza en la práctica para poner en marcha ‘operaciones jaula’ tras sucesos de este tipo.

Tradicionalmente, la inteligencia prospectiva ha estado muy basada en la intuición de los analistas. En la actualidad, sin embargo, modelos matemáticos que hacen uso de la capacidad de computación de los ordenadores, permiten formular predicciones mucho más exactas, menos dependientes del talento (y de los sesgos) de los equipos analíticos. Sin embargo, esta mayor calidad técnica de la predicción puede no traducirse en absoluto en una mejor alerta que permita a los decisores políticos adoptar las medidas adecuadas antes de que las amenazas se materialicen.[2]

El problema con las alertas es que su efectividad no depende únicamente del que las lanza, sino, sobre todo, del que las recibe. En 2007, la Comisión Europea organizó en Bruselas una conferencia bajo el lema “From early warning to early action – developing the EU’s response to crisis and longer-term threats”.[3] Y el propio planteamiento inicial ya indicaba la idea fuerza que la Comisión deseaba transmitir: lo importante de verdad es que las alertas den lugar a respuestas políticas eficientes, oportunas en tiempo y forma. De manera que la transmisión de la alerta y, sobre todo, su recepción pasan a tener una importancia capital. [4] Y aquí surgen los problemas:

- Los decisores políticos tienen una confianza limitada en la capacidad de la inteligencia (o de cualquier otro proveedor alternativo de conocimiento) para prever el futuro[5].

- Aunque bastantes decisores puedan sentirse fascinados por el progreso científico y las posibilidades que las nuevas tecnologías ofrecen, es muy frecuente que confíen poco en instrumentos y metodologías cuyo funcionamiento no pueden entender. En 1975, poco después de la guerra del Yom Kippur (una sorpresa estratégica que Israel no había sido capaz de anticipar) el Ministro de Asuntos Exteriores israelí Ygael Alon encargó a un equipo formado por un conocido psicólogo (especializado en la psicología de la decisión)[6] y a un analista de inteligencia que le prepararan un informe sobre cuáles serían las consecuencias de los posibles resultados de las negociaciones, entonces en curso, entre Israel y Egipto (con mediación norteamericana). El equipo planteó el proyecto desde el punto de vista de la Teoría del Análisis de Decisiones y llegó a unos resultados que fueron recibidos con indiferencia en el Ministerio: “The minister remarked politely that the probabilities were ‘interesting’”.[7] Parece claro que los decisores no comprendían la base científica del informe que les presentaban y no creían, por ello, que los resultados que proporcionaba fueran correctos. O, si acaso, aceptaban que lo eran en la medida en que coincidían con su propio análisis, basado en la experiencia personal y/o grupal procesada con sentido común.[8]

- Finalmente, hay que tener en cuenta que cualquier medida política que se adopte tiene un precio, en términos de capital político. Cuando un gobierno toma una determinada medida en respuesta a una alerta, gasta capital político (porque la medida supondrá uso de recursos, que podrían emplearse con otros fines más populares, o puede entrañar la limitación de ciertos derechos o libertades), pero, como el público no conoce en detalle los motivos reales de alarma, puede entender que la respuesta es injustificada[9]. Recuérdese el debate en España sobre el famoso ‘comando Dixán’.[10]