Planificar con criterio: por qué el asesoramiento profesional marca la diferencia en el plan de inversión personal y familiar

enero 23, 2026

Por Gustavo Ibáñez Padilla.

En un entorno económico signado por la volatilidad, la sobreoferta de productos financieros y la aceleración tecnológica, la toma de decisiones patrimoniales se ha convertido en una tarea de alta complejidad. Nunca hubo tantas alternativas para invertir, proteger o transferir riqueza; tampoco hubo tanta asimetría de información entre quienes diseñan los instrumentos y quienes los adquieren. En ese contexto, el asesoramiento financiero profesional deja de ser un lujo para transformarse en una necesidad estratégica.

La evidencia empírica comienza a respaldar con mayor contundencia lo que la experiencia práctica ya sugería. Un estudio longitudinal del CFP Board —organismo que certifica a los profesionales de planificación financiera en Estados Unidos— muestra que los hogares que trabajan con asesores financieros presentan mayor estabilidad, mejor preparación y niveles superiores de confianza respecto de su futuro económico. Según los primeros resultados, quienes reciben orientación estructurada tienen más probabilidades de mantener fondos de emergencia adecuados, completar su planificación patrimonial y sentirse encaminados hacia sus metas.

Kevin R. Keller, CEO del CFP Board, sintetiza el hallazgo con claridad: “Investigaciones independientes confirman que la planificación financiera integral marca una diferencia real en la vida diaria de las personas”. Y añade que los profesionales aportan claridad frente a la complejidad, ayudan a anticipar lo inesperado y mantienen a los clientes enfocados en el largo plazo. La investigación, además, destaca beneficios menos tangibles pero igualmente decisivos: menor ansiedad financiera, mayor disciplina conductual y relaciones de confianza sostenidas en el tiempo.

.

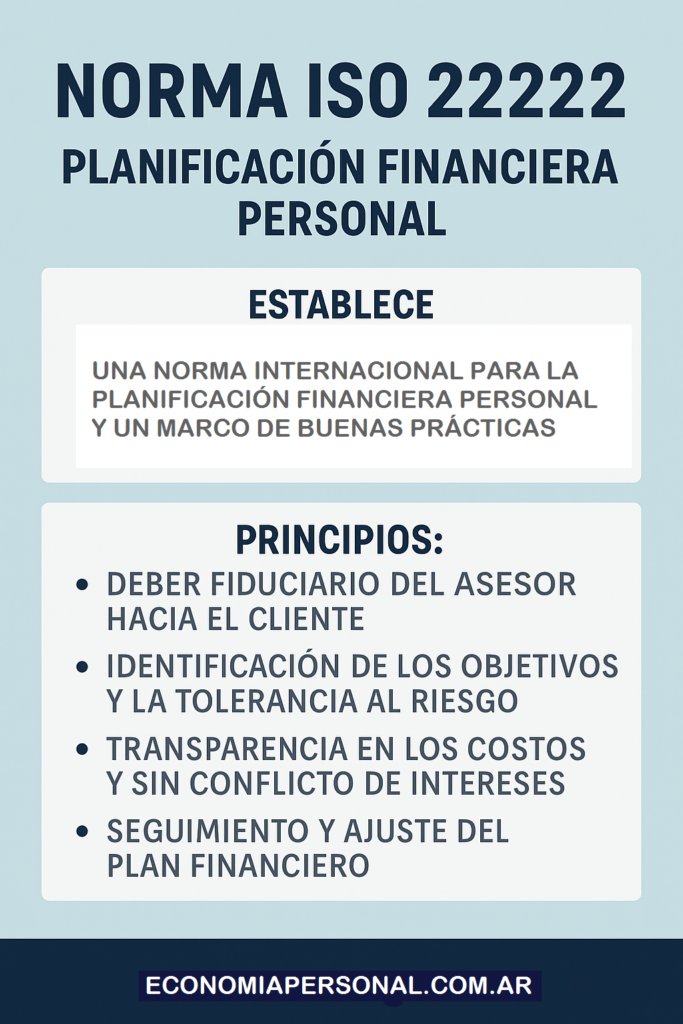

Estos resultados no sorprenden a quienes conocen el impacto de un asesoramiento sistemático bajo estándares internacionales. En artículos anteriores hemos analizado el valor de la norma ISO 22222, que establece los requisitos para la prestación de servicios de planificación financiera personal. Esta norma define procesos, competencias y principios éticos que estructuran el trabajo del asesor independiente: desde el relevamiento integral de la situación del cliente hasta la implementación y el monitoreo continuo del plan.

La ISO 22222 no es un sello decorativo; es un marco metodológico que obliga a abordar las finanzas familiares de manera holística. No se trata solo de elegir un fondo o contratar un seguro, sino de integrar objetivos vitales —educación de los hijos, retiro, protección ante contingencias, sucesión patrimonial— dentro de una arquitectura coherente.

.

El desafío del lenguaje financiero

Una de las mayores dificultades que enfrenta el inversor individual es el lenguaje técnico. Prospectos, cláusulas contractuales, tablas actuariales, ratios financieros y términos en inglés configuran un universo que desalienta incluso a personas con formación universitaria.

Tomemos un ejemplo concreto. Un bono puede describirse como un instrumento de renta fija que paga un cupón periódico y devuelve el capital al vencimiento. Sin embargo, detrás de esa definición se esconden variables como duración, convexidad, riesgo de crédito, riesgo de tasa y riesgo de reinversión. La diferencia entre un bono investment grade y uno high yield no es meramente semántica: implica un perfil de riesgo radicalmente distinto.

.

Algo similar ocurre con las acciones. Se suele simplificar diciendo que representan una participación en una empresa. Pero evaluar una acción exige comprender estados contables, flujos de caja descontados, múltiplos como el PER (Price to Earnings Ratio), ventajas competitivas sostenibles y factores macroeconómicos. Warren Buffett advirtió en su carta a los accionistas de Berkshire Hathaway en 1996: “El riesgo proviene de no saber lo que estás haciendo”. La frase resume la brecha entre acceso y comprensión.

En el caso de los fondos comunes de inversión y los ETFs, la aparente simplicidad operativa —comprar una cuota parte o una participación que replica un índice— puede ocultar cuestiones relevantes: tracking error, costos implícitos, estructura fiscal, liquidez subyacente y correlaciones en escenarios de estrés. No todos los ETFs son iguales, ni todos los fondos diversifican efectivamente el riesgo.

.

La complejidad particular de los seguros y las anualidades

Si el universo de mercado de capitales resulta técnico, el ámbito asegurador agrega otra capa de sofisticación. Un seguro de vida no es solo una cobertura ante el fallecimiento; puede ser una herramienta de planificación sucesoria, protección de ingresos, acumulación de capital o garantía para compromisos financieros.

Las pólizas tradicionales, los seguros universales, los seguros con componente de inversión indexados y las anualidades presentan estructuras de costos, condiciones de rescate y proyecciones actuariales que requieren interpretación especializada. Las anualidades —contratos que transforman un capital en un flujo de ingresos periódicos— son instrumentos valiosos en la planificación de la jubilación, pero su conveniencia depende de variables como la expectativa de vida, la tasa técnica, la inflación y la solvencia de la aseguradora.

Sin una guía profesional, es fácil confundir liquidez con rentabilidad o protección con inversión. El resultado puede ser una asignación ineficiente del patrimonio o, peor aún, una vulnerabilidad ante contingencias previsibles.

Conducta y disciplina: el factor invisible

Más allá de la complejidad técnica, existe un componente conductual decisivo. Numerosos estudios en finanzas conductuales muestran que los inversores tienden a sobreestimar su tolerancia al riesgo en mercados alcistas y a subestimarla en momentos de caída. La reacción emocional puede llevar a vender en el peor momento o a concentrar excesivamente la cartera en activos de moda.

El asesor profesional cumple un rol de contrapeso racional. Ayuda a definir una política de inversión acorde al perfil de riesgo, horizonte temporal y objetivos vitales. Establece reglas de rebalanceo y promueve la disciplina. La investigación del CFP Board subraya que la confianza y la resiliencia aumentan cuando el cliente percibe claridad en la toma de decisiones complejas.

En otras palabras, el asesor no solo selecciona instrumentos; estructura un proceso. Y el proceso, en finanzas, es tan importante como el rendimiento.

La integración bajo estándares internacionales

La norma ISO 22222 aporta un marco que ordena este proceso en etapas claras: recopilación de información, análisis y evaluación, desarrollo del plan, implementación y revisión periódica. Exige independencia, competencia técnica y conducta ética. Este enfoque sistemático reduce la improvisación y fortalece la transparencia.

Para una familia, aplicar este estándar significa abordar simultáneamente la gestión del riesgo (seguros adecuados), la acumulación de capital (inversiones diversificadas), la planificación impositiva y la estrategia sucesoria. No se trata de productos aislados, sino de un sistema interconectado.

Un ejemplo ilustra la diferencia. Supongamos un matrimonio con hijos pequeños, ingresos variables y un crédito hipotecario. Sin asesoramiento, podrían concentrarse exclusivamente en buscar la mayor rentabilidad posible. Con una planificación integral, priorizarían un fondo de emergencia, contratarían seguros de vida suficientes para cubrir el pasivo y la educación futura, diversificarían sus inversiones según horizonte temporal y definirían un esquema de ahorro para el retiro. La rentabilidad deja de ser un fin en sí mismo para convertirse en un medio al servicio de objetivos concretos.

Claridad frente a la sobreinformación

En la era digital, el problema no es la falta de datos sino su exceso. Plataformas de trading, influencers financieros y foros especializados multiplican recomendaciones fragmentarias. La democratización del acceso no garantiza comprensión.

La investigación longitudinal del CFP Board destaca que los beneficios del asesoramiento se sostienen en el tiempo, incluso cuando cambian las condiciones de mercado o se producen eventos vitales significativos. Esta continuidad es clave: la planificación financiera no es un acto puntual, sino un proceso dinámico que acompaña las distintas etapas de la vida.

Kevin Roth, Director de Investigación del organismo, señaló que los efectos positivos se mantienen en el segundo año del estudio y que el seguimiento permitirá comprender mejor cómo la relación profesional influye en cada etapa vital. La estabilidad no proviene de predecir el mercado, sino de estructurar decisiones coherentes y revisarlas con criterio.

Un llamado a la responsabilidad

El patrimonio personal y familiar es demasiado relevante para dejarlo librado al azar, a modas pasajeras o a interpretaciones parciales de información técnica. La autonomía no se opone al asesoramiento; por el contrario, se fortalece cuando se apoya en conocimiento especializado y estándares reconocidos internacionalmente.

Asumir la responsabilidad de diseñar un plan de inversión implica reconocer límites propios y buscar acompañamiento profesional calificado. Implica exigir transparencia, metodología y ética. Implica comprender que cada decisión financiera impacta no solo en el presente, sino en la seguridad y oportunidades de quienes dependen de nosotros.

El momento de ordenar, analizar y planificar no es cuando sobreviene la urgencia, sino cuando aún hay margen de acción. Desarrollar un plan de inversión personal o familiar bajo la guía de un profesional competente —preferentemente alineado con normas como la ISO 22222— es un acto de prudencia y visión estratégica.

La invitación es clara: revisar la propia situación patrimonial, definir objetivos explícitos y buscar asesoramiento independiente que transforme la complejidad en claridad. La planificación disciplinada no elimina la incertidumbre, pero la encuadra. Y en materia financiera, encuadrar la incertidumbre es el primer paso para convertir el futuro en un proyecto, no en una apuesta.

Fuente: Ediciones EP, 23/01/26.

Información sobre Gustavo Ibáñez Padilla

Más información:

La Libertad Financiera es un camino, no un destino

La Norma ISO 22222: Un pilar en la Planificación Financiera

Johnny Cash: propósito, resiliencia y la economía moral de una vida con sentido

La Importancia de la Planificación Financiera Personal en los Programas de Outplacement

La jubilación ya no es un destino: expectativas, riesgos y soluciones para quienes planifican su retiro

La Libertad Financiera: Flujo de Efectivo vs. Stock de Capital en la Economía del Siglo XXI

Vincúlese a nuestras Redes Sociales: LinkedIn YouTube Twitter

Nota del editor: Para profundizar en el diseño de un plan financiero personal y evitar errores comunes, conviene conocer la Norma ISO 22222, que establece estándares internacionales para la planificación financiera personal. Una brújula técnica para navegar con claridad y seguridad en este mar de decisiones económicas. Puede obtener un Diagnóstico Financiero Personal sin cargo enviando un e-mail con sus datos de contacto a: economiapersonal@gmail.com o a través del formulario de Contacto de esta web.

.

.

Antes de realizar cualquier inversión infórmese: Aviso Legal

.

.

.

Johnny Cash: propósito, resiliencia y la economía moral de una vida con sentido

enero 21, 2026

Por Gustavo Ibáñez Padilla.

Por momentos, la historia de Johnny Cash parece escrita para recordarnos que el éxito auténtico rara vez nace del confort. Su vida no fue una sucesión lineal de triunfos, sino una travesía marcada por la pobreza, la pérdida, la tentación del exceso y una búsqueda persistente de redención. Sin embargo, fue precisamente ese recorrido —áspero, contradictorio y profundamente humano— el que convirtió al Hombre de Negro en una figura cultural universal y en un caso paradigmático de cómo el propósito, sostenido en el tiempo, puede transformarse en éxito artístico, económico y vital.

Johnny Cash no solo construyó una de las carreras musicales más influyentes del siglo XX; edificó, a partir de condiciones iniciales adversas, un modelo de vida donde vocación, disciplina, fe y apoyo familiar terminaron alineándose en una estructura sólida y escalable. Su biografía ofrece lecciones que exceden el campo artístico y dialogan con temas centrales de la economía personal, el trabajo con sentido y la libertad financiera.

.

Orígenes humildes y una herida fundacional

Johnny Cash nació en 1932, en plena Gran Depresión, en Dyess, Arkansas, dentro de una familia de agricultores pobres. Desde niño conoció el trabajo duro, la incertidumbre económica y la fragilidad de la subsistencia. Aquella infancia, lejos de ser un obstáculo, moldeó una sensibilidad particular: Cash nunca perdió contacto con la realidad de los trabajadores, los marginados y los olvidados por el sistema.

La tragedia que marcó definitivamente su carácter ocurrió cuando tenía doce años: su hermano mayor, Jack, murió en un accidente laboral. Aquella pérdida no solo dejó una herida emocional profunda, sino que introdujo en Johnny una temprana conciencia sobre la finitud, la culpa y el sufrimiento humano. Décadas más tarde, ese dolor seguiría resonando en su música, dotándola de una autenticidad imposible de fabricar.

Muchos sucumben ante experiencias similares. Cash, en cambio, transformó la adversidad en materia prima expresiva. Allí comienza a delinearse un patrón clave de su vida: convertir el dolor en propósito.

.

La vocación como ancla existencial

La música apareció pronto como un refugio y, con el tiempo, como una vocación irrenunciable. Tras servir en la Fuerza Aérea de los Estados Unidos, Cash decidió apostar todo por ese llamado interior, sin formación académica formal ni redes de privilegio. En 1955 grabó sus primeras canciones para Sun Records, donde su estilo austero y su voz grave rompieron con los moldes tradicionales del country.

Desde el inicio, Cash comprendió algo esencial: cuando una persona trabaja alineada con su vocación, el esfuerzo no desaparece, pero adquiere sentido. Él mismo asumió rutinas extenuantes de trabajo —largas giras, grabaciones constantes, presentaciones continuas— que habrían sido insoportables sin una motivación profunda.

Este punto resulta central: hacer lo que uno ama no elimina el cansancio, pero sí reduce el desgaste interior. Cash no trabajaba menos que otros; trabajaba con un sentido que justificaba el sacrificio.

.

Éxito, familia y el costo oculto del crecimiento

En 1954, Johnny Cash se casó con Vivian Liberto, con quien tuvo cuatro hijas. Mientras su carrera crecía de forma sostenida, su vida familiar comenzaba a resentirse. Durante años, Cash pasó cerca del 80% de su tiempo de gira. El éxito económico y artístico avanzaba, pero lo hacía de manera desequilibrada.

Este es un fenómeno recurrente en trayectorias de alto rendimiento: cuando el crecimiento profesional no se integra armónicamente con la vida personal, la tensión termina pasando factura. En el caso de Cash, el agotamiento, la culpa y la soledad derivaron en un consumo creciente de drogas, que afectó su salud, su matrimonio y su estabilidad emocional.

El divorcio fue un punto de quiebre. No solo en lo afectivo, sino también en términos de estructura de vida. El éxito, sin contención, puede volverse un factor de riesgo.

.

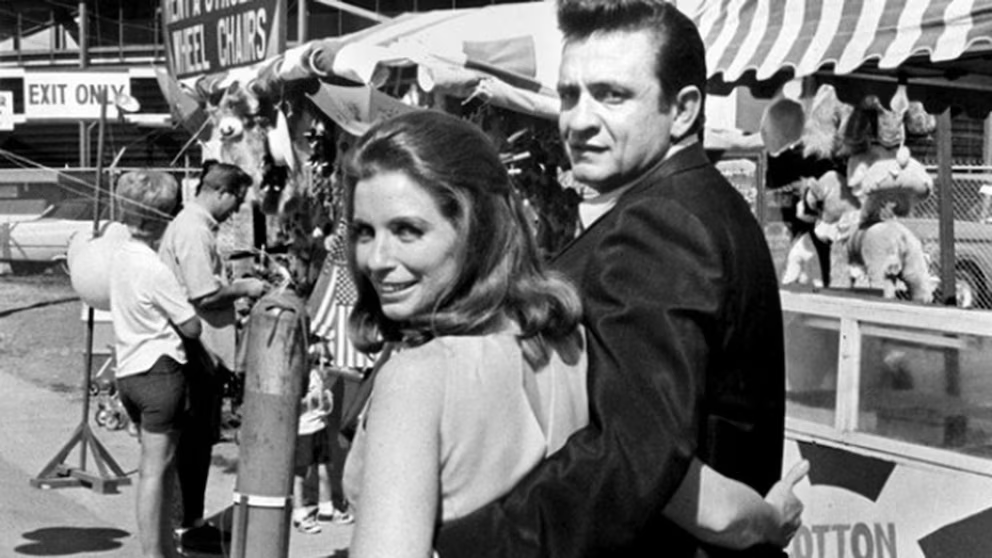

June Carter: el valor estratégico del apoyo correcto

La aparición de June Carter en la vida de Johnny Cash marcó un antes y un después. Proveniente de una familia musical consolidada, con mayor capital cultural y estabilidad emocional, June no solo fue su pareja sentimental, sino su verdadero sostén estructural.

A diferencia de vínculos anteriores, esta relación integró vida personal y vida profesional. Grabaron juntos, giraron juntos, compartieron escenarios y decisiones. Esta unificación fue un logro clave: Cash dejó de vivir escindido entre el artista y el hombre.

June fue, además, quien estableció límites claros frente a la adicción. Lo acompañó en procesos de rehabilitación, lo sostuvo cuando su carrera parecía declinar y lo ayudó a reencontrarse con su Fe cristiana. Cash nunca ocultó que su recuperación fue imperfecta, pero sí reconoció que sin el apoyo de June y de su fe, no habría sobrevivido.

Aquí emerge otra lección central: el éxito sostenido rara vez es un logro individual. Elegir bien con quién compartir la vida es una decisión estratégica, no solo emocional.

.

Fe, redención y consistencia en el tiempo

La espiritualidad ocupó un lugar complejo pero constante en la vida de Johnny Cash. No como una fórmula mágica, sino como un marco de sentido que le permitió levantarse tras cada caída. Su fe no lo blindó frente al error, pero sí le ofreció una narrativa de redención y responsabilidad personal.

En términos económicos y profesionales, esta actitud se tradujo en perseverancia. Cash nunca dejó de trabajar, aun cuando su popularidad fluctuó. Grabó discos, exploró nuevos géneros, se reinventó en etapas tardías de su vida y volvió a conectar con nuevas audiencias.

La consistencia, más que el brillo momentáneo, fue su verdadero capital.

.

Diversificación y construcción de éxito económico

Desde una perspectiva económica, la carrera de Johnny Cash es un ejemplo notable de diversificación de ingresos. No dependió exclusivamente de un solo formato ni de una sola etapa de éxito. Generó recursos a través de:

─ Venta de discos y derechos de autor

─ Giras y espectáculos en vivo

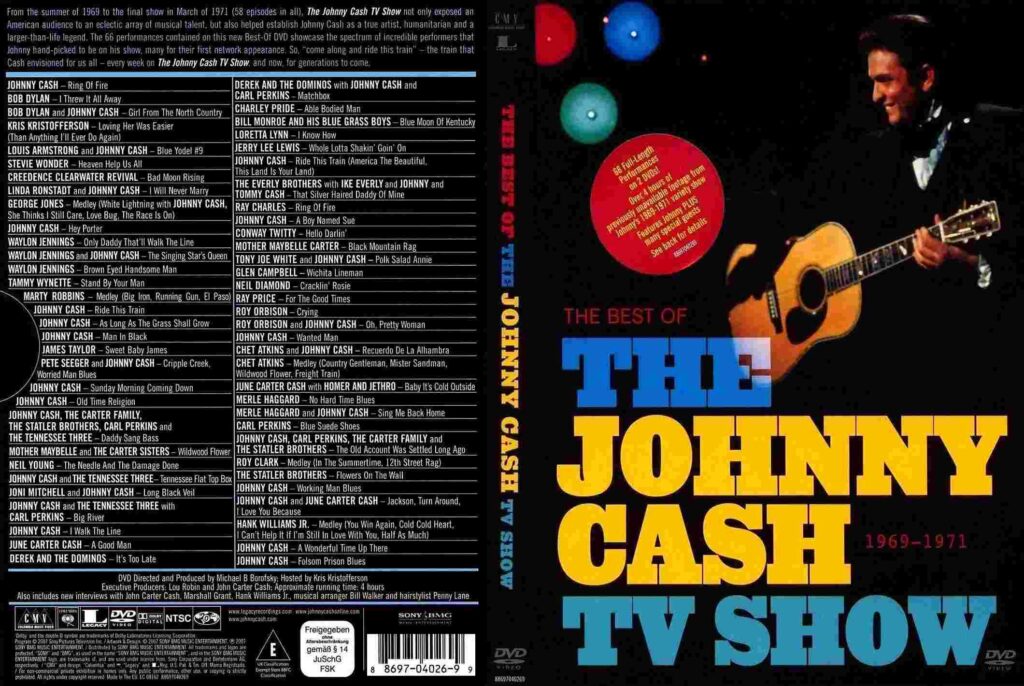

─ Programas de televisión

─ Participaciones en cine y series (incluido un recordado episodio de Columbo)

─ Colaboraciones intergeneracionales

Esta estrategia —consciente o intuitiva— le permitió sostener ingresos a lo largo de décadas, amortiguando los altibajos propios de la industria cultural. Cash entendió, quizá sin formularlo en términos técnicos, que la estabilidad financiera se construye con múltiples fuentes y visión de largo plazo.

.

Legado y enseñanza

Johnny Cash recibió numerosos premios y fue incorporado a los principales salones de la fama de la música. Sin embargo, su legado más profundo no reside en los galardones, sino en la coherencia entre vida, obra y valores.

Su historia demuestra que:

─ El propósito real alivia la carga del trabajo. Hacer lo que uno ama transforma esfuerzos en expresiones de significado.

─ El apoyo familiar y de comunidad es fundamental. Ningún éxito grande se construye en soledad.

─ La fe y la resiliencia permiten reconstruirse. No evitamos el dolor, lo transitamos con propósito.

─ Diversificar habilidades y fuentes de ingreso fortalece la estabilidad personal y económica.

─ La vocación, unida a disciplina, puede ser un motor para la libertad financiera y emocional.

.

Cómo aprender de Johnny Cash

La vida de Johnny Cash nos interpela directamente. Nos recuerda que el verdadero éxito no consiste solo en acumular ingresos, sino en construir una vida integrada, donde trabajo, vocación, relaciones y valores avancen en la misma dirección.

Aplicar sus estrategias no implica ser músico ni artista. Implica identificar nuestra vocación, rodearnos de personas que nos fortalezcan, trabajar con disciplina, diversificar nuestras fuentes de ingreso y sostener una visión de largo plazo. Implica, en definitiva, asumir la responsabilidad de dar forma a una vida con sentido.

Porque, como mostró Johnny Cash con crudeza y honestidad, la libertad financiera no se alcanza solo con dinero, sino con propósito, coherencia y perseverancia.

Fuente: Ediciones EP, 21/01/26.

Información sobre Gustavo Ibáñez Padilla

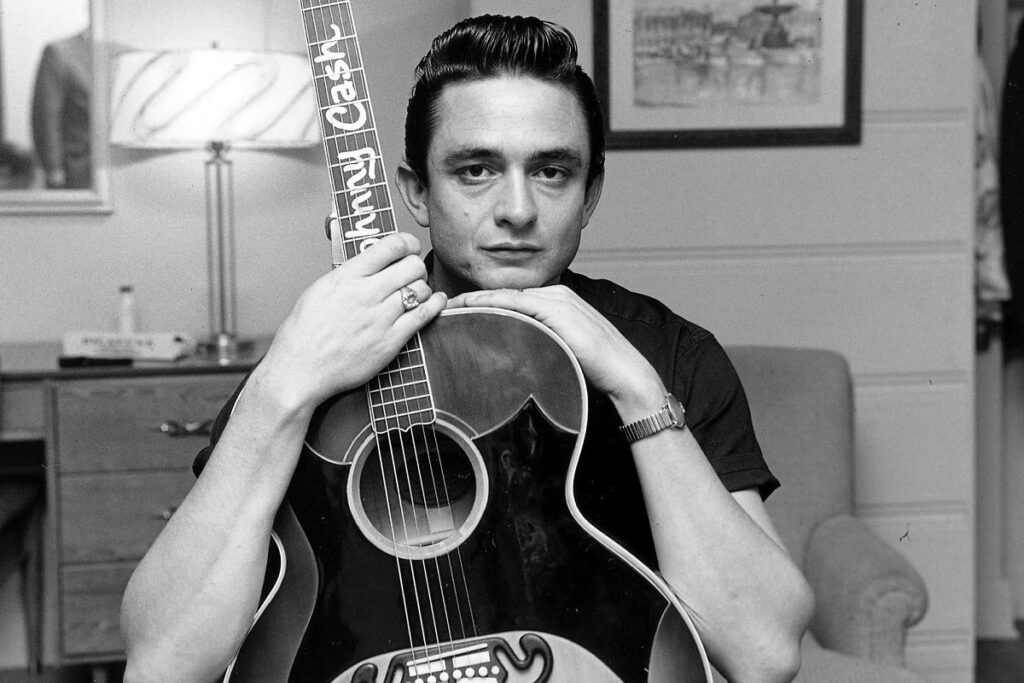

Johnn R. Cash (1932-2003)

Johnny Cash (nacido como J. R. Cash, Kingsland, Arkansas, 26 de febrero de 1932-Nashville, Tennessee, 12 de septiembre de 2003) fue un cantante, compositor, músico y actor estadounidense. Considerado como uno de los músicos más influyentes del siglo XX. Considerado el Rey de la Música Country y un icono de ese género. Cantautor de country, góspel, rock and roll y rockabilly, fue y es uno de los máximos representantes de la música country, aunque creó su propio subgénero musical.

Cash fue conocido por su profunda voz, por el característico sonido boom-chick-a-boom de su banda de acompañamiento –The Tennessee Three-, y por vestir ropa oscura lo que le valió el apodo de El Hombre de Negro («The Man in Black»). Era muy típico de él empezar todos sus conciertos con la sencilla frase: «Hola, soy Johnny Cash» («Hello, I’m Johnny Cash»).

Muchas de las canciones de Cash como «I Walk The Line», «Folsom Prison Blues», «Man in Black» tratan temas como la pena, la culpa, las tribulaciones morales y la redención, una tendencia que se acentuó en la última etapa de su carrera. Pero también compuso muchas canciones humorísticas (como «One Piece At A Time», «The One On The Right Is On The Left» y versionó «A Boy Named Sue», canción de Shel Silverstein), llenas de vitalidad («Get Rhythm») o con otras temáticas típicas del country como el ferrocarril («The Rock Island Line» o la famosa «Orange Blossom Special»). Curiosamente, algunos de sus temas más conocidos son versiones de otros artistas, como es el caso de «Hurt» (de Nine Inch Nails), Personal Jesus de Depeche Mode, One de U2, o el tema grabado junto con Joe Strummer, «Redemption Song», que Bob Marley había compuesto poco antes de su muerte.

Vendió cerca de noventa millones de álbumes en sus casi cincuenta años de carrera. Es presentado habitualmente como uno de los músicos más importantes en la historia de la música country. Es uno de los tres únicos músicos que han sido admitidos en más de un «Salón de la Fama»: en el Salón de la Fama del Rock and roll, del Country y del Góspel, de modo que, junto con Elvis Presley, es el único artista que está en Salones de la Fama de tres estilos diferentes (Rock, Country y Góspel). Aunque es recordado principalmente como un icono de la música country, sus canciones y el sonido que abarca abrazaron otros géneros como el rock and roll, el rockabilly, el blues, el folk, y el góspel. [Fuente: Wikipedia]

………………

June Carter Cash murió en mayo de 2003, a los 73 años. June le había dicho a Johnny que siguiera trabajando, por lo que continuó grabando, completando 60 canciones en los últimos cuatro meses de su vida. Incluso realizó shows sorpresa en el Carter Family Fold en las afueras de Bristol, Virginia. En el concierto del 5 de julio de 2003 (su última actuación pública), antes de cantar Ring of fire, Cash leyó una declaración que había escrito poco antes de subir al escenario: “El espíritu de June Carter me eclipsa esta noche con el amor que ella tenía por mí y el amor que yo tengo por ella. Nos conectamos en algún lugar entre aquí y el Cielo. Ella vino para una visita corta, supongo, desde el Cielo para visitarme esta noche y darme valor e inspiración como siempre lo ha hecho. Ella nunca ha sido una para mí, excepto coraje e inspiración. Doy gracias a Dios por June Carter. La amo con todo mi corazón”.

Cash continuó grabando hasta poco antes de su muerte (murió cuatro mese después de June). «Cuando June murió, lo destrozó», recordó Rick Rubin. «Me dijo: ‘Tienes que mantenerme trabajando porque moriré si no tengo algo que hacer’. Para entonces estaba en silla de ruedas y lo instalamos en su casa en Virginia… No pude escuchar esas grabaciones durante dos años después de su muerte y fue desgarrador cuando lo hicimos». Las últimas grabaciones de Cash se realizaron el 21 de agosto de 2003, y consistieron en Like the 309, que apareció en American V: A hundred highways en 2006, y la última canción que completó, Engine 143, grabada para el álbum tributo a la familia Carter de su hijo John Carter Cash.

🎬 🇺🇸 🎶 Walk the line, 2005.

.

🎬 🇺🇸 🎶 Ring of fire, 2013.

.

🎬 🇺🇸 🎶 The E! True Hollywood Story Johnny Cash, 1998.

.

🎬 🇺🇸 🎶 The Gift: The Journey of Johnny Cash, 2019.

.

📺 🚔 🎶 Johnny Cash en Columbo. El canto del cisne [T3. E7, 1974] (Selección de partes)

.

🎬 Murder in Coweta County, 1983.

.

🎬 Five minutes to live, 1961.

.

📺 🎶 Johnny Cash, June Carter Cash – Cause I Love You (The Best Of The Johnny Cash TV Show).

.

Johnny Cash & June Carter Cash • “Jackson” • 1968

.

.

.

.

Universidad, ideología y captura institucional

enero 16, 2026

Las leyes de Robert Conquest y las advertencias de Roger Scruton: dinámica ideológica, captura institucional y defensa de la civilización occidental

Por Gustavo Ibáñez Padilla.

Instituciones, ideología y conocimiento

El análisis del comportamiento de las instituciones modernas se ha convertido en una cuestión central para comprender la crisis contemporánea de la enseñanza superior. Lejos de tratarse de una mera desviación coyuntural o de un fenómeno atribuible a factores externos, la degradación intelectual observable en numerosas universidades occidentales responde a dinámicas estructurales profundas. Estas dinámicas afectan la relación entre conocimiento, poder, ideología y tradición, y comprometen la función civilizatoria de las instituciones educativas.

En este marco, las denominadas tres leyes de Robert Conquest ofrecen una herramienta analítica particularmente fecunda. Formuladas por el historiador británico-estadounidense a partir de su estudio de los totalitarismos y de las burocracias modernas, dichas leyes describen regularidades persistentes en el comportamiento institucional. Aunque enunciadas en forma aforística, su capacidad explicativa ha sido confirmada por la experiencia histórica reciente, especialmente en el ámbito universitario.

Roger Scruton, filósofo inglés y uno de los observadores más lúcidos de la cultura europea contemporánea, retomó estas leyes y las integró en una reflexión más amplia sobre la erosión del pensamiento académico y la pérdida de sentido de las instituciones educativas. Para ambos autores, el problema no es primordialmente político-partidario, sino epistemológico y moral: se trata del modo en que las instituciones se relacionan con el conocimiento, la autoridad intelectual y la herencia cultural.

Antes de abordar cada ley en particular, conviene recordar que los términos “derecha” e “izquierda”, utilizados por Conquest, no deben interpretarse en su acepción política contemporánea. Surgidos en la Revolución Francesa, estos conceptos han perdido gran parte de su significado original y hoy funcionan, en este contexto, como indicadores de una oposición más profunda: la que existe entre una actitud conservadora, prudente y atenta a la experiencia, y una actitud progresista, orientada a la transformación abstracta del orden existente.

Conocimiento, experiencia y prudencia institucional

La primera ley de Conquest sostiene que “Todos son de derecha en los asuntos sobre los que están bien informados”. Leída superficialmente, la afirmación puede parecer provocadora; analizada con detenimiento, revela una intuición fundamental sobre la naturaleza del conocimiento humano. Allí donde existe experiencia directa, responsabilidad concreta y comprensión profunda de un fenómeno, emerge una disposición espontánea a la prudencia.

El conocimiento auténtico no simplifica la realidad: la complejiza. Revela límites, consecuencias no intencionales y equilibrios frágiles que las construcciones ideológicas tienden a ignorar. Como advertía Edmund Burke, “la sociedad es un contrato no solo entre los vivos, sino entre los muertos, los vivos y los que aún no han nacido”. Esta conciencia de continuidad histórica es inseparable de una actitud conservadora del saber.

En el ámbito universitario, esta ley se manifiesta con particular claridad. Las disciplinas donde el error tiene consecuencias inmediatas —medicina clínica, ingeniería, ciencias aplicadas— suelen mostrar mayor resistencia a la ideologización extrema. En cambio, cuanto mayor es la distancia entre el discurso académico y la realidad empírica, mayor es la tentación de sustituir el conocimiento por consignas. Scruton sintetizó esta deriva con una fórmula lapidaria: “la ideología comienza donde termina el conocimiento”.

Esta observación permite comprender por qué buena parte de la radicalización intelectual contemporánea se produce en espacios donde la responsabilidad es difusa y las consecuencias del error recaen sobre terceros, nunca sobre quienes formulan las teorías.

.

Neutralidad institucional y deriva ideológica

La segunda ley de Conquest profundiza este diagnóstico al afirmar que “Cualquier organización que no sea explícitamente conservadora se volverá progresista con el tiempo”. El núcleo de esta tesis reside en la falsedad de la neutralidad institucional. Ninguna institución es axiológicamente neutra; toda organización encarna valores, prioridades y supuestos antropológicos, aun cuando no los explicite.

La asimetría entre actores institucionales resulta decisiva. Quienes adoptan una actitud conservadora tienden a respetar las reglas existentes y a no politizar espacios funcionales. Los activistas ideológicos, en cambio, conciben toda institución como un instrumento potencial de transformación social. Esta diferencia de intensidad y persistencia explica por qué las organizaciones “neutrales” terminan siendo capturadas.

En el ámbito universitario, este proceso se manifiesta en la progresiva politización de programas de estudio, criterios de evaluación y políticas de contratación. Lo que comienza como una preocupación moral legítima deriva, con el tiempo, en una ortodoxia que penaliza el disenso. Scruton observó que la universidad dejó de concebirse como una comunidad dedicada a la búsqueda de la verdad para convertirse en un espacio de legitimación ideológica, donde enseñar y adoctrinar se confunden.

Burocracia, incentivos y pérdida de la misión educativa

La tercera ley de Conquest introduce una dimensión organizacional decisiva: “La forma más simple de explicar el comportamiento de una burocracia es asumir que está controlada por una cábala de sus enemigos”. Conquest aclara que no se trata de una conspiración real, sino de un patrón funcional. Las burocracias desarrollan intereses propios que tienden a desplazar la misión original de la institución.

Max Weber ya había advertido que la racionalidad burocrática transforma los fines en medios y los medios en fines. En el caso de la universidad, esto se traduce en la primacía de procedimientos, indicadores y discursos administrativos sobre la transmisión efectiva del conocimiento. Las decisiones dejan de orientarse por criterios académicos y pasan a responder a incentivos internos: expansión presupuestaria, protección corporativa y alineamiento ideológico.

El resultado es una paradoja inquietante: instituciones pobladas por individuos bien intencionados terminan produciendo efectos culturalmente destructivos. No por malicia personal, sino por la lógica impersonal del sistema. La universidad, llamada a formar inteligencias libres, se convierte así en un dispositivo de conformidad intelectual.

La universidad como caso paradigmático de captura institucional

Las tres leyes de Conquest convergen de manera especialmente clara en la universidad contemporánea. La combinación de abstracción teórica, falsa neutralidad y burocratización crea un entorno propicio para la captura ideológica. En este sentido, la crisis universitaria no es accidental, sino estructural.

Scruton insistió en que el problema central no es la presencia de ideas progresistas, sino la desaparición de las condiciones que hacen posible el pensamiento crítico genuino: pluralismo real, autoridad intelectual basada en el saber y continuidad cultural. Cuando estos elementos se erosionan, la universidad deja de cumplir su función civilizatoria.

.

Respuestas culturales e institucionales: la propuesta de Scruton

Frente a este diagnóstico, Scruton propuso un conjunto coherente de respuestas. La primera es la explicitación de valores fundacionales. Las instituciones que declaran abiertamente sus principios generan defensas naturales frente a la captura.

La segunda es la subsidiaridad radical: descentralizar decisiones para vincular conocimiento y responsabilidad. La tercera consiste en la creación de instituciones paralelas, capaces de preservar y transmitir el saber cuando las estructuras tradicionales han sido comprometidas. Finalmente, Scruton subrayó la necesidad de cultivar virtudes contraculturales —paciencia, humildad intelectual, respeto por lo heredado— sin las cuales ninguna institución puede perdurar.

Universidad, tradición y responsabilidad civilizatoria

Las leyes de Conquest no describen un destino inevitable, sino una tendencia que puede ser comprendida y, por tanto, enfrentada. La crisis de la universidad no se resolverá mediante reformas administrativas ni mediante nuevas consignas morales, sino a través de una recuperación consciente de su misión original.

Defender la universidad implica hoy asumir una responsabilidad intelectual y civilizatoria. Significa reconstruir instituciones que respeten el conocimiento, la tradición y la libertad de pensamiento; formar docentes y estudiantes capaces de resistir la simplificación ideológica; y comprender que la civilización occidental no se preserva por inercia, sino por decisión consciente.

Como recordaba Scruton, una cultura sobrevive únicamente mientras existen personas dispuestas a amarla lo suficiente como para transmitirla. La universidad sigue siendo uno de los espacios privilegiados para esa tarea, siempre que se recupere su razón de ser.

Fuente: Ediciones EP, 16/01/26.

Información sobre Gustavo Ibáñez Padilla

Robert Conquest (1917-2015)

George Robert Ackworth Conquest CMG fue un historiador y escritor británico, célebre por sus obras relacionadas con la Unión Soviética y en especial por la publicación en 1968 de El Gran Terror, una síntesis de la Gran Purga de Stalin en la década de 1930. Desde 1981, fue investigador en la Universidad de Stanford.

……………

Roger Scruton (1944-2020)

Roger Vernon Scruton fue un filósofo y escritor británico especializado en la estética y la filosofía política, particularmente en la defensa del tradicionalismo político. Fue editor desde 1982 hasta 2001 de The Salisbury Review, una revista política conservadora.

.

Más información:

La construcción del conocimiento en la Universidad

.

.

Argentina, 2026: el talento que no aparece

enero 14, 2026

Por Gustavo Ibáñez Padilla.

Un país con oportunidades y barreras —y una pregunta que late bajo la piel de cualquier empresario: ¿dónde están los trabajadores que necesitamos?

Al comenzar 2026, los pasillos de oficinas de tecnología en Palermo, los galpones industriales en Villa Lugano y las salas de reunión de empresas como Globant, MercadoLibre o YPF comparten un mismo murmullo: “Cada vez es más difícil encontrar personal calificado.” La angustia ya no es un susurro aislado sino una constante que late en la economía argentina. Y no es exageración: según la más reciente Encuesta de Expectativas sobre Talento Tecnológico de ManpowerGroup, el 68 % de los empleadores en IT confiesa tener serias dificultades para cubrir los perfiles que necesita.

Este número no es simplemente alto: es una señal de alarma para un país que durante años fue cuna de talento tecnológico y fuerza productiva. En 2024, ese porcentaje llegó al 76 %, y aunque bajó, sigue siendo altísimo. Empresas de todos los tamaños —desde las startups de FinTech hasta las grandes energéticas— sienten que los avisos de empleo quedan abiertos eternamente o atraen candidatos que no están a la altura de lo que piden.

.

El nudo: más que números, historias de escasez y espera

Imaginemos a María, gerente de RR. HH. en una empresa de software con 150 empleados. Lleva semanas entrevistando; los candidatos “tienen buena vibra”, pero pocos poseen las habilidades técnicas o la experiencia en data analysis que su compañía necesita. Ella encuentra perfiles prometedores, pero terminan rechazando ofertas porque otra firma les promete cursos, flexibilidad o proyectos más desafiantes. Este punto es clave: un estudio de Randstad reveló que el 46 % de los argentinos no aceptaría un empleo que no ofrezca oportunidades de formación.

En sectores más tradicionales, como manufactura o logística, la realidad es igual de dura. Ingeniería encabeza la lista de habilidades más difíciles de conseguir (25 %), seguida por Tecnología de la Información y Análisis de Datos (23 %). No se trata solo de desarrolladores: también faltan talentos en atención al cliente, operaciones y ventas.

Ese déficit tiene raíces profundas. La Universidad Tecnológica Nacional (UTN), una de las principales formadoras de ingenieros del país, ve un creciente volumen de aspirantes, pero solo una fracción termina graduándose. Mientras miles empiezan carreras, muchos abandonan en el camino por la dificultad de las materias o la necesidad de trabajar para sostenerse. Esta brecha entre ingreso y egreso agrava el desbalance entre oferta y demanda.

.

Inteligencia Artificial: ¿enemiga, aliada o espejo de nuestros miedos?

Si la escasez de talento ya era un problema mayúsculo, la llegada masiva de la Inteligencia Artificial (IA) agitó aún más el tablero del empleo. Lejos de ser un fenómeno lejano, la IA se está integrando en procesos de selección, evaluación de perfiles y automatización de tareas rutinarias. Desde algoritmos que filtran CVs hasta herramientas que generan código preliminar, la IA ha revolucionado prácticas enteras.

Pero esta revolución tiene un lado oscuro. Un estudio global con datos de Argentina revela que el 66 % de las organizaciones prevé reducir la contratación de personal sin experiencia, y el 71 % enfrenta crecientes dificultades para reclutar y capacitar talento junior. La razón es simple: las tareas básicas que antes servían como campo de entrenamiento para jóvenes profesionales ahora pueden ser realizadas —o empezadas— por sistemas de IA con costos más bajos y tiempos más rápidos.

Esta tendencia no solo frena la contratación de personal junior, sino que también pone en riesgo su formación práctica. Si los primeros años de trabajo son absorbidos por máquinas o relegados a una mínima supervisión humana, ¿cómo se forma el próximo ingeniero, analista o vendedor de éxito? Sin experiencias reales, la curva de aprendizaje se aplana y las habilidades futuras se estancan.

No obstante, aquí también hay una luz: la IA no reemplaza (al menos por ahora) habilidades humanas profundamente humanas. Es decir, relaciones interpersonales, liderazgo, creatividad, ventas estratégicas y empatía con clientes y equipos siguen siendo dominio del talento humano. Empresas líderes están empezando a priorizar estas competencias en sus procesos de selección porque —al final— la gente prefiere comprar y negociar con humanos en lugar de máquinas.

Cómo sobreviven y se reinventan las organizaciones

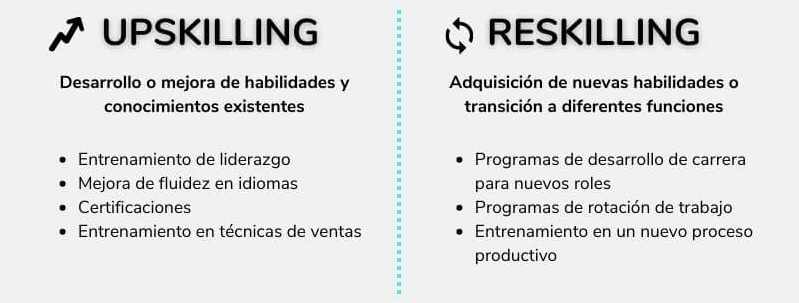

En este contexto, las consultoras de recursos humanos han tomado un rol protagónico. Firmas como ManpowerGroup, Adecco, Randstad y sus divisiones especializadas —por ejemplo, Experis Argentina— no solo ayudan a las empresas a reclutar, sino que se vuelven aliadas estratégicas en formación, upskilling (mejora de habilidades) y reskilling (reentrenamiento).

Los procesos de outplacement se han convertido en salvavidas para profesionales que, por reestructuraciones o automatización, se ven forzados a reinventarse. Estos programas no solo ayudan a preparar CVs o ensayar entrevistas, sino que trabajan profundamente en mentalidad, resiliencia, planificación de carrera y finanzas personales. En una economía volátil como la argentina, este apoyo psicológico y práctico es aún más esencial que cualquier curso técnico.

Además, muchas organizaciones están rediseñando su estrategia hacia dentro. Entre las tácticas más adoptadas figuran:

—Capacitación interna y programas de desarrollo continuo, para transformar talento existente en perfiles más avanzados.

—Flexibilidad laboral y esquemas híbridos, que atraen a profesionales que valoran autonomía.

—Alianzas con programas educativos y bootcamps, para acortar brechas entre la academia y las necesidades del mercado.

.

Desenlace: una invitación a la acción

Argentina enfrenta un punto de inflexión. La escasez de talento calificado no es un problema exclusivo de IT o ingeniería; es un síntoma de tensiones estructurales en educación, formación profesional y adaptación tecnológica. Pero como toda crisis, también es una oportunidad.

La formación continua y el desarrollo de habilidades humanas y técnicas no son un lujo, sino una necesidad estratégica. Si las personas abrazan el aprendizaje permanente —ya sea mediante cursos, experiencias laborales, formación en IA o competencias interpersonales— estarán mejor equipadas para un mercado laboral en constante reinvención.

Empresas, instituciones educativas y profesionales deben actuar ahora. En un mundo donde la innovación es la regla y no la excepción, el talento que sabe aprender, adaptarse y liderar será el recurso más valioso de todos.

¿Estás listo para formar parte de la próxima generación de talento argentino? La respuesta que demos hoy definirá nuestro futuro laboral mañana.

Fuente: Ediciones EP, 14/01/26.

Información sobre Gustavo Ibáñez Padilla

Más información:

La Libertad Financiera es un camino, no un destino

La Importancia de la Planificación Financiera Personal en los Programas de Outplacement

La jubilación ya no es un destino: expectativas, riesgos y soluciones para quienes planifican su retiro

.

.

.

La jubilación ya no es un destino: expectativas, riesgos y soluciones para quienes planifican su retiro

diciembre 12, 2025

Por Gustavo Ibáñez Padilla.

La idea clásica de la jubilación —definida como el retiro definitivo del mercado laboral para disfrutar de la “segunda mitad de la vida”— está mutando con rapidez. Encuestas recientes muestran que una proporción significativa de los ahorradores espera seguir vinculada al trabajo —por elección o necesidad— cuando llegue la edad de retiro, y esa nueva realidad redefine las decisiones de ahorro, inversión y protección que deben tomar quienes están próximos a jubilarse. La radiografía global y el espejo argentino revelan coincidencias y desafíos propios que exige una planificación más sofisticada y dinámica.

Demografía y longevidad: la matemática que cambia el tablero

El envejecimiento poblacional es una fuerza estructural que presiona las pensiones públicas y altera la ecuación individual del ahorro. En los países de la OCDE, la esperanza de vida restante a los 65 años sigue creciendo y las proyecciones apuntan a varios años más de vida promedio en las próximas décadas, lo que convierte el riesgo de longevidad en un factor central de la planificación financiera. A nivel macro, esto también empuja a elevar gradualmente la edad efectiva de jubilación en muchas jurisdicciones.

Argentina no es la excepción. Las mejoras sanitarias y la estructura poblacional han elevado la esperanza de vida, mientras que tasas de fertilidad más bajas y una creciente proporción de mayores implican presión sobre los sistemas previsionales y posibles reajustes en beneficios y edades de retiro. En ese contexto, la volatilidad económica e inflacionaria local añade complejidad: la capacidad de mantener el poder adquisitivo durante la jubilación exige estrategias concretas de inversión y cobertura.

Expectativas de actividad y calidad de vida: más que dinero

La encuesta de T. Rowe Price de diciembre de 2025 encontró que cerca de un tercio de los ahorradores prevé mantener algún tipo de trabajo en la jubilación; además, solo un tercio se declara entusiasmado por jubilarse y una proporción relevante duda de poder sostener su estilo de vida actual cuando deje de trabajar. Eso traduce una mezcla de motivaciones —económicas, sociales y personales— que obliga a repensar el “paquete” de retiro: ingresos, salud, ocupación productiva y propósito.

Consecuencias prácticas para el ahorrador

─Horizonte temporal más largo y riesgo de longevidad: los productos que transfieren el riesgo de vivir demasiado —como las anualidades (annuities)— adquieren relevancia. Aunque los mercados voluntarios de rentas vitalicias han sido históricamente reducidos por problemas de selección adversa y baja demanda, su función como seguro contra la longevidad es indiscutible en carteras de retiro bien diseñadas.

─Protección ante eventos adversos: los seguros de vida —bien estructurados— permiten proteger legados, cubrir deudas y garantizar liquidez para contingencias de salud o necesidades familiares. Integrados con soluciones de renta, contribuyen a convertir un ahorro acumulado en flujos previsibles y resistentes a shocks.

─Búsqueda de rendimientos “seguros pero reales”: en entornos de tasas volátiles e inflación, la asignación entre activos reales (inmuebles, infraestructura), renta fija indexada y activos de crecimiento debe priorizar preservación de capital y generación de ingresos. La tentación de perseguir altas rentabilidades sin considerar riesgo de sequía de ingresos en la vejez puede resultar desastrosa.

─Flexibilidad y “jubilación activa”: dado que muchos planean combinar trabajo y ocio, la planificación debe incorporar escenarios múltiples —retiro gradual, emprendimientos, consultoría por proyectos— y modelos de caja que permitan alternar ingresos laborales y retiros programados.

El rol de las Anualidades y los Seguros de Vida en la arquitectura de retiro

Las anualidades ofrecen la ventaja técnica de transformar capital en flujo de por vida, resolviendo el riesgo más difícil de cubrir: la longevidad. Por su parte, el seguro de vida agrega una capa de protección patrimonial y liquidez. Ambos instrumentos, utilizados de forma complementaria, ayudan a estabilizar la “columna vertebral” del ingreso de retiro y permiten que una porción del patrimonio pueda ser invertida con horizonte de crecimiento sin poner en riesgo el consumo básico. La evidencia académica y estudios de organismos multilaterales avalan su papel en portafolios de jubilación, aunque remarcan la necesidad de transparencia de costos y regulación para evitar productos inapropiados.

Asesoría profesional bajo norma: ISO 22222 y el consultor independiente

En escenarios complejos, el consultor financiero independiente que aplica la norma ISO 22222 aporta un marco estructurado, ético y reproducible para diseñar planes de finanzas personales. La norma ISO 22222 define responsabilidades, competencias y principios que mitiguen conflictos de interés y aseguren que la recomendación esté alineada con los objetivos del cliente y su situación integral (patrimonio, familia, fiscalidad, tolerancia al riesgo). Para un ahorrador próximo a jubilarse, contar con un profesional certificado o que opere bajo estos estándares reduce la probabilidad de decisiones subóptimas y mejora la personalización de soluciones —por ejemplo, la combinación entre renta vitalicia, anualidades indexadas y reserva de liquidez.

Outplacement y retiro: la transición laboral como proyecto estratégico

Los procesos de retiro voluntario o de retiro anticipado ganan en calidad cuando incorporan programas de outplacement y reorientación profesional. Estas herramientas —habituales en procesos de desvinculación empresarial— facilitan la redefinición de roles, la capacitación y la reconversión hacia emprendimientos o consultoría, reduciendo el coste económico y psicológico del cambio. En Argentina existen proveedores con oferta local que combinan coaching, evaluación de competencias, educación financiera y acompañamiento práctico en búsqueda de oportunidades. Invertir en una transición bien planificada suele redundar en mejores ingresos y mayor bienestar durante la jubilación.

Un llamado a la acción: empezar o actualizar el Plan Financiero Personal

La convergencia de mayor longevidad, expectativas de actividad prolongada y entornos macroeconómicos inciertos exige abandonar recetas únicas. Sea que su objetivo sea jubilarse pronto, trabajar por elección o montar un proyecto propio, la ventana de planificación debe contemplar:

- Diagnóstico realista del gasto requerido para mantener su estilo de vida;

- Evaluación del riesgo de longevidad y la incorporación de soluciones de renta y seguro;

- Asignación de activos que combine preservación y crecimiento;

- Escenarios de retiro activo y formación para la transición laboral; y

- Supervisión periódica con un asesor independiente que aplique estándares profesionales como ISO 22222.

Si usted está a años o meses de la jubilación, hoy es el momento óptimo para trazar —o revisar— ese plan. Programar una sesión con un consultor financiero independiente, contrastar opciones de anualidades y seguros, y evaluar un programa de outplacement cuando corresponda, son pasos concretos que reducen incertidumbre y aumentan la probabilidad de una jubilación con seguridad económica y propósito. Comience ahora: defina metas, cuantifíquelas y póngalas a prueba con escenarios adversos. La jubilación dejó de ser un destino fijo; es un viaje que se planifica con método y acompañamiento profesional.

Fuente: Ediciones EP, 12/12/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

Una historia de Libertad Financiera

La Libertad Financiera es un camino, no un destino

La Norma ISO 22222: Un pilar en la Planificación Financiera

Las Anualidades como instrumentos de planificación financiera personal

El auge de las Anualidades: Un escudo financiero en un mundo de incertidumbre

La Libertad Financiera: Flujo de Efectivo vs. Stock de Capital en la Economía del Siglo XXI

Vincúlese a nuestras Redes Sociales: LinkedIn YouTube Twitter

Nota del editor: Para profundizar en el diseño de un plan financiero personal y evitar errores comunes, conviene conocer la Norma ISO 22222, que establece estándares internacionales para la planificación financiera personal. Una brújula técnica para navegar con claridad y seguridad en este mar de decisiones económicas. Puede obtener un Diagnóstico Financiero Personal sin cargo enviando un e-mail con sus datos de contacto a: economiapersonal@gmail.com o a través del formulario de Contacto de esta web.

.

.

Antes de realizar cualquier inversión infórmese: Aviso Legal

.

.

.

La inteligencia estratégica en los negocios del siglo XXI

noviembre 12, 2025

Anticipación, protección y ventaja competitiva en un mundo incierto

Por Gustavo Ibáñez Padilla.

.

En un escenario global signado por la complejidad, la velocidad del cambio y la interdependencia tecnológica, la inteligencia estratégica se ha convertido en una herramienta esencial para gobiernos, empresas y organizaciones. Si antes era considerada un ámbito casi exclusivo del mundo militar o estatal, hoy constituye un componente transversal en la planificación corporativa, la gestión del riesgo, la toma de decisiones y la protección de activos críticos. Su importancia radica en su capacidad para transformar datos dispersos en conocimiento accionable y, a partir de ello, orientar decisiones responsables y eficaces.

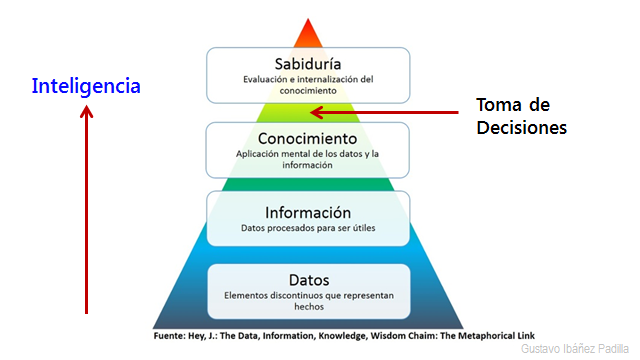

Inteligencia: del dato a la sabiduría

La inteligencia puede entenderse como un proceso destinado a descubrir el orden oculto detrás de lo aparente. Su etimología —intelligere, “leer entre líneas”— resume bien esta idea: observar, comparar, interpretar y conectar puntos. Este recorrido se expresa en la conocida Pirámide del Conocimiento: los datos se convierten en información cuando se organizan; la información se transforma en conocimiento cuando se analiza; y cuando este conocimiento se aplica reiteradamente para tomar decisiones acertadas, se adquiere sabiduría.

La inteligencia es, simultáneamente, un método, un producto y una función organizacional. Y su finalidad es clara: Reducir la incertidumbre del decisor, permitiéndole actuar con fundamento técnico y no por impulso o mera intuición.

.

Inteligencia y Contrainteligencia: la espada y el escudo

La inteligencia busca conocer el entorno para anticipar tendencias, riesgos y oportunidades. La contrainteligencia procura impedir que actores externos —competidores, delincuentes, grupos de presión, Estados adversarios o incluso empleados desleales— accedan a información valiosa o amenacen los activos propios. Ambas funciones son complementarias: sin inteligencia no hay anticipación; sin contrainteligencia no hay seguridad.

Aunque muchas organizaciones no tengan un “Departamento de Inteligencia”, estas funciones existen de facto en áreas como marketing, recursos humanos, seguridad informática, auditoría, compliance o planificación estratégica. Cada una aporta piezas que, integradas, permiten comprender mejor el entorno y proteger los activos críticos.

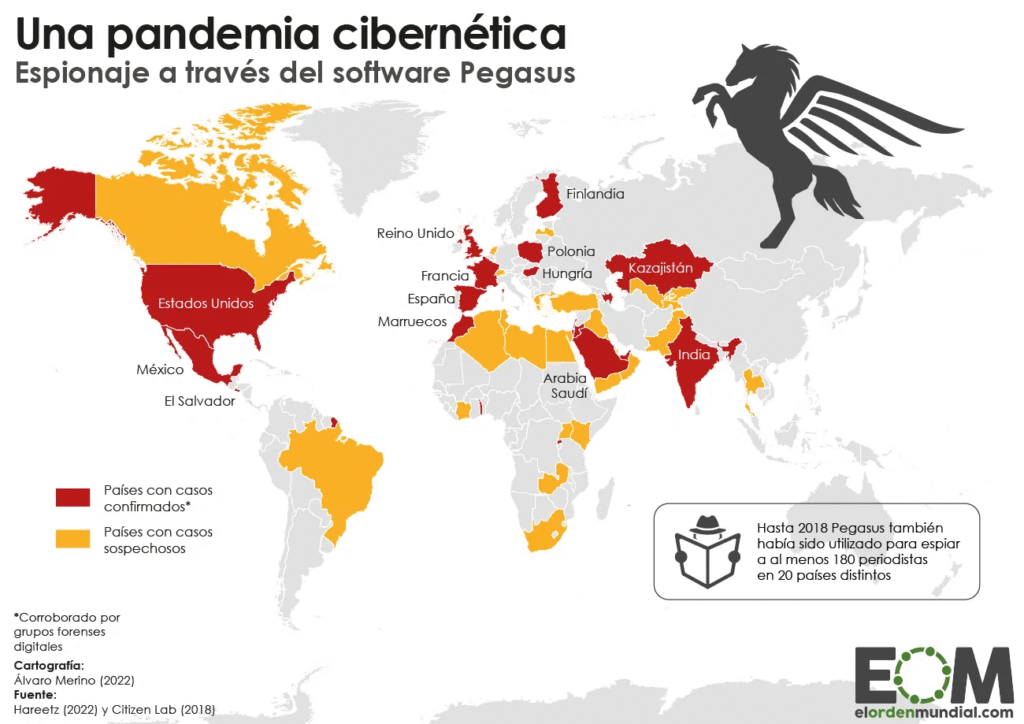

Los activos sensibles no son solo financieros o tecnológicos: incluyen reputación, conocimiento interno, infraestructura, datos personales de clientes, estrategias de mercado y hasta la propia cultura institucional. En un contexto donde las filtraciones, el espionaje corporativo y los ciberataques están en aumento, desarrollar prácticas de contrainteligencia se vuelve indispensable.

.

El factor humano: el eslabón más débil del sistema

La mayor parte de las vulneraciones de seguridad no provienen de sofisticadas operaciones de hackers, sino de errores humanos. Según informes recientes de empresas de ciberseguridad, más del 80% de los ciberataques exitosos comienzan con fallas básicas: contraseñas débiles, sesiones abiertas, archivos compartidos sin control, o ingeniería social.

Un ejemplo paradigmático se dio en 2025, cuando una histórica empresa británica de servicios logísticos —con más de 150 años de trayectoria— quedó paralizada por un ataque de ransomware que explotó una clave débil utilizada por un empleado externo. La empresa no logró recuperarse, debió declararse en quiebra y dejó a setecientos personas sin empleo. No fue un ataque técnicamente complejo: fue una falla cultural.

Casos similares se observaron en aeropuertos europeos —en septiembre de 2025— afectados por incidentes informáticos que generaron congestiones masivas y pérdidas millonarias. La tecnología avanzó, pero la conducta humana sigue siendo un punto de vulnerabilidad constante.

Por eso, la inteligencia moderna enfatiza la formación del personal, la cultura organizacional y la concientización sobre riesgos emergentes.

.

Inteligencia en los negocios: el caso Moneyball y más allá

El ejemplo de los Oakland Athletics, popularizado por la película Moneyball, es ilustrativo. Un equipo sin grandes recursos incorporó métodos estadísticos para identificar jugadores subvalorados por el mercado. El análisis de datos permitió competir —y ganar— contra organizaciones más poderosas. Así nació una revolución en el deporte profesional: la inteligencia aplicada al desempeño deportivo, demostrando que el análisis racional puede superar los prejuicios y la intuición tradicional.

Ese modelo hoy atraviesa todos los sectores: desde las finanzas algorítmicas hasta las cadenas de suministro, pasando por la industria cultural, los seguros o la logística. Netflix decide qué series producir basándose en patrones de consumo global; Amazon y UPS optimizan rutas en tiempo real; aerolíneas fijan precios dinámicos según modelos predictivos. Todo esto es inteligencia aplicada a los negocios.

El auge de las fuentes abiertas

Más del 95% de la inteligencia que utilizan Estados y empresas proviene de Fuentes abiertas (OSINT, Open Source Intelligence). Noticias, redes sociales, bases de datos públicas, registros comerciales, documentos académicos, movimientos financieros, imágenes satelitales de libre acceso. Hoy, un analista puede reconstruir la estructura económica de una organización criminal, el despliegue militar de un Estado o las tendencias de consumo en una ciudad solo con información abierta.

Esto genera un desafío: la sobreabundancia de datos (infoxicación). El problema ya no es la falta de información, sino el exceso. La clave es filtrar, validar, sintetizar y convertir ese océano de datos en conocimiento útil.

Analistas entrenados para ver lo invisible

El analista debe identificar patrones, detectar anomalías y reconocer señales débiles. La historia ofrece ejemplos elocuentes: antes del atentado del 11 de septiembre de 2001, instructores de vuelo reportaron comportamientos extraños de alumnos que solo buscaban aprender maniobras en altura sin despegar ni aterrizar. Esa información existía, pero no se integró. La falla no fue de datos, sino de análisis y coordinación.

Hoy, muchos países trabajan con sistemas de alerta temprana que integran información de múltiples agencias. El modelo más desarrollado es el de la comunidad de inteligencia estadounidense luego del 9/11, donde se estableció un sistema de cooperación interagencial para evitar otra falla sistémica.

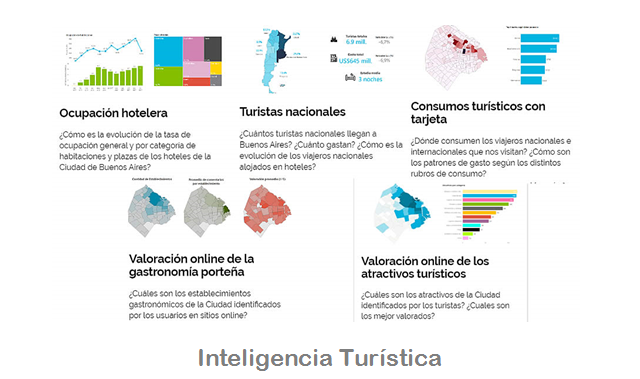

Inteligencia económica, turística y geopolítica

En el ámbito económico, la inteligencia permite anticipar fluctuaciones de precios, detectar oportunidades de inversión y evaluar vulnerabilidades en cadenas de suministro. La reciente reconfiguración global generada por la guerra en Ucrania, las tensiones en el Mar de China Meridional y las disrupciones pospandemia demostraron la importancia de prever escenarios alternativos y contar con planes contingentes.

La inteligencia turística —cada vez más relevante para países cuya economía depende de este sector— permite analizar flujos de visitantes, percepciones de seguridad, tendencias culturales y la competencia entre destinos.

En la geopolítica contemporánea, donde la rivalidad entre grandes potencias se proyecta sobre recursos estratégicos (energía, minerales críticos, rutas marítimas, infraestructura digital), la inteligencia se convierte en un instrumento indispensable para planificar políticas públicas y anticipar movimientos en el tablero internacional.

.

Tecnología e inteligencia: IA, Big data y autonomía

La revolución tecnológica ha multiplicado las capacidades de análisis. La inteligencia artificial permite procesar volúmenes gigantescos de datos; los algoritmos de aprendizaje automático identifican patrones invisibles para los humanos; los sistemas autónomos generan información en tiempo real; y las cadenas de bloques ofrecen nuevas formas de trazabilidad y verificación.

Sin embargo, la tecnología no reemplaza al analista. Los algoritmos son potentes, pero necesitan interpretación humana. Pueden detectar correlaciones, pero no comprender contextos culturales, estrategias políticas o motivaciones humanas. La inteligencia moderna se apoya en la tecnología, pero depende del criterio humano para convertir la información en decisiones.

El valor estratégico de una alerta temprana

Las crisis rara vez aparecen de manera súbita: suelen anunciarse mediante señales que, observadas con atención, permiten anticipar su desarrollo. El aumento de tensiones geopolíticas, la volatilidad de mercados financieros, los cambios regulatorios, la conflictividad social extrema, los movimientos migratorios o la disrupción de rutas comerciales pueden ser indicadores tempranos de escenarios futuros.

Por eso, los sistemas de inteligencia eficientes trabajan con modelos de prospectiva, análisis de riesgos, simulaciones y construcción de escenarios. El objetivo no es predecir el futuro, sino prepararse para futuros posibles.

Una nueva cultura para las organizaciones

La inteligencia estratégica se está convirtiendo en una cultura institucional. No es una actividad reservada a especialistas aislados, sino un enfoque transversal: desde el CEO hasta el empleado de soporte técnico. Las empresas y los Estados que logran instalar esta cultura son los que mejor se adaptan a entornos cambiantes.

La inteligencia no solo mejora las decisiones: evita costosos errores. Y en un mundo donde una mala decisión puede destruir una organización, esa capacidad vale tanto o más que cualquier acierto brillante.

El desafío del nuevo siglo

El siglo XXI exige organizaciones capaces de observar, interpretar y actuar con rapidez y precisión. La inteligencia estratégica es el puente entre la complejidad del mundo real y las decisiones que construyen el futuro. Quienes desarrollen estas capacidades no solo sobrevivirán: liderarán.

El mundo que viene será más interconectado, más tecnológico y más incierto. La inteligencia —junto con la ética, el análisis riguroso y la visión estratégica— será la herramienta central para navegarlo.

Fuente: Ediciones EP, 12/11/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

El importante mensaje de Los tres días del cóndor

La Inteligencia y sus especialidades en la Sociedad del conocimiento

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

Actuación policial basada en la inteligencia: una pieza clave para enfrentar el crimen organizado y el terrorismo

Vigilar a los que vigilan: cómo evitar los abusos de un Estado policial hipervigilante

Especialización en Inteligencia Estratégica y Crimen Organizado

Artículo completo en formato PDF:

Diploma

.

.

Una historia de Libertad Financiera

noviembre 6, 2025

Por Gustavo Ibáñez Padilla.

Es muy agradable comenzar el día con buenas noticias. Me había levantado temprano y luego de desayunar con tranquilidad -en las primeras horas de la mañana cuando aún no suenan los ruidos del trajín diario-, encendí la notebook y revisé mis e-mails. El Asunto llamó pronto mi atención: ‘Vamos para adelante’, esta frase optimista combinada con el nombre del remitente generaron una inmediata descarga de dopamina en mi cerebro. Era una evidente indicación de que el negocio se había cerrado y eso significaba muy buenas noticias. Un cliente ganado, una relación consolidada, dólares acreditados en mi cuenta de comisiones y el objetivo anual ahora más cerca de cumplirse.

Mis pequeñas células grises –como le gustaba decir al detective belga– entraron en acción. Era martes, debería viajar en forma inmediata a Córdoba, para cerrar el negocio en forma personal y firmar la documentación necesaria el miércoles, para estar de vuelta el jueves en Buenos Aires pues tenía que dictar una clase en forma presencial. Consulté los horarios de vuelos y como suele pasar no encajaban con mi agenda y cortaban el día por la mitad. Decidí recurrir al viejo y confiable ómnibus, que pese a su lentitud respecto al avión, cuenta con salidas de última hora que llegan a primeras horas de la mañana y permiten viajar cómodamente durmiendo en el coche cama, luego de una cena caliente y una película para conciliar el sueño. Rutinas habituales en la época pre-pandemia.

Compré el pasaje en forma presencial en un local cerca de mi casa. Ya sabía que allí podría elegir mejor los horarios, servicios y compañías, además de siempre conseguir un mejor descuento que por el canal online. Todavía hay cosas que funcionan mejor al viejo estilo. Pagué al contado, con billetes físicos, seleccioné el último horario del servicio cama-suite, con servicio de comida completo –bombón de bienvenida, entrada fría, plato caliente, buen vino, postre, Tía María y café. Luego una buena película y a dormir hasta llegar a la Terminal de Ómnibus de Córdoba.

.

Me gustaba esa rutina, muchas veces realizada ya que desde que me había instalado a vivir en Buenos Aires viajaba con frecuencia a La Docta, alternado el ómnibus, el auto y el avión, como medios de transporte según las circunstancias del caso. El ómnibus me daba una sensación de libertad y viaje sin problemas, no había suspensiones de último momento –como en los viajes aéreos–, ni el largo esfuerzo de manejar más de 700 kilómetros de un saque. De la terminal a mi casa paterna había un corto trecho, que recorría caminando por la avenida Poeta Lugones, muy parecido al que realizaba todas las mañanas en mi infancia para asistir al Colegio Gabriel Taborin. Era un viaje tranquilo, predecible y agradable. Todo bajo control.

Pero esta vez algo fue distinto. Cuando terminé la película, luego de haber comido y bebido, excelentemente atendido por una amable azafata, me levanté para ir al baño en forma preventiva -ya que sabía que había ingerido demasiado líquido para mi rutina habitual-. Cuando fui hacia la escalera ubicada en la parte delantera del segundo piso pude observar a un hombre que no dormía como el resto de los pasajeros. Estaba sentado erguido en su asiento –sin otros pasajeros cerca– y movía rítmicamente sus manos, lo cual llamó poderosamente mi atención. Me acerqué con disimulo para observar lo que hacía y puede ver que estaba manipulando unas cuentas y unos alambres con dos pequeñas pinzas. Al ver su extraordinaria habilidad para armar collares y su buen gusto para combinar las cuentas, me senté a su lado y entable conversación.

Era un tipo simpático, de mediana edad, aparentaba menos de cuarenta pero luego me confesó tener más de cincuenta. Tenía el physique du rôle de un hippie de fines de los sesenta, pero muy saludable y sin adicciones aparentes. Era flaco, atlético, erguido, de mirada atenta e inteligente. A lo largo de la conversación pude saber que tenía un estilo de vida muy simple y saludable. No tomaba alcohol, no consumía drogas, comía de todo pero en forma equilibrada, dormía bien y no era nada sedentario. Era un trotamundos, que había recorrido gran parte del planeta, se daba a entender bastante bien en varios idiomas, disfrutaba de una libertad personal muy amplia y transmitía paz y seguridad.

Su perfil personal me resultó muy interesante y le hice muchas preguntas, porque siempre me atrajo todo lo relacionado con la libertad personal, la libertad financiera y los estilos de vida relacionados. Le comenté que me dedicaba al asesoramiento financiero, que había escrito un Manual de Economía Personal y que su caso me resultaba interesante para analizarlo más a fondo.

Su apodo era Marley, por el guitarrista jamaiquino, pero solo se asemejaba en el sentido de ser un espíritu libre, no era virtuoso en la música ni adicto a las drogas.

Llevaba una vida de hippie viajero, que se autosustentaba con la fabricación y venta de collares, pulseras y accesorios; realizados con un llamativo buen gusto y empleando materiales de calidad, Piedras semipreciosas, cuentas de vidrio exóticas, elementos de plata y todo aquello que podía conseguir en sus viajes. Era un hábil artesano y un mejor comerciante. Compraba productos típicos en lugares exóticos y luego los vendía a mucho mayor precio en lugares a miles de kilómetros. Compraba piedras en Bali y las vendía en Argentina, compraba objetos de cuero y plata en Argentina y los vendía en Europa. Un mercader autosuficiente del mundo moderno.

.

Me pareció un ejemplo excelente para ilustrar mis artículos y conferencias sobre Libertad Financiera, en los cuales venía hace tiempo trabajando el concepto de que la libertad financiera era más una cuestión de flujo de efectivo que de stock de capital. Marley no necesitaba contar con una abultada cuenta de inversión que le generara intereses para mantenerse, ni una amplia cartera de inmuebles para vivir de los alquileres. Su sistema era mucho más sencillo. Combinaba un estilo de vida frugal, vivir con lo justo y necesario, con una interesante capacidad de crear un flujo constante y predecible de ingresos con la elaboración y venta de sus accesorios artesanales. Todo esto se potenciaba con sus viajes por el mundo, que le brindaban una enorme libertad individual, un agradable estilo de vida y una fuente de materias primas exóticas, adquiridas a muy buenos precios.

Era obvio que no era una forma de vida apta para cualquiera. Marley era ‘solo’. No tenía lazos familiares que lo ataran, ni personas que dependieran de él. No tenía cobertura médica privada, ni cuentas bancarias, ni bienes inmuebles. Todas sus posesiones cabían en su mochila. Pero había desarrollado un sistema de vida y unas capacidades que lo convertían en una persona verdaderamente autónoma y auténticamente autosuficiente.

Marley disfrutaba de su vida a cada instante, sus horas laborales se alternaban con horas de ocio y socialización, sin solución de continuidad. No tenía que cumplir incómodos horarios, ni realizar fatigosos traslados hasta su lugar de trabajo. Su vida y su trabajo estaban imbricados con exquisita perfección. Ahora mismo, mientras se trasladaba en ómnibus de Buenos Aires a Córdoba, estaba fabricando sus accesorios mientras conversaba conmigo. El creaba valor, para luego consumirlo sin casi necesidad de realizar cuantiosas reservas.

En el acto vino a mi memoria el pasaje de Mateo 6:26-34.

“Mirad las aves del cielo, que no siembran, ni siegan, ni recogen en graneros; y vuestro Padre celestial las alimenta. ¿No valéis vosotros mucho más que ellas? ¿Y quién de vosotros podrá, por mucho que se afane, añadir a su estatura un codo? Y por el vestido, ¿por qué os afanáis? Considerad los lirios del campo, cómo crecen: no trabajan ni hilan; pero os digo, que ni aun Salomón con toda su gloria se vistió así como uno de ellos. Y si la hierba del campo que hoy es, y mañana se echa en el horno, Dios la viste así, ¿no hará mucho más a vosotros, hombres de poca fe? No os afanéis, pues, diciendo: ¿Qué comeremos, o qué beberemos, o qué vestiremos? Porque los gentiles buscan todas estas cosas; pero vuestro Padre celestial sabe que tenéis necesidad de todas estas cosas. Mas buscad primeramente el reino de Dios y su justicia, y todas estas cosas os serán añadidas.

Así que, no os afanéis por el día de mañana, porque el día de mañana traerá su afán. Basta a cada día su propio mal.”

Bob, como comencé a llamarlo en lugar de Marley, demostraba ser una persona equilibrada. No necesitaba aparentar ante nadie, no caía en la vorágine del materialismo consumista. Su apariencia era agradable, su ropa estaba limpia y en buen estado. No era un homeless, era un trotamundos, un espíritu libre. Se hospedaba donde mejor le quedara en cada ocasión, en lugares simples, sin lujos, pero limpios y ordenados. Muchas veces lo recibían amigos de la vida, que fue acumulando a lo largo de los años y en diversa partes del mundo.

Como llevaba un estilo de vida simple, no precisaba de grandes gastos para solventarse. Con unas pocas horas de trabajo manual y posterior venta (que podían darse en simultáneo) cubría su presupuesto, mas siempre le quedaban excedentes que le permitían adquirir materias primas para sus artesanías. Como elegía siempre elementos de primera calidad, sus producciones se vendían a buen precio. Y a pesar de obtener un importante margen de ganancia, asombraba a sus clientes –que consideraban una ganga lo que pagaban, por estos productos hechos a mano, con materiales exóticos y muy buen gusto–.

Bob era muy sociable, hacía amigos mientras recorría el mundo, conseguía piedras exóticas no solo por su origen, sino porque también venía acompañadas por una historia peculiar. Esto le encantaba a sus clientes. Un collar de Marley era una pieza única, que narraba una experiencia por sí mismo.

.

Saqué muchas enseñanzas de mi interacción con Bob. Aprendí que se puede uno acercar a una ‘vida de naturaleza’ al despojarse de todo lo superfluo e innecesario. Aprendí que muchas veces las posesiones nos esclavizan más que liberarnos. Aprendí que necesitamos mucho menos cosas de las que creemos y que un estilo de vida simple y frugal nos brinda mucho más libertad personal. Aprendí que las relaciones humanas valen más que los bienes materiales.

En síntesis, aprendí que todos podemos simplificar nuestra vida –en mayor o menor medida– y que esto siempre brinda buenos resultados. Aprendí, en forma real y no meramente formal, que no es rico el que más tiene sino el que menos necesita.

Y ahora gracias a mi amigo Marley –a quien nunca más volví a ver ni a contactar, ya que Bob ni siquiera tenía celular– puedo transmitir muchos de estos conocimientos de vida a quienes me rodean. Como mi actividad principal es el asesoramiento financiero personal, siempre les recomiendo a mis clientes que generen ingresos, ahorren e inviertan; que planifiquen y protejan a sus familias. Sin embargo, esto no se contradice con todo lo que me enseñó Bob. Ser capaces de generar un flujo consistente de ingresos, llevar una vida simple y austera, ser previsores y ordenados, todo esto aumenta nuestra libertad personal y nos permite disfrutar de una mayor calidad de vida junto con nuestros seres queridos.

Fuente: Ediciones EP, 06/11/25..

Información sobre Gustavo Ibáñez Padilla

Más información:

La Libertad Financiera es un camino, no un destino

Lecturas recomendadas para lograr la Libertad Financiera

La Libertad Financiera: Flujo de Efectivo vs. Stock de Capital en la Economía del Siglo XXI

.

.

Abuso infantil, ciberdelito y monetización del delito sexual a través de redes digitales

octubre 23, 2025

Por Gustavo Ibáñez Padilla.

Estudio de Caso: Abuso infantil, ciberdelito y monetización del delito sexual a través de redes digitales

Basado en la cobertura periodística del diario Clarín, ediciones digital (22/10/2025) y papel (23/10/2025), Argentina

.

Índice de contenidos

- Introducción

- Contexto fáctico del caso

- Marco jurídico aplicable (Argentina y estándares internacionales)

- Calificación jurídica preliminar y análisis de los delitos imputables

- Elementos criminológicos y perfil de las imputadas

- Proceso de denuncia, investigación criminal y prueba digital

- Perspectiva de género y sesgos institucionales

- Intervención interdisciplinaria y cooperación institucional

- Desafíos en la persecución penal y en la obtención de condenas efectivas

- Recomendaciones prácticas

- Conclusión

- Referencias normativas y bibliográficas

- Cuestionario de discusión

- Lista de control operativa para casos de explotación sexual infantil digital

- Nota original en el diario Clarín, 23/10/25

- Nota de protección de identidad

.

1. Introducción

Este Estudio de Caso analiza con rigor jurídico, criminológico y operativo un episodio reciente ocurrido en la provincia de Misiones (Argentina), en el que la madre y la abuela de una niña de tres años fueron detenidas por presunto abuso sexual y por la comercialización de imágenes y videos de dicho abuso a través de aplicaciones de mensajería y una billetera virtual. El presente documento se propone generar un material de utilidad didáctica para la formación de operadores policiales, peritos y operadores judiciales, ampliable a otras jurisdicciones dado el carácter transnacional de la pornografía infantil y los delitos conexos. La base factual del caso se encuentra en la cobertura periodística de Clarín (digital, 22/10/2025; papel, 23/10/2025).

2. Contexto fáctico del caso (síntesis)

Según la noticia, la investigación se inició a partir de una denuncia presentada por la ex pareja de la sospechosa principal, quien había advertido previamente —sin éxito probatorio— malos tratos hacia la niña. En abril de 2025 el denunciante, técnico informático de profesión, aportó indicios técnicos que motivaron la intervención judicial: habría detectado fotografías y videos en los que la madre manoseaba a la menor, material que era ofrecido y vendido por WhatsApp y Telegram; los pagos habrían sido recibidos en una billetera virtual por montos cercanos a $1.500 por transacción. Tras allanamientos se secuestraron prendas que aparecen en los videos y tres teléfonos celulares destinados a pericia. Fueron detenidas la madre (23 años) y la abuela (42 años); otras menores que convivían en el domicilio fueron retiradas por personal especializado y puestas a resguardo familiar. ([Clarín][1])

.

3. Marco jurídico aplicable (Argentina y estándares internacionales)

3.1 Normativa penal argentina relevante

─Pornografía infantil y comercio del material (art. 128 del Código Penal): El artículo 128 sanciona la producción, comercialización y distribución de representaciones de menores en actividades sexuales explícitas y eleva las escalas penales cuando la víctima es menor de trece años. En sus distintas reformas, el tipo penal contempla tanto la producción como la difusión y la tenencia con fines de distribución. ([Argentina][2])

─Delitos informáticos y ciberdelincuencia (Ley 26.388): La normativa que incorpora ciertas figuras relativas a delitos informáticos al Código Penal (y normas conexas) es pertinente para enmarcar la utilización de medios digitales como canales de comisión y ocultamiento. ([Argentina][3])

─Protección integral de niñas, niños y adolescentes (Ley 26.061): Establece principios y garantías de protección que informan las medidas de protección inmediata y reparación, así como la obligación estatal de priorizar el interés superior del niño. ([Argentina][4])

─Trata de personas (Ley 26.842): Tipifica y reglamenta la trata y la explotación sexual, con instrumentos procesales especializados para víctimas de trata y explotación. Cabe analizar si las conductas investigadas encuadran o no en presupuestos de trata (véase sección 5.3). ([Infoleg][5])

3.2 Instrumentos y estándares internacionales

─Convención sobre los Derechos del Niño y su Protocolo Facultativo sobre la venta de niños, prostitución infantil y pornografía infantil, que obligan a los Estados a prevenir, perseguir y sancionar estas conductas, y a proteger a las víctimas.

─Cooperación internacional y buenas prácticas: Organismos como INTERPOL, UNICEF, OEA/IIN y redes globales (ICMEC, Global Initiative) articulan herramientas, protocolos de cooperación y asistencia técnica para la investigación y persecución de la explotación sexual infantil en entornos digitales. En particular, la cooperación entre INTERPOL y UNICEF para fortalecer unidades especializadas es una referencia operativa valiosa. ([Interpol][6])

4. Calificación jurídica preliminar y análisis de los delitos imputables

4.1 Abuso sexual contra una menor