La inteligencia estratégica en los negocios del siglo XXI

noviembre 12, 2025

Anticipación, protección y ventaja competitiva en un mundo incierto

Por Gustavo Ibáñez Padilla.

.

En un escenario global signado por la complejidad, la velocidad del cambio y la interdependencia tecnológica, la inteligencia estratégica se ha convertido en una herramienta esencial para gobiernos, empresas y organizaciones. Si antes era considerada un ámbito casi exclusivo del mundo militar o estatal, hoy constituye un componente transversal en la planificación corporativa, la gestión del riesgo, la toma de decisiones y la protección de activos críticos. Su importancia radica en su capacidad para transformar datos dispersos en conocimiento accionable y, a partir de ello, orientar decisiones responsables y eficaces.

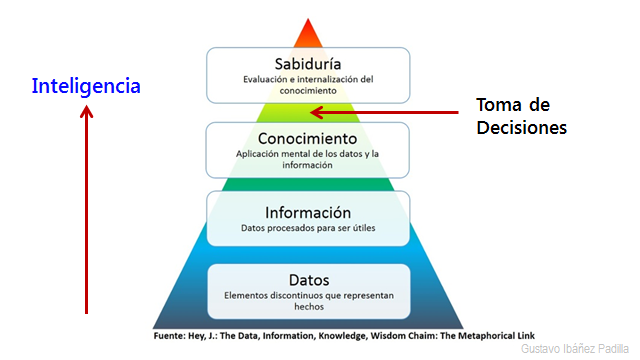

Inteligencia: del dato a la sabiduría

La inteligencia puede entenderse como un proceso destinado a descubrir el orden oculto detrás de lo aparente. Su etimología —intelligere, “leer entre líneas”— resume bien esta idea: observar, comparar, interpretar y conectar puntos. Este recorrido se expresa en la conocida Pirámide del Conocimiento: los datos se convierten en información cuando se organizan; la información se transforma en conocimiento cuando se analiza; y cuando este conocimiento se aplica reiteradamente para tomar decisiones acertadas, se adquiere sabiduría.

La inteligencia es, simultáneamente, un método, un producto y una función organizacional. Y su finalidad es clara: Reducir la incertidumbre del decisor, permitiéndole actuar con fundamento técnico y no por impulso o mera intuición.

.

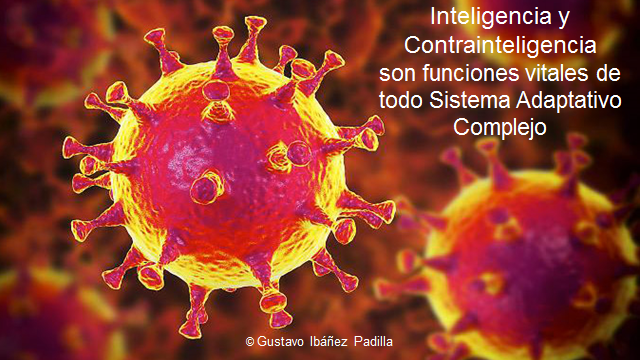

Inteligencia y Contrainteligencia: la espada y el escudo

La inteligencia busca conocer el entorno para anticipar tendencias, riesgos y oportunidades. La contrainteligencia procura impedir que actores externos —competidores, delincuentes, grupos de presión, Estados adversarios o incluso empleados desleales— accedan a información valiosa o amenacen los activos propios. Ambas funciones son complementarias: sin inteligencia no hay anticipación; sin contrainteligencia no hay seguridad.

Aunque muchas organizaciones no tengan un “Departamento de Inteligencia”, estas funciones existen de facto en áreas como marketing, recursos humanos, seguridad informática, auditoría, compliance o planificación estratégica. Cada una aporta piezas que, integradas, permiten comprender mejor el entorno y proteger los activos críticos.

Los activos sensibles no son solo financieros o tecnológicos: incluyen reputación, conocimiento interno, infraestructura, datos personales de clientes, estrategias de mercado y hasta la propia cultura institucional. En un contexto donde las filtraciones, el espionaje corporativo y los ciberataques están en aumento, desarrollar prácticas de contrainteligencia se vuelve indispensable.

.

El factor humano: el eslabón más débil del sistema

La mayor parte de las vulneraciones de seguridad no provienen de sofisticadas operaciones de hackers, sino de errores humanos. Según informes recientes de empresas de ciberseguridad, más del 80% de los ciberataques exitosos comienzan con fallas básicas: contraseñas débiles, sesiones abiertas, archivos compartidos sin control, o ingeniería social.

Un ejemplo paradigmático se dio en 2025, cuando una histórica empresa británica de servicios logísticos —con más de 150 años de trayectoria— quedó paralizada por un ataque de ransomware que explotó una clave débil utilizada por un empleado externo. La empresa no logró recuperarse, debió declararse en quiebra y dejó a setecientos personas sin empleo. No fue un ataque técnicamente complejo: fue una falla cultural.

Casos similares se observaron en aeropuertos europeos —en septiembre de 2025— afectados por incidentes informáticos que generaron congestiones masivas y pérdidas millonarias. La tecnología avanzó, pero la conducta humana sigue siendo un punto de vulnerabilidad constante.

Por eso, la inteligencia moderna enfatiza la formación del personal, la cultura organizacional y la concientización sobre riesgos emergentes.

.

Inteligencia en los negocios: el caso Moneyball y más allá

El ejemplo de los Oakland Athletics, popularizado por la película Moneyball, es ilustrativo. Un equipo sin grandes recursos incorporó métodos estadísticos para identificar jugadores subvalorados por el mercado. El análisis de datos permitió competir —y ganar— contra organizaciones más poderosas. Así nació una revolución en el deporte profesional: la inteligencia aplicada al desempeño deportivo, demostrando que el análisis racional puede superar los prejuicios y la intuición tradicional.

Ese modelo hoy atraviesa todos los sectores: desde las finanzas algorítmicas hasta las cadenas de suministro, pasando por la industria cultural, los seguros o la logística. Netflix decide qué series producir basándose en patrones de consumo global; Amazon y UPS optimizan rutas en tiempo real; aerolíneas fijan precios dinámicos según modelos predictivos. Todo esto es inteligencia aplicada a los negocios.

El auge de las fuentes abiertas

Más del 95% de la inteligencia que utilizan Estados y empresas proviene de Fuentes abiertas (OSINT, Open Source Intelligence). Noticias, redes sociales, bases de datos públicas, registros comerciales, documentos académicos, movimientos financieros, imágenes satelitales de libre acceso. Hoy, un analista puede reconstruir la estructura económica de una organización criminal, el despliegue militar de un Estado o las tendencias de consumo en una ciudad solo con información abierta.

Esto genera un desafío: la sobreabundancia de datos (infoxicación). El problema ya no es la falta de información, sino el exceso. La clave es filtrar, validar, sintetizar y convertir ese océano de datos en conocimiento útil.

Analistas entrenados para ver lo invisible

El analista debe identificar patrones, detectar anomalías y reconocer señales débiles. La historia ofrece ejemplos elocuentes: antes del atentado del 11 de septiembre de 2001, instructores de vuelo reportaron comportamientos extraños de alumnos que solo buscaban aprender maniobras en altura sin despegar ni aterrizar. Esa información existía, pero no se integró. La falla no fue de datos, sino de análisis y coordinación.

Hoy, muchos países trabajan con sistemas de alerta temprana que integran información de múltiples agencias. El modelo más desarrollado es el de la comunidad de inteligencia estadounidense luego del 9/11, donde se estableció un sistema de cooperación interagencial para evitar otra falla sistémica.

Inteligencia económica, turística y geopolítica

En el ámbito económico, la inteligencia permite anticipar fluctuaciones de precios, detectar oportunidades de inversión y evaluar vulnerabilidades en cadenas de suministro. La reciente reconfiguración global generada por la guerra en Ucrania, las tensiones en el Mar de China Meridional y las disrupciones pospandemia demostraron la importancia de prever escenarios alternativos y contar con planes contingentes.

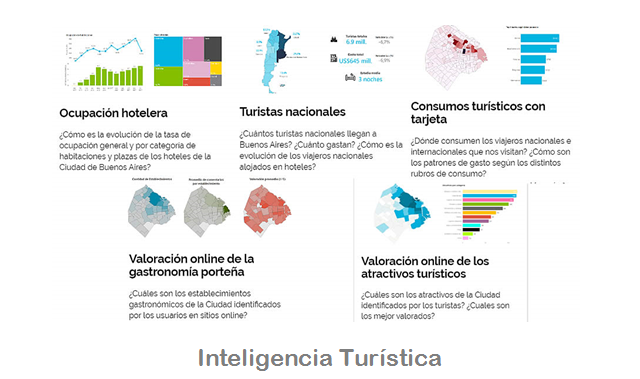

La inteligencia turística —cada vez más relevante para países cuya economía depende de este sector— permite analizar flujos de visitantes, percepciones de seguridad, tendencias culturales y la competencia entre destinos.

En la geopolítica contemporánea, donde la rivalidad entre grandes potencias se proyecta sobre recursos estratégicos (energía, minerales críticos, rutas marítimas, infraestructura digital), la inteligencia se convierte en un instrumento indispensable para planificar políticas públicas y anticipar movimientos en el tablero internacional.

.

Tecnología e inteligencia: IA, Big data y autonomía

La revolución tecnológica ha multiplicado las capacidades de análisis. La inteligencia artificial permite procesar volúmenes gigantescos de datos; los algoritmos de aprendizaje automático identifican patrones invisibles para los humanos; los sistemas autónomos generan información en tiempo real; y las cadenas de bloques ofrecen nuevas formas de trazabilidad y verificación.

Sin embargo, la tecnología no reemplaza al analista. Los algoritmos son potentes, pero necesitan interpretación humana. Pueden detectar correlaciones, pero no comprender contextos culturales, estrategias políticas o motivaciones humanas. La inteligencia moderna se apoya en la tecnología, pero depende del criterio humano para convertir la información en decisiones.

El valor estratégico de una alerta temprana

Las crisis rara vez aparecen de manera súbita: suelen anunciarse mediante señales que, observadas con atención, permiten anticipar su desarrollo. El aumento de tensiones geopolíticas, la volatilidad de mercados financieros, los cambios regulatorios, la conflictividad social extrema, los movimientos migratorios o la disrupción de rutas comerciales pueden ser indicadores tempranos de escenarios futuros.

Por eso, los sistemas de inteligencia eficientes trabajan con modelos de prospectiva, análisis de riesgos, simulaciones y construcción de escenarios. El objetivo no es predecir el futuro, sino prepararse para futuros posibles.

Una nueva cultura para las organizaciones

La inteligencia estratégica se está convirtiendo en una cultura institucional. No es una actividad reservada a especialistas aislados, sino un enfoque transversal: desde el CEO hasta el empleado de soporte técnico. Las empresas y los Estados que logran instalar esta cultura son los que mejor se adaptan a entornos cambiantes.

La inteligencia no solo mejora las decisiones: evita costosos errores. Y en un mundo donde una mala decisión puede destruir una organización, esa capacidad vale tanto o más que cualquier acierto brillante.

El desafío del nuevo siglo

El siglo XXI exige organizaciones capaces de observar, interpretar y actuar con rapidez y precisión. La inteligencia estratégica es el puente entre la complejidad del mundo real y las decisiones que construyen el futuro. Quienes desarrollen estas capacidades no solo sobrevivirán: liderarán.

El mundo que viene será más interconectado, más tecnológico y más incierto. La inteligencia —junto con la ética, el análisis riguroso y la visión estratégica— será la herramienta central para navegarlo.

Fuente: Ediciones EP, 12/11/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

El importante mensaje de Los tres días del cóndor

La Inteligencia y sus especialidades en la Sociedad del conocimiento

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

Actuación policial basada en la inteligencia: una pieza clave para enfrentar el crimen organizado y el terrorismo

Vigilar a los que vigilan: cómo evitar los abusos de un Estado policial hipervigilante

Especialización en Inteligencia Estratégica y Crimen Organizado

Artículo completo en formato PDF:

Diploma

.

.

Vigilar a los que vigilan: cómo evitar los abusos de un Estado policial hipervigilante

octubre 20, 2025

Por Gustavo Ibáñez Padilla.

«Quis custodiet ipsos custodes?»

En las últimas décadas la tecnología cambió la geometría del poder. Lo que antes exigía enormes recursos humanos y logísticos —seguir a una persona, intervenir correspondencia, mantener una red de informantes— hoy puede realizarse a escala industrial con unas pocas líneas de código y acceso a los canales globales de las telecomunicaciones. Esa transformación ha elevado la eficacia potencial de los servicios de inteligencia, pero también ha multiplicado los riesgos: la posibilidad de que el Estado —o actores privados aliados a él— transforme la vigilancia en un hábito sistémico que invade derechos, erosiona la confianza pública y corroe el tejido democrático.

La historia reciente ofrece advertencias concretas. Ya a fines del siglo XX surgieron denuncias sobre sistemas de interceptación que operaban más allá de controles nacionales y sin una supervisión democrática adecuada; el caso conocido como Echelon puso en evidencia, ante el Parlamento Europeo y la opinión pública, una red de cooperación entre los «Five Eyes» (servicios de inteligencia de Estados Unidos, Australia, Canadá, Gran Bretaña y Nueva Zelanda) que interceptaba comunicaciones comerciales y privadas a escala global. La investigación parlamentaria subrayó no sólo la existencia de capacidades técnicas, sino la dificultad institucional para auditar prácticas transnacionales de SIGINT (intelligence of signals).

.

Diez años después, en 2013, las filtraciones de Edward Snowden mostraron el alcance actual de esa capacidad: programas como PRISM o XKeyscore ilustraron que la recolección masiva de metadatos y contenidos no es una ficción de película, sino una práctica sistemática, con implicaciones políticas directas —incluidas intervenciones sobre líderes y aliados internacionales— y con instrumentos que, cuando quedan sin control, afectan derechos fundamentales. Esas revelaciones provocaron debates internacionales sobre legalidad, proporcionalidad y supervisión.

Frente a esa realidad técnica y política, la comunidad internacional empezó a afirmar límites normativos: informes y resoluciones de la ONU y de relatores especiales han marcado con nitidez que la vigilancia masiva, indiscriminada o sin recursos de supervisión judicial vulnera estándares de derechos humanos y debe limitarse por ley y por controles independientes. Como subrayó un Relator de la ONU, “la vigilancia masiva y generalizada no puede justificarse en un Estado de derecho.” Ese pronunciamiento inauguró un corpus de recomendaciones sobre transparencia, rendición de cuentas y derecho a reparación para víctimas de espionaje indebido.

Las respuestas normativas no son mera retórica: el Reglamento General de Protección de Datos (GDPR) de la Unión Europea y directivas conexas impusieron un marco robusto sobre el tratamiento de datos personales, incluso ante autoridades del Estado, y exigieron principios —minimización, propósito, responsabilidad— que limitan la acumulación indiscriminada de información. Aunque estas normas nacieron en el ámbito civil y comercial, imprimen un estándar conceptual útil para discutir las prácticas de inteligencia en sociedades democráticas.

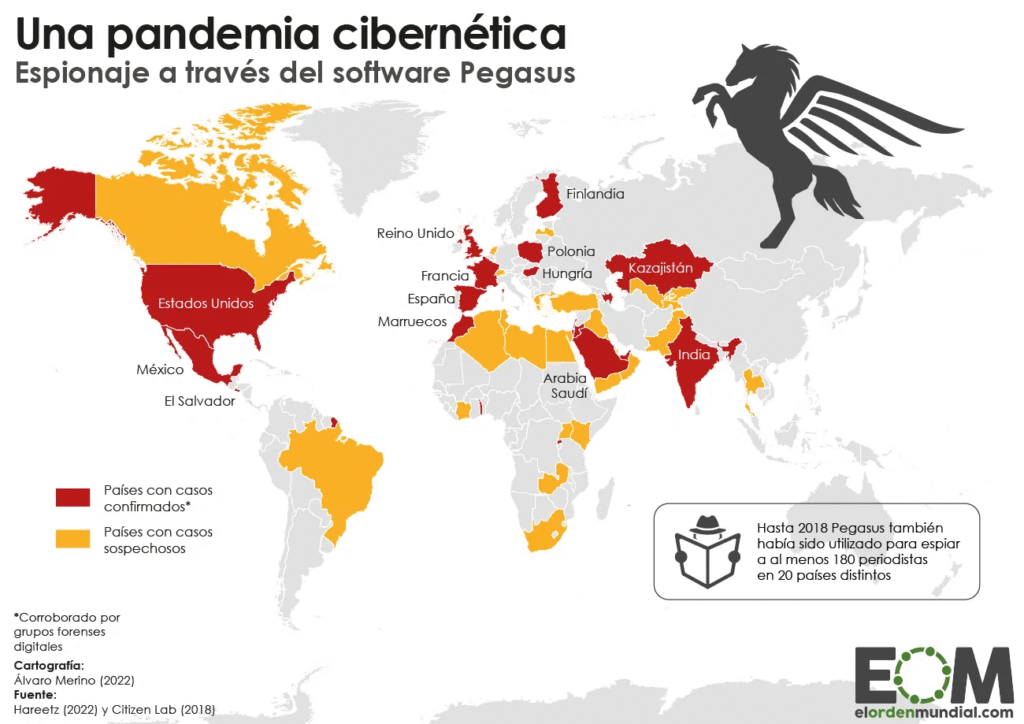

El lado oscuro: tecnología en manos del poder y sus efectos sociales

No todos los abusos vienen de estados con regímenes autocráticos; en numerosos casos, democracias consolidadas han incurrido en prácticas problemáticas al invocar seguridad. Pero además existe un fenómeno contemporáneo que complica la trazabilidad del poder: la proliferación de empresas privadas que venden herramientas de intrusión —desde sistemas de interceptación hasta spyware que transforma teléfonos en micrófonos remotos— y que operan en mercados opacos. El escándalo de Pegasus puso a la vista cómo estas tecnologías, originalmente justificadas para combatir el crimen organizado o el terrorismo, terminaron siendo utilizadas para vigilar periodistas, defensores de derechos humanos y adversarios políticos en varios países. La evidencia forense y periodística sobre el uso indebido de estas herramientas provocó condenas y pedidos de regulación internacional.

El efecto social es doble: por un lado, la intrusión directa en la privacidad de sujetos y colectivos; por otro, el impacto indirecto sobre la libertad de expresión y la autonomía de la prensa. Cuando periodistas y fuentes temen que sus comunicaciones sean interceptadas, renuncian a investigar, censuran conversaciones y se reduce la transparencia sobre el ejercicio del poder. No es mera metáfora: organizaciones internacionales han documentado la paralización de investigaciones sensibles y la desmovilización de denuncias ciudadanas ante la sospecha de pinchazos o intrusiones.

.

América Latina: entre la digitalización del control y la fragilidad institucional

En la región latinoamericana las tensiones son palpables. Países con instituciones robustas conviven con Estados frágiles donde la supervisión parlamentaria y judicial sobre actividades de inteligencia es limitada o está politizada. El caso mexicano, con investigaciones que vinculan el uso del spyware Pegasus a aparatos estatales para espiar políticos y periodistas, funcionó como detonante regional: mostró que el problema no era tecnológico sino institucional. El gravamen específico en Latinoamérica es la acumulación de herramientas de vigilancia en contextos donde los mecanismos de rendición de cuentas son débiles, y donde la cultura política puede tolerar el uso discrecional de la inteligencia para objetivos partidarios o empresariales.

América Latina enfrenta además un déficit de marcos legales actualizados: leyes aprobadas en décadas anteriores no contemplan la interoperabilidad digital global ni el papel de proveedores y empresas tecnológicas transnacionales. La Comisión Interamericana de Derechos Humanos y otros organismos han insistido en la necesidad de marcos regionales que protejan a periodistas, activistas y a la sociedad civil frente al abuso de tecnologías de intrusión. La recomendación común es clara: actualizar la normativa, crear instancias independientes de control y garantizar recursos técnicos para auditorías.

Argentina: controles formales y desafíos prácticos

En Argentina el andamiaje legal de inteligencia remonta a la Ley de Inteligencia Nacional [Ley 25.520 (2001)], que establece principios y mecanismos de actuación del sistema de inteligencia. Sin embargo, la persistencia de denuncias y episodios de opacidad han mostrado la tensión entre la letra de la norma y la práctica institucional. Informes de organizaciones de la sociedad civil han criticado la eficacia real de los órganos de control —como la Comisión Bicameral— por limitaciones en acceso a información, recursos técnicos y garantías de independencia. Es decir: existe un marco formal, pero su aplicación y capacidad de fiscalización siguen siendo puntos débiles que requieren reforma profunda.

Un país que aspire a un equilibrio entre seguridad y derechos debe atender tres vertientes simultáneas: 1) legislación actualizada que defina límites claros y sanciones proporcionales; 2) organismos de control con autonomía, acceso técnico y transparencia operativa; y 3) mecanismos de reparación para víctimas de vigilancia ilícita. Sin estas piezas, la supervisión se vuelve ritual y la impunidad permanece.

.

¿Cómo vigilar a quienes vigilan? Instrumentos para un control efectivo

A partir de la experiencia comparada y las recomendaciones internacionales, pueden proponerse medidas concretas:

1. Transparencia institucional y divulgación pública de algoritmos y criterios de selección: explicar qué datos se recaban, con qué criterios se priorizan objetivos y qué algoritmos automatizados son empleados. Transparencia no significa revelar operaciones sensibles, sino dar trazabilidad técnica y legal a los procesos decisionales.

2. Control judicial previo y auditoría independiente: cualquier interceptación debe requerir autorización judicial fundada y sujeta a revisiones posteriores por auditores con acceso a registros y metadatos. Las auditorías técnicas independientes (por ejemplo, por universidades o laboratorios forenses acreditados) son esenciales para comprobar el uso legítimo de herramientas.

3. Prohibición y control de transferencia de tecnologías ofensivas: limitar la compra y el uso de spyware sin mecanismos de supervisión; exigir cláusulas contractuales de responsabilidad y auditoría en los contratos con proveedores privados.

4. Capacitación técnica del poder legislativo y judicial: sin conocimiento técnico, los controles se vuelven simbólicos. Equipar a comisiones y tribunales con peritos y unidades técnicas estables es crucial.

5. Registro público de solicitudes de vigilancia y balances anuales: estadísticas desagregadas que permitan evaluar la proporcionalidad y el sesgo en la selección de objetivos.

6. Protecciones específicas para periodistas, defensores y opositores: umbrales más exigentes para autorizar intervenciones sobre actores políticamente sensibles.

Estas medidas no son una utopía; forman parte de los estándares propuestos por organismos internacionales y ya han sido esbozadas en jurisprudencia y recomendaciones de relatores de la ONU. Implementarlas exige voluntad política y litigiosidad pública —pero también cultura institucional.

Recordar para no repetir

Como advirtió Benjamin Franklin —en una frase que hoy resuena con inquietante actualidad—, quien sacrifica la libertad por seguridad no merece ni libertad ni seguridad. Más contemporáneamente, los relatores de derechos humanos han insistido: la vigilancia indiscriminada erosiona la democracia misma. Estas máximas no constituyen dogma; son recordatorios prácticos de que la tecnología, por sí sola, no nos salva: somos nosotros, con instituciones fuertes y normas claras, quienes debemos decidir los límites.

Vigilancia responsable

Vigilar a los que vigilan no es una postura antipatriótica; es la condición mínima de una República que respete a sus ciudadanos. La defensa de la seguridad y la protección de los derechos no son objetivos opuestos sino complementarios: sólo una inteligencia legítima —limitada, transparente y auditada— puede preservar la seguridad sin devorar las libertades que dice proteger.

Es hora de un compromiso colectivo: parlamentos que actualicen leyes, magistrados que exijan pruebas fundadas, comisiones que cuenten con pericia técnica, periodistas que investiguen y ciudadanía informada que exija cuentas. Si algo enseñan Echelon, Snowden, Pegasus y los informes internacionales, es que el riesgo no es un futuro posible: ya está aquí. La pregunta es si permitiremos que la tecnología decida por nosotros o recuperaremos, con herramientas democráticas, el control sobre quienes nos vigilan.

Actuemos. Reformemos marcos legales, blindemos institutos de control, prohíbanse ventas opacas de tecnologías de intrusión y construyamos auditorías técnicas independientes. No hay seguridad durable sin legitimidad; no hay legitimidad sin vigilancia popular sobre la vigilancia estatal.

Fuente: Ediciones EP, 20/10/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

El importante mensaje de Los tres días del cóndor

La Inteligencia y sus especialidades en la Sociedad del conocimiento

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

Actuación policial basada en la inteligencia: una pieza clave para enfrentar el crimen organizado y el terrorismo

.

.

.

Actuación policial basada en la inteligencia: una pieza clave para enfrentar el crimen organizado y el terrorismo

septiembre 26, 2025

Por Gustavo Ibáñez Padilla.

La actuación policial basada en la inteligencia —conocida por sus siglas en inglés como intelligence-led policing (ILP)— no es una moda operativa: es un cambio de paradigma en la Gestión del riesgo que traslada la iniciativa desde la reacción hacia la anticipación. En esencia, plantea que la prevención eficaz de actos graves —desde redes de narcotráfico transnacional hasta celdas terroristas— depende de transformar datos en conocimiento accionable, y conocimiento en decisiones que prioricen recursos, operaciones y políticas públicas. Analizaremos por qué ese enfoque resulta hoy imprescindible, cómo se ha desarrollado internacionalmente, qué lecciones arroja su aplicación práctica y qué desafíos y oportunidades presenta para Argentina.

.

El crecimiento y la convergencia de amenazas

En la última década el paisaje global delictivo ha mostrado dos tendencias persistentes y peligrosas: la expansión de mercados ilícitos —especialmente de estupefacientes sintéticos y cocaína— y la sofisticación de las organizaciones criminales transnacionales. El informe mundial sobre drogas de la ONU documenta incrementos significativos en la producción y en las rutas de salida de estupefacientes, lo que multiplica recursos, redes y violencia asociada. Al mismo tiempo, organismos internacionales de policía constatan la intensificación de modalidades delictivas como el fraude en línea, el lavado de activos y la ciberdelincuencia, fenómenos que refuerzan la capacidad operativa de las organizaciones ilícitas.

Paralelamente se observa una convergencia entre crimen organizado y terrorismo: alianzas puntuales para financiación, utilización de rutas de contrabando o tecnologías compartidas, y la imbricación funcional cuando actores violentos recurren a actividades criminales para sostenerse. En América Latina este nexo ha sido objeto de análisis y alerta por parte de organizaciones académicas y de cooperación (a nivel global UNICRI; en Argentina: ISSP, IUSE, UBA), que describen escenarios donde el intercambio entre grupos armados, carteles y actores ideológicos genera riesgos híbridos complejos.

.

¿Qué es y qué aporta la ILP?

El enfoque ILP articula cuatro bloques operativos: recolección y verificación de información multisectorial; análisis sistemático para detectar patrones y actores; priorización y asignación de recursos sobre objetivos que generan mayor daño social; y toma de decisiones estratégicas y tácticas informadas por inteligencia. A diferencia de la mera vigilancia reactiva, la ILP busca reducir daños agregando valor analítico a la gestión policial: identificar ‘puntos calientes’ (hotspots), redes logísticas, eslabones financieros y vectores tecnológicos que sostienen la amenaza. Esta arquitectura convoca no sólo a unidades policiales sino a toda la comunidad de seguridad —agencias de inteligencia, organismos judiciales, fiscales, aduanas, reguladores financieros y actores privados clave— configurando una red de información y acción.

Modelos y experiencias internacionales

El ILP tiene raíces conceptuales y prácticas en el Reino Unido, donde el National Intelligence Model (NIM) formalizó procesos de priorización y flujo de inteligencia a comienzos de los 2000. Ese modelo inspiró adaptaciones en Estados Unidos —entre ellas la proliferación de fusion centers para articular información entre niveles federal, estatal y local— y en múltiples policías europeas que integraron análisis espacial y temporal en su toma de decisiones. Las experiencias muestran éxitos operacionales —reducción de delitos focales, desarticulación de células logísticas— pero también límites: carencias de gobernanza, problemas de interoperabilidad tecnológica y cuestionamientos de derechos y privacidad en contextos mal regulados.

Un ejemplo ilustrativo es el de la Policía de Kent (Reino Unido), que con un enfoque analítico logró focalizar recursos sobre actores responsables de crímenes de alto impacto y documentó reducciones apreciables en indicadores locales; sin embargo, otras experiencias —como algunas fusiones en Estados Unidos— evidenciaron riesgos de dispersión de objetivos y de información irrelevante si no existe una gobernanza clara.

.

Lecciones y desafíos en el caso argentino

Argentina reúne lecciones dolorosas sobre la necesidad de inteligencia eficaz y responsable. Atentados como los de la Embajada de Israel (1992) y la AMIA (1994) dejaron en evidencia fallas en coordinación, en la cadena investigativa y en mecanismos institucionales de control, con consecuencias públicas y políticas de larga duración. La investigación y las controversias alrededor de esos eventos han moldeado demandas sociales por mayor profesionalización y transparencia en los servicios de inteligencia. Más recientemente, la reestructuración del sistema nacional mediante el Decreto 614/2024 (que disolvió la AFI y reorganizó competencias bajo la nueva Secretaría de Inteligencia de Estado, SIDE) plantea una oportunidad para modernizar procesos, pero exige garantías de controles legales y de respeto a derechos.

Para un país tan extenso como el nuestro, donde las rutas de narcotráfico internacionales utilizan corredores y nodos locales y donde los vacíos institucionales han sido aprovechados por actores ilícitos, la ILP no es un lujo técnico: es una herramienta operativa para romper cadenas logísticas, detectar financiamiento ilícito y prevenir atentados mediante la gestión de riesgos acumulativos.

Comunidad de Inteligencia y Cultura de Inteligencia: dos condiciones necesarias

La Comunidad de Inteligencia en el marco policial implica más que compartir bases de datos: supone acuerdos operativos, protocolos de intercambio, régimen claro de responsabilidades y mecanismos para convertir información en productos analíticos útiles para mandos y fiscales. La gobernanza interinstitucional debe contemplar interoperabilidad técnica, estándares mínimos de calidad y procedimientos de validación.

La Cultura de Inteligencia es el cambio interno que demanda la ILP: valorar el análisis frente a la impulsividad operativa; profesionalizar roles del analista; aceptar errores controlados en la experimentación táctica; y reconocer límites legales y éticos del empleo de información. Sin esa cultura —que se construye con formación, disciplina, incentivos y reglas claras— los sistemas se transforman en archivos inertes o en instrumentos de abuso. Implementar ILP exige por tanto inversión en capital humano, plataformas analíticas y, fundamentalmente, liderazgo que promueva la colaboración sostenida entre agencias y con la sociedad.

Algunas recomendaciones prácticas

1. Consolidar marcos legales y de transparencia que permitan intercambio de inteligencia con salvaguardas de derechos.

2. Implementar modelos de gobernanza interoperable —sobre la base del NIM y experiencias adaptadas localmente— que orienten prioridades nacionales frente a riesgos transnacionales.

3. Fortalecer capacidades analíticas y docentes en la policía y en agencias afines, creando carreras profesionales para analistas y canales ágiles con la fiscalía y la justicia.

4. Desarrollar unidades operativas conjuntas para desarticular nodos logísticos (finanzas, transporte, puertos) y cortar fuentes de financiamiento.

5. Establecer controles civiles y auditorías técnicas que prevengan desvíos y resguarden libertades públicas.

Un llamado a la coordinación

La complejidad y la virulencia de las amenazas no admiten fragmentación institucional ni soluciones aisladas. Argentina necesita consolidar una comunidad de inteligencia profesional, regulada y legitimada, y cultivar una cultura de inteligencia que priorice análisis riguroso, colaboración y respeto por los derechos. La ILP ofrece el andamiaje metodológico: traducir datos en decisiones; priorizar lo que verdaderamente amenaza a la seguridad nacional; y operar con eficacia y control republicano. Pero esa promesa sólo se cumple si el conjunto de actores —gobierno, agencias de inteligencia, fuerzas de seguridad, justicia, organismos de control, sector privado y sociedad civil— coordina tareas, comparte riesgos y asume responsabilidades.

Hoy, la respuesta no puede limitarse a más recursos aislados; exige diseño institucional, formación profesional y voluntad política para integrar saberes y acciones. Convocamos —valorando la seguridad como bien público— a articular un compromiso nacional: modernizar los procesos de inteligencia y contrainteligencia, proteger las libertades, y coordinar con solvencia la lucha contra quienes, desde el crimen organizado o desde el terrorismo, ponen en riesgo la vida y el porvenir de los argentinos. El tiempo de la prevención inteligente es ahora.

Fuente: Ediciones EP, 26/09/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

Inteligencia es anticipación

Antecedentes del Ciclo de Inteligencia de Sherman Kent

La Inteligencia y sus especialidades en la Sociedad del conocimiento

.

.

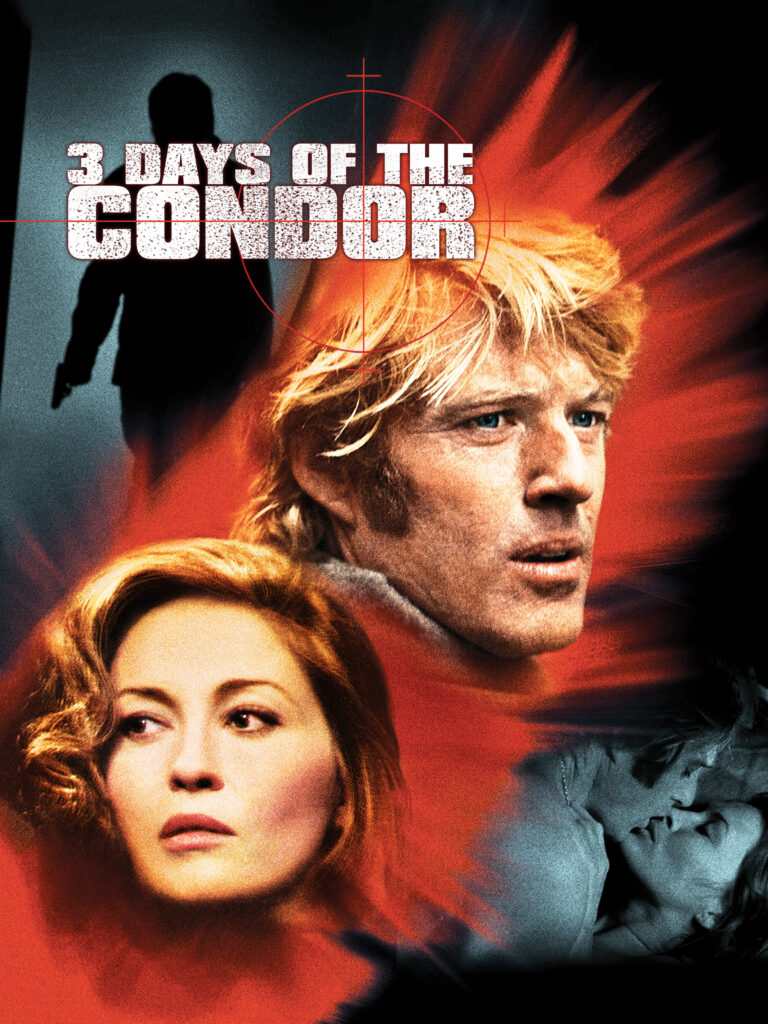

El importante mensaje de Los tres días del cóndor

septiembre 16, 2025

Por Gustavo Ibáñez Padilla.

La muerte de Robert Redford revive inevitablemente la memoria de una de sus interpretaciones más icónicas: Joseph Turner, el lector y analista de la CIA en Three Days of the Condor (Los tres días del cóndor, 1975). Una película que, bajo el ropaje de un thriller de suspenso, puso en primer plano una figura poco comprendida y muchas veces relegada por el imaginario popular: la del Analista de inteligencia, el eslabón clave en la transformación de datos dispersos en conocimiento estratégico capaz de guiar decisiones de vida o muerte.

Lejos del glamour del espía con gabardina, Turner es un lector meticuloso que detecta patrones ocultos en libros, artículos y publicaciones aparentemente inocuas. Su tarea consiste en “leer entre líneas” para identificar tendencias, amenazas y estrategias ocultas. Es decir, hacer aquello que en la jerga se denomina Análisis de inteligencia, el corazón del trabajo que sostiene a los servicios y que, en última instancia, protege a las naciones.

.

El Ciclo de Kent: de la información al conocimiento útil

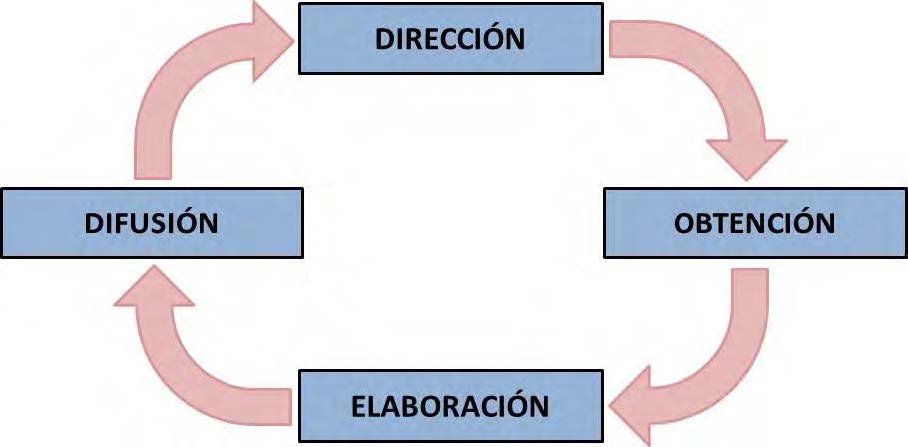

Para comprender el verdadero valor de la labor de Turner, conviene recurrir al clásico Ciclo de Kent, formulado por Sherman Kent, considerado el padre de la inteligencia moderna. Este ciclo describe el proceso continuo por el cual la información se transforma en inteligencia:

─Planeación: se definen las preguntas estratégicas que el decisor necesita responder.

─Obtención: se recolectan datos desde múltiples fuentes, abiertas y secretas.

─Procesamiento: se depura, clasifica y traduce la información.

─Análisis y producción: se interpreta y sintetiza, elaborando escenarios y estimaciones.

─Difusión: el conocimiento llega en forma clara y precisa al decisor.

─Retroalimentación: el ciclo se ajusta a partir de nuevas necesidades o fallos detectados.

En esta cadena, el analista es el alquimista, quien convierte un torrente caótico de datos en conocimiento estructurado. Turner, en la película, descubre un patrón en novelas de espionaje baratas que anticipa una operación clandestina real. Allí reside la metáfora: la inteligencia no se basa en gadgets espectaculares, sino en la capacidad de discernir lo invisible en lo evidente.

.

Inteligencia: mucho más que espionaje

El cine ha contribuido a consolidar la idea de que inteligencia equivale a espionaje. Pero la realidad es más amplia y sofisticada. La inteligencia estratégica busca dotar a los líderes de un mapa preciso de amenazas, riesgos y oportunidades.

Su función no es solo espiar; es comprender. Comprender al adversario, pero también comprender el contexto, las tendencias tecnológicas, los movimientos financieros, los cambios sociales. Inteligencia es tanto la CIA como los equipos de analistas financieros de Wall Street, los especialistas en ciberseguridad de Silicon Valley o las unidades de prevención de delitos en la policía urbana.

El mundo moderno, hiperconectado y saturado de información, multiplica la necesidad de analistas capaces de separar la señal del ruido.

.

La contracara: la Contrainteligencia

Cada disciplina tiene su espejo. En este caso, la Contrainteligencia. Si la inteligencia busca conocer al adversario, la contrainteligencia procura impedir que el adversario nos conozca a nosotros.

Se trata de un entramado de medidas defensivas y ofensivas para proteger secretos, operaciones y vulnerabilidades. Su campo abarca desde la

disciplina del secreto y el principio de necesidad de saber hasta técnicas de engaño, velo y decepción.

En palabras simples: mientras la inteligencia ilumina, la contrainteligencia oscurece. Y ambas se entrelazan en una danza perpetua.

En este punto resulta inevitable recordar a Sun Tzu, quien en El arte de la guerra afirmaba: “Conócete a ti mismo y conoce a tu enemigo y en cien batallas nunca correrás peligro”. La frase condensa la esencia de la inteligencia (conocer al otro) y de la contrainteligencia (conocerse y protegerse a uno mismo). Ambas disciplinas, como hermanas mellizas, forman el núcleo de la seguridad estratégica.

Ejemplos abundan:

─El caso de Aldrich Ames en la CIA y Robert Hanssen en el FBI muestran cómo la contrainteligencia fallida puede desangrar a un sistema entero.

─En contraste, la operación de engaño “Fortitude” durante la Segunda Guerra Mundial, que hizo creer a Hitler que el desembarco aliado sería en Calais

y no en Normandía, es un hito de contrainteligencia exitosa.

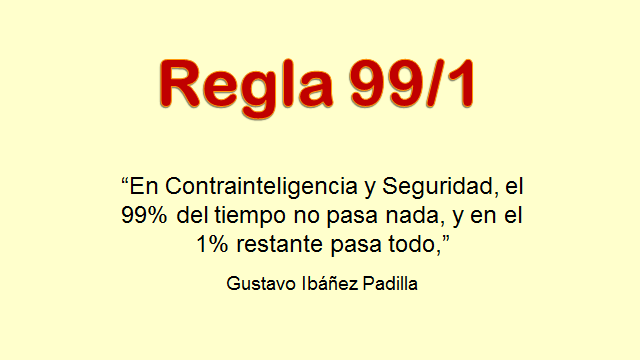

La Regla 99/1: cuando todo pasa en un instante

Aquí entra en juego la que yo denomino como Regla 99/1: “En Contrainteligencia y Seguridad, el 99% del tiempo no pasa nada, y en el 1% restante pasa todo”.

La sentencia es tan simple como brutal. Los sistemas de seguridad -estatales, corporativos o personales- enfrentan un dilema estructural: la rutina y la calma prolongada conducen a la relajación. Es humano bajar la guardia cuando nada ocurre durante meses o años. Pero es precisamente en ese instante de descuido cuando se produce la irrupción devastadora: un ataque terrorista, un hackeo masivo, un fraude financiero.

.

Ejemplos recientes lo prueban:

─El 11 de septiembre de 2001, cuando la rutina de seguridad aérea parecía suficiente hasta que no lo fue.

─El ciberataque a SolarWinds en 2020, que permaneció oculto durante meses hasta golpear simultáneamente a múltiples agencias estadounidenses.

─El colapso de Lehman Brothers en 2008, anticipado por pocos analistas que supieron ver más allá de balances maquillados.

La regla 99/1 obliga a sostener la disciplina permanente, incluso cuando nada parece amenazante. Ese es el verdadero desafío de la seguridad moderna.

Conceptos esenciales del oficio

El mundo de la inteligencia y la contrainteligencia se rige por principios técnicos que merecen ser divulgados:

─Disciplina del secreto: restringir el acceso a la información sensible.

─Necesidad de saber: solo quien requiere un dato para su función lo obtiene.

─Sigilo: la capacidad de actuar sin dejar huellas detectables.

─Velo y engaño: generar confusión deliberada en el adversario.

─Decepción: inducir al enemigo a adoptar decisiones equivocadas.

Estos conceptos son aplicables no solo en organismos estatales, sino también en la empresa privada, en la política y hasta en la vida cotidiana.

Desde proteger datos personales hasta evitar caer en una estafa digital, la inteligencia y la contrainteligencia están más cerca de lo que parece.

El legado de Robert Redford y la actualidad del Cóndor

Los tres días del cóndor sigue siendo vigente porque anticipó preguntas que hoy son centrales:

─¿Hasta qué punto los servicios de inteligencia deben actuar sin control democrático?

─¿Puede un simple analista descubrir conspiraciones que los jerarcas prefieren ignorar?

─¿Cómo evitar que la maquinaria del secreto se vuelva contra la propia sociedad que dice proteger?

Robert Redford encarnó al ciudadano común arrojado a un laberinto de poder, secreto y traición. Su personaje recordaba que detrás de cada análisis de inteligencia hay una persona de carne y hueso que debe decidir entre callar o denunciar, entre obedecer o exponer la verdad.

La inteligencia como función vital

La muerte de Robert Redford nos invita a revisitar Los tres días del cóndor, pero sobre todo a reflexionar sobre el rol insustituible de la inteligencia y la contrainteligencia en el siglo XXI.

El mundo vive bajo la ilusión de normalidad el 99% del tiempo, pero basta un 1% para que todo cambie. Solo los sistemas que comprenden esta lógica y mantienen la guardia alta sobreviven.

Por eso, la inteligencia no es un lujo de espías hollywoodenses, sino una función vital del Estado moderno, de las empresas y de los ciudadanos.

En un entorno marcado por la incertidumbre, la hiperconexión y la fragilidad, aprender a pensar como un analista de inteligencia puede marcar la diferencia entre la seguridad y el desastre.

La lección es clara: la inteligencia protege, la contrainteligencia preserva, y ambas son indispensables para la libertad, la soberanía y la vida misma. Hoy más que nunca, es momento de tomarlas en serio.

.

Fuente: Ediciones EP, 16/09/25.

Información sobre Gustavo Ibáñez Padilla

Más información:

Inteligencia es anticipación

Antecedentes del Ciclo de Inteligencia de Sherman Kent

La Inteligencia y sus especialidades en la Sociedad del conocimiento

______________________________________________________________________________

______________________________________________________________________________

Vincúlese a nuestras Redes Sociales: LinkedIn YouTube Twitter

______________________________________________________________________________

.

.

Contrainteligencia para todos: del Cono del Silencio al Santor Harp

abril 10, 2025

Por Gustavo Ibáñez Padilla.

En un mundo donde hasta tu tostadora podría estar espiándote (¡y no solo por tu gusto por el pan quemado!), proteger nuestras conversaciones cara a cara se ha convertido en una cuestión de supervivencia informativa. Vivimos en la era del micrófono omnipresente: teléfonos, relojes, asistentes virtuales, auriculares, bolígrafos espías y hasta lámparas con alma de James Bond. La privacidad, ese bien intangible que antes dábamos por hecho, hoy se ha convertido en un lujo… o en una estrategia de contrainteligencia.

¿Recuerdan el Cono del Silencio de Superagente 86? Ese armatoste transparente que descendía del techo para que el Agente 86 y el Jefe pudieran hablar en secreto… aunque, en realidad, nunca funcionaba. Pues bien, afortunadamente la tecnología ha avanzado desde entonces, y hoy tenemos opciones reales —y portátiles— para mantener nuestras charlas fuera del alcance de oídos indiscretos. Señoras y señores, les presento al Santor HARP: el ninja acústico del siglo XXI.

.

Cuando las paredes oyen (y graban)

No es paranoia si realmente te están escuchando. Cualquiera que haya pronunciado la frase “creo que necesito una aspiradora nueva” cerca de su teléfono y haya visto una avalancha de anuncios al respecto, lo sabe. ¿Y si esa conversación hubiera sido sobre una fusión empresarial, un plan de innovación o una traición amistosa en el póker del viernes? Pues ahí está el peligro.

En este escenario de vigilancia ubicua, la contravigilancia no es solo cosa de espías con gabardina y gafas oscuras. Es una necesidad estratégica tanto para directivos como para cualquier ciudadano que valore su privacidad. Y ahí es donde entra en acción el Santor HARP: un dispositivo diseñado con precisión quirúrgica para proteger conversaciones cara a cara en tiempo real.

La sinfonía del desconcierto: cómo funciona el Santor HARP

El Santor HARP no bloquea micrófonos como si fuera un inhibidor de señal al estilo de un tanque de guerra. No, eso sería demasiado burdo y, además, ilegal en muchos lugares. Lo que hace es mucho más elegante: confunde, desorienta y sabotea cualquier intento de grabación.

Modo de Mezcla de Voz: imagina una fiesta de cumpleaños en la que todos cantan a distintas velocidades y tonos. Eso es lo que escucha cualquier dispositivo espía cuando el HARP entra en acción: una cacofonía premeditada que se superpone a la conversación real, impidiendo su aislamiento mediante softwares de limpieza forense.

Modo Discreto: para los que prefieren el sigilo absoluto, este modo emite un ruido casi imperceptible, como un susurro constante que es suficiente para sabotear grabaciones sin molestar a los interlocutores. Y, por si fuera poco, puedes camuflarlo reproduciendo música desde tu lista de Spotify. ¡Espía eso, Siri!

Escudo Acústico Personalizado: con la app Santor Connect, puedes cargar tus propias frecuencias de voz al dispositivo. Así, la protección se ajusta a ti, como un traje a medida para tus cuerdas vocales. ¿Te imaginas a tu voz generando su propio campo de fuerza? Ya no hace falta imaginarlo.

Portabilidad letal (en el buen sentido)

El Santor HARP es tan compacto como un altavoz de escritorio y tan fácil de usar como una tostadora (esperemos que más seguro). No necesita cables interminables ni técnicos con destornilladores. Lo colocas sobre la mesa, eliges el modo que más te guste, y listo: tienes un escudo de invisibilidad auditiva.

Además, su diseño sobrio y minimalista no delata su verdadero poder, algo fundamental si no quieres que parezca que estás haciendo una película de espías en plena reunión de presupuesto.

Espías corporativos, abstenerse

No es casualidad que este dispositivo ya esté en manos de agencias gubernamentales y unidades militares alrededor del mundo. Pero su verdadera revolución está en acercar ese nivel de protección al ciudadano común, al ejecutivo preocupado por la filtración de una patente o al abogado que sabe que las paredes tienen oídos y micrófonos 4K.

La empresa detrás de esta maravilla es SANTOR Security Inc., una compañía canadiense fundada en 2011 y especializada en técnicas de contramedidas de vigilancia. ¿Su objetivo? Hacer que lo que se dice cara a cara, se quede cara a cara. Nada de archivos .mp3 con tu voz diciendo cosas comprometedoras.

¿Exageración o precaución sensata?

Algunos dirán que todo esto es paranoia tecnológica. Otros, que es simplemente sentido común adaptado al siglo XXI. Lo cierto es que, en un contexto donde la información puede valer más que el oro y donde cualquier micrófono puede convertirse en un testigo no deseado, proteger nuestras conversaciones debería ser una prioridad, no un lujo.

No se trata solo de evitar el espionaje empresarial o gubernamental. Se trata de proteger nuestras ideas, decisiones y planes. De preservar la confianza que surge en una conversación íntima o profesional. De no dejar que las máquinas escuchen lo que está reservado para los humanos.

.

Contrainteligencia: una necesidad, no una moda

Vivimos en tiempos donde la vigilancia pasiva ha dejado de ser ciencia ficción y se ha instalado cómodamente en nuestros bolsillos, escritorios y salones. Frente a esta realidad, la contrainteligencia no es solo un juego de espías ni una táctica militar. Es un acto de libertad personal y profesional. Es la manera en que recuperamos el control sobre nuestras propias palabras.

Así que la próxima vez que tengas una conversación importante, no invoques al Cono del Silencio ni te refugies en una cabina telefónica del siglo pasado. Hazlo con inteligencia. Hazlo con contrainteligencia. Hazlo con el Santor HARP.

Porque en un mundo donde todos te escuchan, el verdadero poder está en saber cuándo y cómo no ser escuchado. ¿Privacidad o complacencia? Tú decides.

Fuente: Ediciones EP, 10/04/25.

Más información:

Contrainteligencia empresarial

Vivir en un mundo incierto y complejo

Inteligencia y Contrainteligencia empresarial

La Seguridad Personal y Familiar en el Siglo XXI

Carlos Atachahua, el narcotraficante experto en Contrainteligencia

Contrainteligencia y Contravigilancia: cómo proteger tus conversaciones

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

.

.

Vivir en un mundo incierto y complejo

abril 1, 2025

Por Redacción EP.

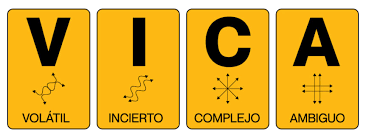

Vivimos en un mundo que se caracteriza por su volatilidad, incertidumbre, complejidad y ambigüedad (VICA). Estos rasgos no solo afectan nuestras decisiones individuales, sino también las políticas públicas, la gestión empresarial y las relaciones sociales. En este entorno, la seguridad constituye un pilar fundamental para garantizar la paz y la libertad en todos los ámbitos de nuestra vida: la familia, el barrio, la empresa y la sociedad en general. Pero la seguridad no es un concepto que pueda delegarse únicamente en especialistas; debe ser un esfuerzo colectivo que se apoya en la autonomía personal y la educación integral.

.

Para lograr esta autonomía, es crucial comprender y aplicar los principios de seguridad, inteligencia y contrainteligencia. La inteligencia nos permite conocer y analizar el entorno, identificar patrones y prever posibles riesgos. La contrainteligencia, por su parte, nos ayuda a detectar y neutralizar amenazas antes de que estas se materialicen. Como ejemplo, imaginemos a un empleado de limpieza en una Refinería de petróleo que observa comportamientos sospechosos en un proveedor y alerta al personal de seguridad. Esa simple acción podría prevenir un sabotaje o un atentado. Esto ilustra cómo la seguridad no es solo responsabilidad de un grupo especializado, sino un esfuerzo colectivo donde cada individuo juega un rol clave.

.

En Argentina, la implementación de estrategias basadas en estos conceptos enfrenta obstáculos significativos. Históricamente, la formación en seguridad, inteligencia y contrainteligencia ha estado relegada a un segundo plano en las instituciones académicas y en la formación profesional. El Equipo de Estudios en Seguridad Humana y Multidimensional, que cuenta con la participación de la Universidad del Museo Social Argentino (UMSA) y la Fundación FIDES, busca cerrar esta brecha. Este grupo interdisciplinario, coordinado por el Lic. Julio Fumagalli Macrae y el Ing. Gustavo Ibáñez Padilla, propone crear espacios de aprendizaje que formen profesionales con una visión integral de la seguridad.

Esta perspectiva incluye disciplinas como seguridad corporativa, inteligencia criminal, resolución de conflictos, planeamiento estratégico y protección ambiental, entre otras. La consulta y colaboración de renombrados expertos asegura una base sólida para abordar las amenazas contemporáneas. Como destacó el filósofo y estratega militar chino Sun Tzu: “La seguridad suprema consiste en desbaratar los planes del enemigo; no en derrotarlo por la fuerza”. Esta idea subraya la importancia de la prevención y la inteligencia en lugar de depender exclusivamente de respuestas reactivas.

La seguridad humana y multidimensional no es solo un concepto teórico; es una necesidad práctica en un mundo donde las amenazas están en constante evolución. Desde el cibercrimen hasta las catástrofes naturales, las problemáticas actuales requieren soluciones integrales que aborden las vulnerabilidades de las personas, las comunidades y las instituciones. La colaboración entre los sectores académico, público y privado es esencial para desarrollar estrategias que no solo mitiguen riesgos, sino que también fomenten la resiliencia.

Un punto crítico en este debate es la falta de formación en habilidades básicas de seguridad para todos los ciudadanos. En un contexto tan impredecible como el actual, no podemos permitirnos depender exclusivamente de especialistas. Cada individuo debe ser capaz de reconocer señales de advertencia, evaluar riesgos y actuar en consecuencia. Por ejemplo, el entrenamiento en seguridad podría ayudar a los empleados de una empresa a identificar irregularidades en el comportamiento de colegas o visitantes, contribuyendo a la prevención de fraudes o accidentes.

Además, la autonomía personal basada en estos principios fortalece el tejido social. Una comunidad informada y proactiva puede hacer frente a crisis con mayor eficacia, desde inundaciones o incendios hasta incidentes de seguridad. Parafraseando al filósofo estoico Epicteto: La experiencia no es lo que te sucede, sino lo que haces con lo que te sucede. Esta reflexión invita a tomar responsabilidad por nuestra preparación y capacidad de respuesta ante los desafíos.

Un aspecto clave para fomentar esta autonomía es la educación. Incorporar contenidos sobre seguridad, inteligencia y contrainteligencia en los programas educativos y de formación profesional es un paso indispensable. Además, las organizaciones también deben invertir en capacitación continua para sus empleados, asegurándose de que todos cuenten con las herramientas necesarias para identificar y mitigar riesgos. Esta inversión no solo protege activos tangibles, sino también fortalece la confianza y la cohesión dentro de las organizaciones.

En última instancia, construir una cultura de seguridad exige un cambio de mentalidad. Debemos pasar de una visión reactiva a una proactiva, donde la prevención sea la prioridad. Esto implica reconocer que la seguridad no es un gasto, sino una inversión en nuestro bienestar y estabilidad a largo plazo. Además, la colaboración entre individuos, comunidades y organizaciones es esencial para enfrentar un futuro incierto.

Para cerrar, es vital reflexionar sobre el papel que cada uno de nosotros puede desempeñar en este proceso. Como dijo Nelson Mandela: “La educación es el arma más poderosa que puedes usar para cambiar el mundo”. No subestimemos el poder de la información y el aprendizaje. Todos tenemos la capacidad de contribuir a un entorno más seguro si tomamos la decisión consciente de prepararnos y actuar.

La invitación es clara: asumamos la responsabilidad de nuestra propia seguridad y la de quienes nos rodean. Invirtamos en educación, promovamos el aprendizaje colectivo y trabajemos en conjunto para construir un futuro más seguro. El mundo VICA puede parecer desalentador, pero con autonomía, inteligencia y colaboración, podemos transformarlo en una oportunidad para crecer y prosperar.

Fuente: Ediciones EP, 24/01/25.

Más información:

Vaca Muerta: La joya y su vulnerabilidad

La Seguridad Personal y Familiar en el Siglo XXI

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

Protección de Objetivos de Valor Estratégico: Análisis y propuestas al nuevo marco jurídico – Decreto 1107/24.

Ciclo de Lanzamiento 2024 del Equipo de Estudios en Seguridad Humana y Multidimensional:

.

.

.

.

Contrainteligencia y Contravigilancia: cómo proteger tus conversaciones

enero 30, 2025

Por Gustavo Ibáñez Padilla.

Si alguna vez viste la serie Superagente 86, recordarás el icónico «Cono del Silencio», ese ingenioso pero defectuoso dispositivo que pretendía evitar que cualquier intruso escuchara conversaciones confidenciales. Aunque el pobre Maxwell Smart terminaba gritando para que su jefe lo entendiera, la idea de mantener la privacidad en las conversaciones cara a cara no es ninguna broma. En un mundo donde los micrófonos acechan en cada esquina, desde nuestros teléfonos hasta relojes inteligentes y bolígrafos espías, la contravigilancia es una necesidad, no una excentricidad.

.

El peligro de hablar demasiado… Y que te escuchen

Las filtraciones de información confidencial no son patrimonio exclusivo de las películas de espionaje. Empresas, políticos, periodistas y hasta ciudadanos comunes han sufrido las consecuencias de conversaciones captadas sin su consentimiento. Con la tecnología actual, un espía corporativo no necesita disfrazarse de camarero en un restaurante elegante; basta con que deje un dispositivo de escucha camuflado entre los cubiertos o active el micrófono de un teléfono olvidado en la mesa.

Y no es ciencia ficción. Cada día se desarrollan nuevos métodos de espionaje para captar conversaciones privadas sin que el objetivo lo sepa. Aquí es donde entra en juego la contravigilancia y, más específicamente, dispositivos como el Santor HARP, diseñado para impedir que terceros escuchen lo que no deben.

Santor Harp: El escudo invisible para tus conversaciones

El Santor HARP es lo más cercano a un «Cono del Silencio» funcional. Diseñado para proteger conversaciones cara a cara, este dispositivo de grado militar funciona de tres maneras:

1. Modo de mezcla de voz: Genera un ruido que enmascara la conversación con un volumen mayor al de la voz natural. Esto hace que los micrófonos cercanos registren un audio ininteligible y dificulta el uso de software de limpieza forense.

2. Modo discreto: Emite un sonido apenas perceptible para el oído humano, pero lo suficientemente fuerte como para interferir con grabaciones ocultas. Además, se le puede agregar música en streaming, camuflándolo como un altavoz común.

3. Escudo acústico personalizado: Gracias a la aplicación móvil SANTOR Connect, permite cargar frecuencias de voz específicas, creando una protección adaptada a cada usuario.

.

La privacidad: un lujo que ya no podemos dar por sentado

Atrás quedaron los días en que la seguridad en las comunicaciones era solo una preocupación para gobiernos y corporaciones multimillonarias. Hoy, cualquier persona con un interés en mantener su información fuera del alcance de oídos indiscretos debería considerar la contravigilancia como parte de su rutina diaria. Con el crecimiento del teletrabajo, las reuniones en cafeterías o espacios públicos son cada vez más comunes, lo que aumenta el riesgo de que conversaciones privadas terminen en manos equivocadas.

Y no hay que olvidar el factor James Bond de todo esto. Admitámoslo: usar un dispositivo que crea un escudo invisible para evitar escuchas clandestinas es lo más cercano que estarás a ser un agente secreto de verdad. Además, su diseño compacto y portabilidad inigualable permiten que puedas llevar tu protección a cualquier lugar.

Un futuro donde la seguridad es prioridad

La empresa canadiense SANTOR Security Inc., fundada en 2011, ha revolucionado el campo de la contravigilancia y las técnicas de protección auditiva. Con una interfaz intuitiva y tecnología de vanguardia, el Santor HARP representa una de las soluciones más eficaces en el mundo de la seguridad de la información.

En un mundo donde las filtraciones de datos son moneda corriente y los micrófonos espías pueden estar ocultos en cualquier rincón, proteger tus conversaciones ya no es opcional: es una necesidad. No se trata de paranoia, sino de sentido común. La contravigilancia es la nueva norma para quienes entienden que la privacidad es un derecho, no un lujo.

Así que la próxima vez que tengas una conversación importante, pregúntate: ¿estás seguro de que nadie más está escuchando? Y si la respuesta no es un rotundo «sí», quizá sea momento de invertir en un buen aliado tecnológico para blindar tus palabras.

Porque, seamos sinceros, lo último que quieres es que tu próximo gran negocio o secreto termine filtrado en un grupo de WhatsApp… o peor, en las noticias.

Fuente: Ediciones EP, 30/01/25.

.

Más información:

Contrainteligencia empresarial

Vivir en un mundo incierto y complejo

Inteligencia y Contrainteligencia empresarial

La Seguridad Personal y Familiar en el Siglo XXI

Carlos Atachahua, el narcotraficante experto en Contrainteligencia

Seguridad Humana Multidimensional: Una clave para enfrentar los retos contemporáneos

La contrainteligencia es un conjunto de acciones y medidas que se toman para protegerse de actividades de inteligencia, sabotaje, espionaje o asesinatos.

La contrainteligencia se realiza para evitar que actores externos amenacen la seguridad de un país, sus intereses estratégicos o la sociedad.

Las acciones de contrainteligencia pueden incluir:

- Recopilar información

- Identificar, engañar o explotar a los agentes de espionaje

- Protegerse de actividades de sabotaje o asesinatos

- Prevenir y combatir el espionaje

La contrainteligencia es una parte integral de la seguridad de un país y se realiza a través de organismos especializados del Estado. También se realiza en otros ámbitos como empresas (Cicia. empresarial), familias, personas (Cicia. personal).

* * * * *

La contravigilancia es la acción de detectar o evitar que alguien vigile a una persona o a un lugar. Se puede utilizar para proteger la privacidad, los derechos y la seguridad de las personas.

La contravigilancia puede ser utilizada por personas o empresas. En el caso de las personas, se puede utilizar para: Protegerse de situaciones de acoso, Protegerse de situaciones de riesgo, Preservar su intimidad. En el caso de las empresas, se puede utilizar para: Proteger información confidencial, Protegerse de la competencia.

–Dispositivos de escucha encubiertos

–Dispositivos de vigilancia visualSoftware de contravigilanciaPara contrarrestar la contravigilancia, se puede estar atento a la situación y evitar ciertos lugares.

.

La Seguridad Personal y Familiar en el Siglo XXI

octubre 10, 2024

Por Gustavo Ibáñez Padilla.

En un mundo volátil, incierto, complejo y ambiguo, cada vez más interconectado y con crecientes amenazas, la seguridad personal y familiar ha dejado de ser una preocupación limitada a contextos de guerra o conflicto. Hoy, los peligros provienen de diferentes frentes: gobiernos autoritarios, grupos de poder con intereses ocultos y delincuentes organizados. Analizaremos en forma simple cómo proteger a nuestros seres queridos, recurriendo a conceptos clave de Inteligencia, Contrainteligencia y Seguridad, y revelaremos la paradoja de que los sistemas digitales modernos, aunque avanzados, presentan vulnerabilidades más profundas que los métodos físicos antiguos.

Seguridad Personal y Familiar: Más allá del reflejo inmediato

La seguridad personal y familiar abarca todas aquellas acciones y estrategias destinadas a proteger la vida, la integridad y los bienes de una persona y sus seres queridos. Tradicionalmente, esta seguridad estaba asociada a la protección física: cerraduras, guardias, alarmas. Sin embargo, en la actualidad, los riesgos se han expandido. Las amenazas no solo son tangibles, sino que pueden ser digitales, económicas, sociales y hasta psicológicas.

Uno de los primeros pasos hacia una protección efectiva es la planificación estratégica. No se trata solo de reaccionar ante el peligro, sino de preverlo. Según el exagente de la CIA, Jason Hanson, la clave para la seguridad es “no ser un blanco fácil”. Hanson subraya que la discreción y el evitar patrones predecibles pueden reducir significativamente el riesgo. Por ejemplo, alternar las rutas de camino al trabajo, no compartir ubicaciones en redes sociales y ser cuidadoso con la información que se da en línea.

Inteligencia: Saber es Poder

La Inteligencia, en términos estratégicos, se refiere a la capacidad de recopilar información útil y transformarla en conocimiento, para decidir en forma eficaz, identificando amenazas potenciales antes de que se materialicen. Se trata de un concepto que abarca desde el espionaje estatal hasta la protección personal.

Para aplicar esta noción en la vida diaria, se pueden observar ejemplos en figuras como Warren Buffett, quien no solo es famoso por su habilidad como inversor, sino por ser meticuloso en su gestión de riesgos. El Oráculo de Omaha ha señalado que su éxito no radica en tomar decisiones impulsivas, sino en recopilar y procesar la mayor cantidad de datos posible antes de actuar. De manera similar, para garantizar la seguridad personal, es esencial estar informado de lo que sucede en el entorno. Un seguimiento adecuado de las tendencias locales, la vigilancia de cambios en el comportamiento de personas cercanas o incluso prestar atención a las señales de problemas en la comunidad pueden actuar como barreras protectoras.

Contrainteligencia: Proteger las personas, los bienes y la información

Si la Inteligencia se centra en recopilar y analizar información, la Contrainteligencia busca protegerla de actores malintencionados. En el ámbito personal, la contrainteligencia puede aplicarse de múltiples maneras: desde la protección de los datos financieros hasta evitar que terceros accedan a información sensible sobre nuestra vida.

Un ejemplo ilustrativo es el caso de Edward Snowden, quien expuso la capacidad de los gobiernos para acceder a datos personales sin el conocimiento de los ciudadanos. Snowden demostró cómo actores estatales pueden utilizar sistemas modernos para espiar a los individuos y al hacerlo doblegó a la contrainteligencia del Estado. En respuesta a estas amenazas, expertos en seguridad digital como Bruce Schneier recomiendan prácticas básicas de contrainteligencia, como el uso de comunicaciones cifradas, contraseñas robustas y la adopción de tecnologías que impidan el rastreo no autorizado.

La Paradoja de los Sistemas Modernos

Es curioso observar cómo los avances tecnológicos han facilitado la vida, pero al mismo tiempo han creado nuevas vulnerabilidades. En un pasado no tan lejano, la seguridad dependía en gran medida de barreras físicas: muros, llaves y vigilancia. Sin embargo, los sistemas de seguridad actuales, altamente digitalizados, a menudo presentan un talón de Aquiles: la interconectividad. La ironía radica en que, mientras más avanzados son estos sistemas, más puntos de acceso vulnerables pueden existir.

La Ciberseguridad es un campo que ejemplifica esta paradoja. Tomemos el caso de la empresa Target -una enorme cadena minorista norteamericana- en 2013, donde piratas informáticos comprometieron los datos de más de 70 millones de clientes, provocando pérdidas de más de 60 millones de dólares. El ataque se realizó aprovechando una brecha en el sistema de facturación digital. Este incidente demostró que, aunque los sistemas digitales parecen invulnerables desde fuera, sus estructuras internas pueden ser explotadas.

Comparativamente, los sistemas físicos antiguos, aunque rudimentarios, no dependían de la interconectividad y, por lo tanto, eran menos vulnerables a los ataques a distancia. La facilidad con la que se puede acceder a datos o controlar sistemas modernos desde cualquier parte del mundo pone en tela de juicio si realmente hemos avanzado en términos de seguridad.

Defensas Pasivas: La Protección Automática

Una de las estrategias más efectivas para proteger tanto a las personas como a sus bienes son las defensas pasivas. Estas son medidas que funcionan sin intervención humana, protegiendo de manera continua y automática. Un buen ejemplo son las cámaras de seguridad, las cuales operan día y noche, registrando todo sin necesidad de supervisión constante.

El experto en seguridad, Gavin de Becker, autor de The Gift of Fear, señala que las defensas pasivas son cruciales porque permiten una protección sin que las personas estén conscientes de su activación. Sistemas como cerraduras electrónicas, sensores de movimiento y ventanas a prueba de balas son barreras que, en caso de un ataque, pueden retrasar o detener al agresor antes de que siquiera se den cuenta.

Un ejemplo de la vida real son las propiedades de alto perfil, como las mansiones de celebridades, que suelen incorporar este tipo de defensas. Kim Kardashian, por ejemplo, después de sufrir un violento asalto en París, reforzó significativamente la seguridad de su hogar, implementando una serie de barreras automáticas, desde vallas eléctricas hasta detectores infrarrojos.

Las ventajas de estos sistemas radican en su permanencia y constancia. Mientras que la seguridad activa, como los guardias de seguridad, puede fallar o distraerse, las defensas pasivas siempre están operativas. Además, pueden ser una medida disuasoria para potenciales agresores, quienes al percibir estos sistemas optan por no arriesgarse.

La mejor muralla de protección

El mejor sistema pasivo de defensa lo constituye la Familia, hoy denostada y dejada de lado por la sociedad globalista -que pretende destruirla-. Desde tiempos inmemoriales la familia constituyó el soporte vital y defensivo de todas personas en todos los ámbitos. Tengamos en cuenta que los hombres no viven aislados, son seres sociales y la familia es el ladrillo básico de la sociedad. Nuestras familias nos brindan alimentación, vivienda, educación, ayuda financiera y cuidado -tanto en la salud como en la enfermedad, en la infancia o en la vejez-. Nuestros seres queridos siempre estarán a nuestro lado y son nuestra mejor estrategia de desarrollo, seguridad y protección.

Una persona sola es mucho más vulnerable que una rodeada por sus familiares. En Argentina, recordamos como triste ejemplo el asesinato del fiscal Alberto Nisman. Como contracara podemos ver que muchas organizaciones criminales -por ejemplo la mafia italiana- se basan en estructuras consolidadas por lazos de sangre para mantenerse inexpugnables.

Un futuro seguramente vigilante

El desafío en la era moderna no es solo identificar y neutralizar las amenazas, sino hacerlo de manera eficiente, sin comprometer la privacidad y el bienestar. En este sentido, la inteligencia y la contrainteligencia juegan un rol crucial en la defensa personal y familiar. Los sistemas de seguridad digital, aunque avanzados, deben ser complementados con medidas físicas y defensas pasivas que proporcionen una protección integral.

Un enfoque preventivo es clave: informarse, implementar tecnología segura, y sobre todo, no depender únicamente de sistemas sofisticados que, aunque impresionantes, pueden ser vulnerables. Para proteger a nuestras familias, es esencial contar con una combinación de estrategias de seguridad, tanto digital como física.

Todo lo relacionado con la seguridad y la contrainteligencia está regido por la Regla 99/1: el 99% del tiempo no pasa nada y en el restante 1% del tiempo pasa todo. Es preciso recordar la parábola evangélica de las vírgenes prudentes y las insensatas, siempre hay que mantenerse alerta y vigilante.

Los riesgos del Dinero digital

mayo 16, 2023

Estados Unidos: Ladrones de teléfonos y pagos móviles

Por Manuel A. Bautista-González.

A menudo se argumenta que la naturaleza anónima e imposible de rastrear del efectivo alimenta la economía criminal. Kenneth Rogoff sostenía en su libro de 2016 “La maldición del efectivo” (The Curse of Cash) que “el papel moneda, especialmente los billetes grandes como el de 100 dólares estadounidenses, facilita la delincuencia”. Björn Ulvaeus, antiguo miembro del grupo de pop sueco ABBA, también se muestra rotundamente en contra del dinero en efectivo y afirma que es una herramienta preferida por los delincuentes.

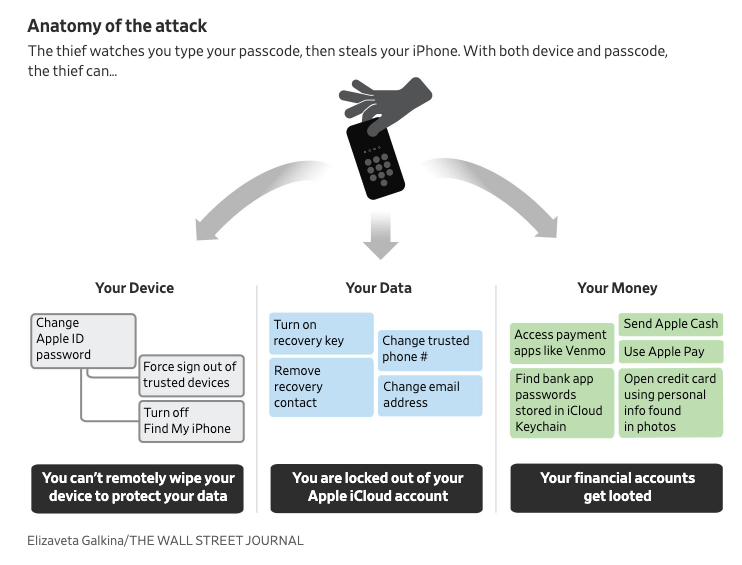

Sin embargo, los delincuentes se han adaptado muy bien a la economía digital. Bandas de ladrones roban fondos a través de aplicaciones digitales de pago utilizando las claves del iPhone de sus víctimas o drogándolas para que utilicen la tecnología de reconocimiento facial de sus teléfonos. Se han denunciado delitos de este tipo en ciudades como Boston, Londres, Nueva York y Ciudad de México.

- “Una vez que entras en el teléfono, es como un cofre del tesoro. Esto va en aumento. Es un delito muy oportunista. Todo el mundo tiene aplicaciones financieras”, afirma Alex Argiro, detective jubilado del Departamento de Policía de Nueva York.

- “Era sólo cuestión de tiempo que un atacante utilizara el shoulder surfing o la ingeniería social”, afirma Adam Aviv, profesor asociado de computación en la Universidad George Washington.

.

ATAQUES A LOS CÓDIGOS DE ACCESO DE LOS IPHONES

“Es tan sencillo como ver a una persona introducir repetidamente su código de acceso en el teléfono. Hay muchos trucos para conseguir que la persona introduzca el código”. – Sargento Robert Illetschko, del Departamento de Policía de Minneapolis.

Los ladrones se aprovechan de una vulnerabilidad del iPhone: el código numérico de acceso, una cadena de números que permite acceder al dispositivo. Los delincuentes entablan amistad con las víctimas en bares, les piden que se hagan una foto o abran Snapchat u otras aplicaciones de redes sociales, y observan mientras los propietarios desbloquean sus iPhones con el código de acceso.

Después de aprender el código numérico de un usuario y robar el dispositivo, un ladrón puede cambiar el Apple ID de su víctima, bloquear al usuario de su cuenta, desbloquear las contraseñas almacenadas en el teléfono y cometer robos a través de cargos de Apple Pay, Aplicaciones bancarias y de pagos móviles.

.

LLAVES DE LA BÓVEDA: VIOLACIÓN DE CONTRASEÑAS

- En noviembre de 2022, un hombre robó el iPhone de Reyhan Ahas en el centro de Manhattan. En cuestión de minutos, la economista de 31 años ya no pudo entrar en su cuenta de Apple y 10,000 dólares desaparecieron de su cuenta bancaria.

- En enero de 2022, el iPhone de Reece Thompson desapareció de un bar de Minneapolis. Al día siguiente, Thompson se quedó sin acceso a su cuenta de Apple. Los ladrones cargaron miles de dólares a sus tarjetas de crédito a través de Apple Pay y robaron 1,500 dólares de su cuenta de Venmo. Thompson fue víctima de una banda de ladrones que había robado casi 300,000 dólares de al menos 40 víctimas.

- En octubre de 2022, a David Vigilante le robaron el teléfono en una pizzería del Lower East Side de Manhattan. Vigilante descubrió que alguien había intentado cargar 15,000 dólares a su tarjeta de crédito a través de Apple Pay y había abierto una nueva tarjeta de crédito de Apple, utilizando fotos que había tomado de documentos confidenciales guardados en la app de Photos y almacenados en iCloud.

.

DELINCUENTES ROBAN TELÉFONOS DE HOMBRES GAY EN BARES DE NUEVA YORK

El Departamento de Policía de Nueva York (NYPD) está investigando las muertes de dos hombres gays, consideradas en un principio sobredosis de drogas pero ahora robos. Los familiares de las víctimas descubrieron que las cuentas bancarias de los hombres habían sido vaciadas utilizando aplicaciones bancarias y cuentas de PayPal y Venmo, y que sus tarjetas de crédito estaban topadas al máximo.

Los ladrones atacan a los clientes de bares de Nueva York, blanquean el dinero a través de aplicaciones y luego revenden los teléfonos. Los delincuentes desbloquean los teléfonos de los usuarios con tecnología de reconocimiento facial sosteniendo los dispositivos frente a sus caras mientras las víctimas están inconscientes.

Un grupo de trabajo de grandes robos de la NYPD está investigando al menos una docena de casos similares no mortales. Periodistas del New York Times hablaron con cinco hombres drogados en bares gays y que al despertarse descubrieron que sus cuentas bancarias habían sido vaciadas y sus tarjetas de crédito estaban al máximo.

- En marzo de 2020, Óscar Alarcón, de 33 años, fue drogado en un bar gay de Hell’s Kitchen. Cuando despertó en un hotel de Midtown, descubrió que le habían transferido 2,000 dólares de su cuenta bancaria mediante PayPal y Zelle. “No recuerdo lo que pasó allí. No recuerdo cómo me fui”, dice Alarcón.

- En diciembre de 2021, el ejecutivo de ventas neoyorquino Taylor Ashy fue drogado y se despertó para descubrir que los ladrones habían transferido 10,000 dólares de su cuenta bancaria, habían inscrito su tarjeta de débito en Apple Pay y habían abierto tarjetas de crédito Venmo y Apple a su nombre.

- En diciembre de 2022, a Tyler Burt, de 27 años, le robaron más de 25.000 dólares después de drogarle. Los agentes de policía le trataron con escepticismo. “Parecía que pensaban que estar drogado no era ni siquiera una posibilidad. Dijeron: ‘Puede que lo estuvieras, pero eso no es relevante para el robo’”, cuenta Burt.

.

¿QUÉ DEBEN HACER LOS USUARIOS?

“Lo más importante es crear conciencia. La gente olvida que lo que tiene en la mano es su vida entera. Si alguien tiene acceso a ella, puede hacer mucho daño”. – Sargento Robert Illetschko, del Departamento de Policía de Minneapolis.

Los periodistas del Wall Street Journal han elaborado una lista de recomendaciones para proteger los datos de los ladrones.

- Cubre la pantalla de su teléfono en público. Trata tu código numérico como el NIP de un cajero automático. No escribas el código delante de extraños.

- Refuerza tu contraseña. Utiliza al menos seis dígitos y haz que la combinación sea compleja.

- Activa la protección adicional en las aplicaciones financieras. Añade un código de acceso, pero no utilices el mismo que el de su teléfono.

- Utiliza un gestor de contraseñas de terceros, como 1Password o Dashlane.

- Borra fotos y escaneos de documentos con información sensible.

- Actúa con rapidez si te roban el teléfono. Utiliza iCloud.com para borrar a distancia tu teléfono y desactivar tu SIM para que los ladrones no puedan recibir códigos de verificación.

Fuente: cashessentials.org

Más información:

El Dinero en Efectivo es genial

En defensa del dinero en efectivo

El Dinero en efectivo es garantía de libertad individual

El efectivo posee características únicas, que en su mayoría no son comparables a las de los instrumentos de pago alternativos.

El efectivo también genera beneficios a la sociedad que no están directamente vinculados a su función de pagos.

.

.

¿Qué son las Tácticas de Desinformación?

octubre 21, 2022

Tácticas de Desinformación

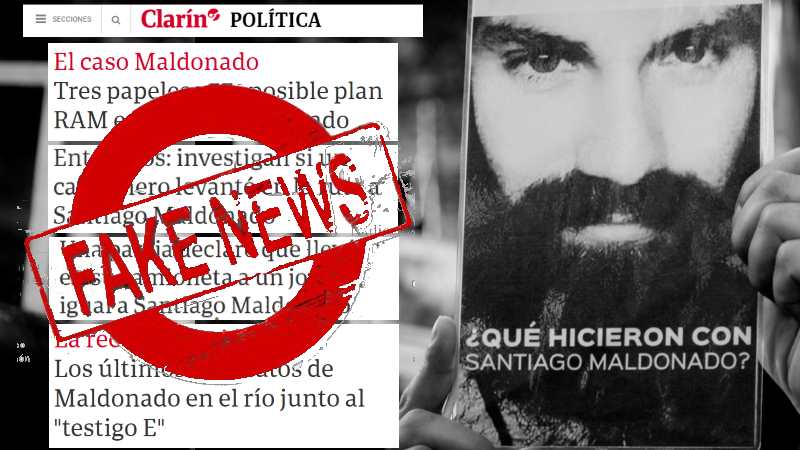

Los actores de desinformación utilizan diversas tácticas para influir en otros, incitarlos a actuar y causar daño. Comprender estas tácticas puede aumentar el nivel de preparación y promover la resiliencia al enfrentar la desinformación.

Si bien esta serie analiza ejemplos de fuente abierta de desinformación atribuida por otros a gobiernos extranjeros, no representa que gobierno de los Estados Unidos confirma la exactitud de dicha atribución.

¿Qué son las tácticas de desinformación?

Los actores de desinformación utilizan diversas tácticas y técnicas para llevar a cabo operaciones de información y difundir narrativas de desinformación que representan un riesgo para la infraestructura crítica. Cada una de estas tácticas está diseñada para hacer que los mensajes de los actores de desinformación sean más creíbles o para manipular a su audiencia con un fin específico.

A menudo buscan polarizar a su grupo objetivo divisiones políticas o polémicas sociales, haciendo que la audiencia sea más receptiva a la desinformación.

Estos métodos pueden y han sido utilizados como armas por actores de desinformación para así generar amenazas a la infraestructura crítica de los EE. UU. La serie Tácticas de Desinformación ayuda a las organizaciones a comprender y a manejar los riesgos que genera la desinformación al desglosar

tácticas comunes, compartir ejemplos reales y proporcionar acciones concretas para contrarrestar dichas narrativas con información veraz. Cualquier organización, al igual que su personal pueden ser el objetivo de las campañas de desinformación, y todas las organizaciones tienen un papel que desempeñar en la construcción de un entorno de información resiliente. Este y otros productos disponibles en la Biblioteca de Recursos de CISA MDM, apoyan a las organizaciones de infraestructura crítica a evaluar su situación de riesgo y a desarrollar resiliencia en sus comunidades.

Descripción general de las tácticas

Mantener personas y sitios web falsos o engañosos: Los actores de desinformación crean redes con personas y sitios web falsos para aumentar la credibilidad de su mensaje en su público objetivo. Las redes de expertos falsos utilizan credenciales inauténticas (por ejemplo, «expertos» falsos, periodistas, grupos de expertos o instituciones académicas) para otorgar credibilidad indebida a su contenido influyente y hacerlo más creíble.